Privileged Identity Management (PIM) ist eine Domäne des Identity Managements. Sie konzentriert sich auf die besonderen Anforderungen privilegierter Benutzerkonten in der IT-Infrastruktur eines Unternehmens, darunter admin, root und super-user. PIM wird durch die zur Verfügung gestellten Funktionen auch als Information Security- und Governance-Instrument verwendet, um Unternehmen bei der Erfüllung von Gesetzlichen Bestimmungen und regulatorischen Compliance-Vorschriften (vgl. FINMA, PCI-DSS. etc.) zu unterstützen. Zudem helfen sie dabei, den internen Datenmissbrauch durch den Einsatz von privilegierten Accounts zu verhindern. Sollte das nicht funktioniere, so sollte PIM dazu dienen, diesen Missbrauch festzustellen und nachzuvollziehen.

Typische Bestimmungen zum Umgang mit privilegierten Identitäten und Usern sowie Accounts sind branchenspezifisch sowohl in Standards als auch in Regularien und Gesetzen zu finden. In der Liste am Ende dieses Artikels sind einige beispielhaft aufgeführt, die in diesem Kontext von Bedeutung sein können.

Begriffsbestimmung

Anbieter beziehen sich auf Produkte in dieser Kategorie mit ähnlichen, aber unterschiedlichen Begriffen. Als Folge davon gibt es Verwirrung im Zusammenhang mit PIM. Inzwischen hat sich auch die Bezeichnung als P × M etabliert wobei für x oft Access, User, Account, Identity oder Password verwendet werden.

- Privileged Access Management

- Privileged User Management

- Privileged Account Management

- Privileged Identity Management

- Privileged Password Management

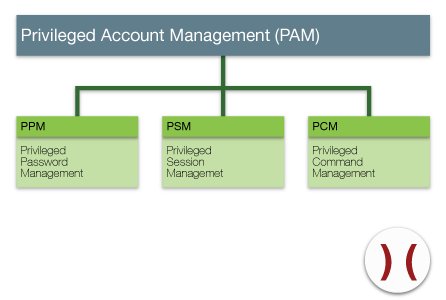

Unter Privileged Identity Management fällt das Privileged Account Management, das wir hier nun erörtern wollen.

- Privileged Password Management (PPM) ermöglicht eine sichere (verschlüsselte) Speicherung, Freisetzung, Steuerung und von Änderungskontrolle privilegierter Passwörter in einem heterogenen Umfeld von Systemen und Anwendungen. Ein Privileged Password Manager ersetzt auch eingebettete Passwörter, die in Skripte, Verfahren und Programmen codiert werden.

- Privileged Session Management (PSM) bietet Steuerung, Überwachung und Aufzeichnung der Sitzungen von High-Risk-Benutzern, einschliesslich Administratoren und zum Beispiel auch Remote-Support Anbietern

- Wer (Benutzername / ID) ausgecheckt oder eingecheckte ID?

- Welche Rolle wurde angefordert und verwendet und was wurde damit gemacht (Audit Trail / Session Recording)?

- Wann (Zeitstempel) wurde die privilegierte ID eingecheckt bzw. ausgecheckt?

- Auf welcher (Anwendung oder ein System) wurde die privilegierte ID verwendet?

- Woher (IP-Adresse) wurde der Check-out angefordert?

- Weitere Faktoren

- Privileged Command Management (PCM) bietet die Möglichkeit, den Benutzerzugriff auf bestimmte Programme, Aufgaben und Befehle über mehrere Plattformen hinweg granular zu delegieren. Er stellt Befehlssteuerungsmöglichkeiten (command control) zur Verfügung mit der Möglichkeit, Privilegien zu delegieren.

Der privilegierte Zugriff und die Kontrolle der Administratorkonten ist ein permanentes und kontinuierliches Interessensfeld und ständiger Grund zur Sorge in einem Unternehmen. Die heutigen steigenden Compliance-Anforderungen richten zusätzlich ihre Aufmerksamkeit auf diesen neuralgischen Punkt. Sie fordern, dass Unternehmen verstärkt Massnahmen forcieren, die kritische Konten und Passwörter adäquat schützen, verwalten und steuern.

Denn unbeaufsichtigte root, admin und superuser Accounts wie auch andere privilegierte Accounts können zum Verlust oder Diebstahl von sensiblen Unternehmens-Daten führen. Weiter lässt sich über solche Accounts auch Malware einschleusen, die das Netzwerk, die Systeme und Sicherheit eines Unternehmens kompromittieren.

Verschärfte gesetzliche Bestimmungen und regulatorische Normen erfordern die Aggregation von Daten und Event-Management-Informationen. Diese erfordern die Fähigkeit zur Identifizierung und Beseitigung interner Bedrohungen, die durch den Missbrauch von eben solchen privilegierten Benutzerrechten entstehen können.

Das heisst Unternehmen müssen zunehmend in der Lage sein, privilegierte Zugriffe auf Bedarfsbasis (Least Privileges / Need-to-Know) sicher zur Verfügung zu stellen: Auf der Basis von spezifischen Rollen. Dies ist das Prinzip der geringsten privilegierten Rechte: Zugang nur auf das Notwendige, innerhalb definierter Zeitpunkte.

Ein optimaler Ansatz für die Privilegierte Account Management Lösung muss eine umfassende Nachvollziehbarkeit, Verbindlichkeit (Accountability) und granulare Zugriffskontrolle, die in den nativen Systemfunktionen fehlen, erreichen können.

Der optimale Ansatz für eine _PAM_-Lösung muss folgende Kriterien erfüllen, die in den nativen Systemfunktionen fehlen:

- Nachvollziehbarkeit

- Verbindlichkeit (Accountability)

- granulare Zugriffskontrolle

Damit entsteht ein Framework der geringsten Rechte. Administratoren erhalten Zugriff auf das Nötigste. Und zwar nur auf Request und nur dann, wenn sie diesen Zugriff benötigen.

Dies erfordert folgenden Kontrollen (Checks and Balances):

- Passwort Vault (Encrypted)

- Befehlssteuerung (Command Control) und granulare Delegation

- Extensive Protokollierung (auch Session Recording)

Das Vorgehen erfordert, einige Schritte als Voraussetzung, bevor ein PAM Tool erwogen wird:

- Es muss eine entsprechende Policy erstellt werden. Diese spezifiziert, wie privilegierte Konten verwaltet werden und was den Besitzern des Accounts erlaubt und nicht erlaubt ist.

- Die Entwicklung und die Integration in ein Sicherheitsmanagement-Frameworks. Das Framework definiert Verantwortliche, die sicherstellen, dass die Policies für das Sicherheitsmanagement eingehalten werden.

- Systematische und konsequente Inventarisierung privilegierter Konten. Dies bietet Überblick und Kontrolle über die Folgenden:

- Accounts

- Rollen

- Gruppen

- Funktionen

- Personen

- Setzen Sie für das Management auf geeignete Tools und implementieren sie sinnvolle, pragmatische Prozesse, die sich an der Praxis orientieren.

Durch eine richtliniengesteuerte Umsetzung dieser erwähnten Bereiche kann ein Unternehmen ihre sensitiven Daten und Systeme vor privilegierten Zugriffen besser schützen und Sicherheitsbrüche verhindern (oder wenigstens erkennen, identifizieren und nachvollziehen). Darüber hinaus kann so die immer breiter werdende Palette von regulatorischen Anforderungen eingehalten werden.

Dies ist grob zusammengefasst das Thema des privilegierten Account-Managements. Eine Kombination aus:

- Prozessen

- Methoden

- Technologien

Diese sorgen dafür, dass privilegierte Benutzer und Super-User mit Administratorrechten nur die vorgesehenen Tasks durchführen und dass der privilegierte Zugriffe nicht global sondern auf einer Bedarfsbasis gründet und entsprechend geschützt aufgezeichnet wird (Audit-Trail und Session Recording.)

Kurz gesagt: Mit PAM kann die Nachvollziehbarkeit und die Kontrolle in einer ansonsten übermässig wuchernden, unkontrollierbaren Systemzugriffs-Unkultur von privilegierten Zugriffen wiederhergestellt werden.

Da die Probleme, die durch unkontrollierte Zugriff auf privilegierte Konten hervorgehen, hohe Risiken bergen, wie:

- Totalverlust der Nachvollziehbarkeit, da es keine Möglichkeit der Übersicht und Kontrolle über privilegierte Zugriffe gibt.

- Zu viele Mitarbeiter und Administratoren mit limitierter Verantwortung erhalten Zugang zu

admin-, super-user- oder root-Konten. Sie haben somit unnötigen Zugriff zu Funktionen erhalten, die sie nicht brauchen. - Mangel an Kontrolle über privilegierte Passwörter, die häufig auf unsichere Weise geteilt werden.

- Nichterkennen von Datenlecks, besonders sensitive Daten von kritischen Systemen

- Einschleusen von Malware auf kritische Infrastruktur

- Sabotage kritischer Systeme

Ein sinnvoll implementiertes PAM-System kann ein Mittel sein, um solche Risiken zu mildern oder sogar zu eliminieren. Dies tut es unter Berücksichtigung der folgenden Aspekte:

- Spezifische Berechtigungen für Administratoren

- Auf der Rolle basierend zuteilt und delegiert.

- Eine Policy-Engine zur Verfügung stellt, die den Zugriff neutral nach Bedarf regelt.

- Eine vollständige Audit-Aufzeichnung die Folgendes sicherstellt:

- Details des Zugangs

- Durchgeführte Aktivitäten

Überblick Hauptfunktionen

In einem PAM sind folgende Hauptfunktionalitäten zu berücksichtigen:

- Password Vault

- Zentral

- Sicher

- Verschlüsselt

- Zugriffslimitierung, Steuerung und Überwachung (Limiting access, controlling and Monitoring]

- Nachvollziehbarkeit aller Aktivitäten privilegierter Benutzer

- Zugriffskontrolle privilegierter Konten (Privileged-account access control)

- Shared User Nachvollziehbarkeit. Attribute für generische shared accounts:

- Personalisierung

- Sicherung

- Tracking der Nutzung

- Kontrollen des Dual- oder Multirelease

- Workflow mit Requestor / Approver

- Privilege Elevation

- On-demand Privileges

- Rollenbasierte On-Demand-Zugriff auf shared, privilegierte Konten

- Automatisiertes Passwort-Reset / Wechsel (zeitbasierte und Last-use basierend)

- Synchronisierte Kennwortänderungen

- Shared Accounts

- Zwischen Datenbank und Anwendungen

- Erzeugung starker Passwörter

- Forcierung der in den Richtlinien / Weisungen für Passwörter definierten Kriterien:

- Länge

- Stärke

- Einzigartigkeit

- Häufigkeit der Änderung

- Unterstützung Multifaktor-Authentifizierung (Transparent Login mit shared Konten und starke Authentifizierung für privilegierte Konten, die per se nur Benutzer/Passwort-Logins bieten (single-Faktor)

- Schützt vor Application-to-Application Zugriffsmissbrauch

- Zugriff auf Anwendungsebene gesteuert

- Nachvollziehbarkeit individueller User

- Protokollierung aller Aktivitäten der Root- und Administrator-Accounts

- Aufzeichnung Remote Sessions, einschliesslich Tastatureingaben, Mausbewegungen und aller Bildschirmänderungen (Session Recording)

- Session-Proxy: Keine direkt Verbindung zum Back-End-Server, Konten und Anwendungen

- Clientless sichere, verschlüsselte Kommunikation

- Verschlüsselung sowohl at-rest und In-transit-Anfragen

- Vendor- und Supportaccounts wie andere kritische externe Konten:

- Überwachung

- Steuerung

- Limitierung

So funktionieren das Privileged Password Management und das Privileged Session Management:

Kontext der Funktionen und Benutzer im Zusammenhang mit einem Privileged Account Management System. So könnten Konten in einer PAM Umgebung Strukturiert werden:

Eine PAM-Technologie muss sich den Bedürfnisse der privilegierten Accounts flexibel anpassen können. Dies schliesst ein:

- Bereitstellung

- Lebenszyklus-Management

- Authentifizierung

- Autorisierung

- Passwort-Management

- Überwachung

- Zugriffskontrollen

Randbemerkung zum Session Recording

Session Recording hat in vielen Unternehmen bereits Fuss gefasst. Es erfreut sich im Rahmen von eingesetzten PAM-Lösungen zunehmender Beliebtheit. Dabei entstehen mit solchen Überwachungslösungen Problemkreise, die gerne ausgeblendet werden und die ich deshalb explizit erwähnen möchte. Der Trend Session Recordings zu breitflächig einzusetzen kann Nachteile nach sich ziehen:

- Desinformation durch die Datenquantität Es ist nicht sichergestellt, dass Verantwortliche bei wachsender Datenmenge, Systempopulation und bretiflächigem Recording überhaupt noch – mit vernünftigem Aufwand – in der Lage sein werden, unwesentliche Informationen auszufiltern, um gezielt, an die relevante Stelle innerhalb einer Aufzeichnung zu gelangen. Auch die sichere Storage- und Backupstrategie verlangt, dass klar geregelt sein muss, wie eine sichere Speicherung, wie das Backup und allenfalls die Archivierung solcher sensitiven Aufzeichnungen umgesetzt wird. Auch hier wird der Aufwand oft unterschätzt.

Es besteht also das Risiko der Desinformation durch die wachsende Datenquantität, sowie ein stark zunehmender Storageverbrauch, dessen Kosten schlimmstenfalls den Nutzen der gespeicherten Aufzeichnungsdaten übersteigen. Die Affinität zum klassischen Systemlogging könnte dahingehend genutzt werden, um das Auffinden relevanter Informationen aus den Aufzeichnungen zu erleichtern.

- Überwachungskultur, Datenschutzrechtliche Aspekte und Sensibilisierung: Die Frage, ob und in wie weit, die Aufzeichnungsdaten bei einem Gerichtsfall als legitime Beweismittel eingesetzt werden können, ist umstritten und wird von den PAM verantwortlichen IT-Abteilungen in Unternehmen kaum berücksichtigt. Es ist wichtig, die betreffenden Mitarbeitenden entsprechend zu schulen und zu informieren. Eine Mitteilung auf dem Bildschirm beim Login sollte stets darauf aufmerksam machen, dass eine Admin-Session aufgezeichnet wird. Da es sich beim Session Recording um ein Aufzeichnungsmittel mit beachtlicher Eingriffsintensität handelt, wäre es zudem aber ratsam auch eine Schulung mit Fokus auf Aufklärung und Sensibilisierung durchzuführen, auch weil erfahrungsgemäss solche Aufzeichnungsmassnahmen gern als abschreckend wahrgenommen werden (Deterrent Controls), nämlich als Misstrauensvotum, das sich auf eine angestrebte Vertrauenskultur eher nachteilig auswirkt.

Fazit

Tatsächlich besteht ein zunehmender Druck in der täglichen Praxis präzis und nachvollziehbar zu protokollieren, wer, wann, was und warum getan hat. Es gilt für privilegierte Benutzer umso mehr, die Korrektheit und Angemessenheit einer Aktivität nachzuweisen. Hinzu kommen die verschärften Ansprüche hinsichtlich Revisionssicherheit von IT-Aktivitäten sowie die geltenden Gesetze und regulatorische Anforderungen wie z.B. der FINMA, PCI-DSS etc. Es genügt daher nicht, eine technische Lösung einzusetzen, ohne sich aber systematisch und spezifisch mit internen und externen Anforderungen auseinander zu setzen. Eine zwingende Validierung der primären Treiber muss vor der Einführung eines PAM-Frameworks durchgeführt werden. Wie immer ist die zugrundeliegende Technik wichtig, aber noch wichtiger in diesem Zusammenhang sind sinnvoll implementierte Prozesse zur Steuerung einer PAM-Lösung: Dabei darf der Initalaufwand keinesfalls unterschätzt werden.

Anhang

Hier eine beispielhafte Liste, die illustriert, welche Regularien und Gesetze im PIM von Bedeutung sein können:

- ISO27002:

- A.15.1 Einhaltung gesetzlicher Vorgaben

- A.15.1.3 Schutz von organisationseigenen Aufzeichnungen

- A.15.1.4 Datenschutz und Vertraulichkeit von personenbezogenen Informationen

- A.15.1.5 Verhinderung des Missbrauchs von informationsverarbeitenden Einrichtungen

- A.15.3.2 Schutz von Revisionswerkzeugen für Informationssysteme

- A.7.1.2 Eigentum von organisationseigenen Werten (Assets)

- A.7.1.3 Zulässiger Gebrauch von organisationseigenen Werten (Assets)

- A.7.2.2 Kennzeichnung von und Umgang mit Informationen

- A.8.3.3 Zurücknahme von Zugangsrechten

- A.10.10 Überwachung

- A.10.10.2 Überwachung der Systemnutzung

- A.10.10.3 Schutz von Protokollinformationen

- A.10.10.4 Administrator- und Betreiberprotokolle

- A.10.1.3 Aufteilung von Verantwortlichkeiten

- A.11.2.2 Verwaltung von Sonderrechten

- A.11.2.4 Überprüfung von Benutzerberechtigungen

- A.13.2 Umgang mit Informationssicherheitsvorfällen und Verbesserungen

- COBIT:

- Management von Benutzerkonten

- Managen von Benutzeridentität und logischem Zugriff

- OR728a / OR729a:

- Pflicht zur Risikobeurteilung und der Einführung eines internen Kontrollsystems (IKS)

- DSG

- Art.4: Grundsätze – Legalität, Verhältnismässigkeit/

- Treu und Glaube, Zweckbindung

- Art.5: Richtigkeit,

- Art.7: Datensicherheit

- FINMA

- Rundschreiben 2008/10: Selbstregulierung als Mindeststandard

- Rundschreiben 2008/21: Operationelle Risiken Banken

- Rundschreiben 2008/24: Überwachung und interne Kontrolle Banken

- PCI

- Insbesondere PCI-DSS Anforderung 8: Zugriff auf Systemkomponenten identifizieren und authentifizieren

- Schreibt unter anderem vor, dass jeder Person mit Systemzugriff eine eindeutige ID zugewiesen wird. Dabei wird verlangt, dass keine Konten und Kennwörter von Gruppen beziehungsweise mehreren Personen genutzt werden, um sicherzustellen, dass jeder Benutzer identifizierbar ist. Ziel ist, dass alle Aktivitäten, die mit unternehmenskritischen oder sensitiven Daten und Systemen verbunden sind, nur von dazu autorisierten Benutzern durchgeführt werden können.

- Dabei sind auch verstärkt Anforderungen bezgl. der Verwaltung von IDs von externen Dienstleistern für den Remote-Zugriff auf Unternehmenssysteme genutzt werden, berücksichtigt. Diese müssen ebenfalls rigoros und konsequent überwacht werden und auch nur solange aktiv sein, wie sie tatsächlich benötigt werden. Hinzugekommen ist ausserdem die Anforderung, dass Service Provider mit Remote-Zugangsmöglichkeit zu Kundensystemen für jeden Kunden eindeutige Authentifizierungsinformationen verwenden müssen.

Über den Autor

Flavio Gerbino ist seit Ende der 1990er Jahre im Bereich der Informationssicherheit tätig. Seine Schwerpunkte liegen im Bereich der strategischen Ausrichtung und des Managements der Sicherheit eines Unternehmens.