Konkrete Kritik an CVSS4

Marc Ruef

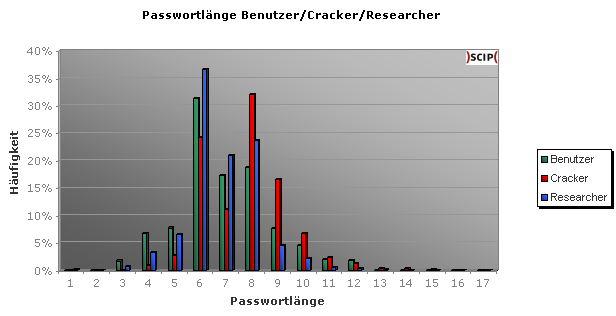

Wir haben bisher zwei statistische Auswertungen der Passwortlänge unterschiedlicher Benutzerklassen vorgenommen:

Zu Beginn des Monats wurde eine Kompromittierung des US-amerikanischen Sicherheitsunternehmens HBGary durch die Gruppe Anonymous (siehe DDoS-Attacken im Rahmen von Wikileaks) vorgenommen. Dabei wurde ebenfalls die durch den bekannten Analysten Greg Hoglund betriebene Seite rootkit.com kompromittiert. Auf dieser wird ein Forum gehostet, in dem sich Sicherheitsspezialisten über Backdoors und Rootkits austauschen.

Eine Veröffentlichung sämtlicher Daten (z.B. 60’000 Emails des Unternehmens) hatte zur Folge, dass nun ebenfalls die gehashten Passwörter des Forums einsehbar waren. Verschiedene Analysten machten sich daran, diese Passwörter zu knacken. Dies als Datengrundlage wollten wir nutzen, um einen weiterführenden Vergleich der angestrebten Länge von Passwörtern anzugehen. Sodann können wir also an unsere vorangegangenen Analysen anknüpfen und zu normalen Benutzern und Crackern ebenfalls Security Researcher hinzufügen.

Von 71’222 Passwörtern wurden 44’497 geknackt (62.47%). Da nicht alle Passwörter der rootkit.com innerhalb nützlicher Frist geknackt werden konnten, ist die Auswertung nicht abschliessend. Es ist durchaus denkbar, dass ein Mehr an eher langen (und komplexen) Passwörtern verborgen blieb. Zudem wird von verschiedenen Benutzern des Forums berichtet, dass sie bewusst einfache Wegwerfpasswörter verwendet haben.

Auch hier sind statistisch signifikante Abweichungen ersichtlich:

Dieses Verhalten lässt das Offensichtliche erahnen. Einerseits sind sich Security Researcher sehr wohl den Risiken kurzer Passwörter bewusst. Als Best Practice werden für Webforen jedoch 6-stellige Passwörter verstanden und auf tendeziell längere Passwörter – vor allem mehr als 8 Zeichen – gerne verzichtet. Das Sicherheitsverständnis ist also definitiv höher als bei normalen Benutzern, die Paranoia der Cracker ist jedoch für noch längere Passwörter in diesem Umfeld verantwortlich.

Vielen Dank an dazzlepod.com für das Bereitstellen der Passwortdatenbank und die freundliche Unterstützung.

Wir führen gerne für Sie ein Monitoring des Digitalen Untergrunds durch!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Unsere Spezialisten kontaktieren Sie gern!