Im Laufe einer Erneuerung oder eines Updates der IT- und Netzwerkinfrastruktur werden viele Unternehmen auf die breite Nutzung von Netzwerkvirtualisation zurückgreifen. Während diesem Vorgang muss der damit verbundene Anstieg der Bedrohung im Intranet zwingend adressiert werden. Die traditionelle Herangehensweise mit Perimeter Security Paradigm reicht schlicht nicht mehr aus.

Daher muss eine Lösung gefunden werden, die es erlaubt, den Netzwerktraffic zu segmentieren (meist sind das zwischen mindestens 5 und im Extremfall 100 Netzwerkzonen). Der Traffic zwischen diesen Netzwerkzonen muss so kontrolliert werden, dass ungewollter Traffic blockiert wird und erlaubter Traffic intelligent analysiert wird. So kann die Verbreitung von Malware gestoppt und Angriffe wie auch Versuche, Backdoors und Remote Controls zu verwenden, verhindert werden.

Indem VLAN-Technologie (IEEE 802.1q) breit eingesetzt wird, sollte es möglich sein, einen Central Point of Intervention (CPI) – einen zentralen Interventionspunkt – zu schaffen. Um dessen Schaffung geht es in diesem Artikel, denn er soll dazu dienen, einen Fragekatalog zu erstellen, der dabei hilft, eine Übersicht über die bestgeeigneten Hersteller, Produkte und Technologien zu erstellen. Dies mit dem Ziel, für diesen Central Point of Intervention die beste Lösung zu finden.

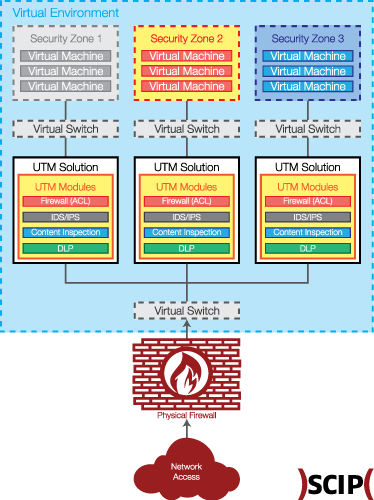

Die folgende Grafik zeigt eine typische aber simple Architektur einer solchen Lösung auf.

Eine etwas komplexere Architektur könnte so aussehen:

Hintergrund

Für einen typischen Fall, der einen CPI benötigt, wird mit breiter Verwendung von Hardwarevirtualisierung und IEEE 802.1q-basierter Netzwerkvirtualisierung arbeiten. VLANs werden nicht nur auf einer Servervirtualisierungsplattform laufen sondern auch innerhalb der physischen LAN-Infrastruktur des Unternehmens.

Ein CPI ist dort vorgesehen, wo all die VLANs zusammenlaufen und der gesamte Traffic zwischen den Netzwerkzonen kontrolliert werden kann (siehe obige Grafik). Abhängig von der IT-Infrastruktur im Unternehmen und dessen Risikoprofil kann der CPI entweder ein virtuelles oder ein physisches Asset sein. Die eingesetzten und als Standards definierten Produkte sollten in beiden Szenarien einsetzbar oder zumindest für eine Integration in eine hochvirtualisierte Umgebung bereit sein.

Übersicht

Für die oben dargestellten IT- und Netzwerkumgebungen brauchen Unternehmen ein UTM Gateway, das die Intranet-Seiten voreinander schützt und das Netzwerk intern in Security Zones teilt. Zudem isoliert es Failures und Attacken, die so in einer einzigen betroffenen Zone bleiben von wo aus Warnungen und Informationen über Incidents, die eine gewisse Kritikalität überschreiten, abgesetzt werden.

Der gesamte Traffic, der basierend auf IP-Protokoll-Headers blockiert werden kann, sollte blockiert werden. Der Rest des Traffics sollte situativ beurteilt werden:

- Welche Inspektionen des Payloads sind notwendig?

- Braucht es diese Überprüfungen überhaupt?

- Welche weiteren Aktionen sind nötig?

Anforderungen

Definieren wir das UTM Gateway als ein Sicherheitsmechanismus, der mindestens folgende Anforderungen erfüllt:

- Das UTM Gateway ist ein physisches oder virtuelles Asset.

- Es besitzt eine kontextempfindliche Firewall

- Nutzt Hypervisor-Technologie (Introspection)

- Beinhaltet IDS/DPS und Content Inspection Engine

- Erlaubt (layer 2) Interface Spec. in Punkto Filtering/Blocking/Logging-Rules

- Malware-Detection (IPS/DPI, signaturbasiert)

- Erkennung von bösartiger Remote Control (IPS/DPI, signaturbasiert)

- Heuristische und verhaltensgesteuerte Angriffs- und Malwareerkennung

- Spezifikation, welche Protokolle known sind, um Anforderungen 6, 7 und 8 zu erfüllen

- Spezifikation, wie oft und um welche Zeit (Trigger) Signaturen upgedatet werden. Wie lange dauert es, ein dediziertes Update zu implementieren, das eine neue Hochrisikovulnerability mitigiert?

- Erlaubt die Anwendung einer IDS/DPI-Engine auf einer as-needed Basis (Vorauswahl der Paketfilter).

- Erlaubt flexibel konfigurierbare Loggingregeln

- Stellt konfigurierbare MITM HTTPS Proxies (Vorauswahl der Paketfilter). Notiz: http kann mit oder ohne Proxy analysiert werden

- IPS, kann verschlüsselte Daten in arbiträren Streams entdecken.

- IEEE 802.1q Support für mindestens 1000 VLANs

- Trunking von physischen und virtuellen Switches

- Überbrückung von Verbindungen nach vNICS, untagged mindestens 128 VLANs

- Routing zwischen den Zonen, bitte das Routing-Protokoll angeben.

- Beschreibt die möglichen Optionen für High Availability und Load Balancing

- Erlaubt es, einfach wieder auf vorherige Rulesets oder Konfigurationen zurückzugehen. Erlaubt es, mehrere Rulesets simultan zu speichern mit einfacher Umschaltung in den aktiven Modus.

- Update Service: Stellt IPS/DPI-Kompensationsregelpakete für neue High-Risk Angriffsmuster.

- Intelligente Selbstdiagnose um Konflikte in den Rulesets und verwundbare Rulesets anzuzeigen.

- Ist es möglich, die Lösung zentral zu managen? Wenn ja, unterstützt sie drei oder mehr Management Center mit einem formalen Übergabeprozess?

- Erlaubt manipulationsgeschütztes Logging. Ist es möglich, dass das Logging so konfiguriert werden kann, dass Logeinträge nach dem erstmaligen Schreiben weder verändert noch gelöscht werden können?

- Kann in marktführende Loganalyselösungen eingebunden werden

- Weltweiter Support auf Second und Third Level

- Besteht ein Schutz vor versehentlichem Selbst-Lockout via Remote Management?

- Erkennt unautorisierte Veränderungen in den Kernoperationsmodulen und schützt vor selbigen (sichergestellte Selbstoperation)

Kosten

Da Geld immer eine nicht zu unterschätzende Rolle spielt, müssen wir uns den finanziellen Aspekt und die möglichen Kosten genauer ansehen, die durch die Konfiguration eines physischen wie auch eines virtuellen Assets entstehen. Diese Aufstellung muss grob geschätzte Zahlen für die untenstehenden zwei Szenarien enthalten:

- Jährliche Lizenzkosten oder Abschreibbarkeit über drei Jahre für Lizenzen, die gekauft werden müssen

- Zusätzliche jährliche Servicekosten, falls vorhanden, für Update uns Third Level Support

- Typische einmalige Installations- und Konfigurationskosten

Kosten für andere zwingende oder empfohlene Teile oder Services

Szenario #1: Sehr klein (XS)

- Zugriff für zwei User und generelle Servicezonen für total 50 User und zwei VLANs mit einer Verbindung mit 100 Mbit/s. Drei Server mit je einem (100Mb) NIC

- Drei Businessapplikationszonen mit total drei Servern mit je einem (1Gb) NIC

- Drei Netzwerkzonen zur Produktionskontrolle, bestehend aus je einem VLAN (100Mb). Total 200 Geräte mit je einem NIC (100Mbit/s)

- Eine Uplink-Verbindung zum Backbone mit 34 Mbit/s

- Benötigter Throughput und Firewall Paketfilter: unternehmensintern und der Uplink über Zonen, aggregiert 1 Gbit/s

- Benötigter Throughput, IDS/DPI/IDS, aggregiert 300 Mbit/s

Szenario #2: Large (L)

- Redundante Installation an zwei physischen Orten, an denen alle Datencenter-Installationen dupliziert werden

- Interkonnektivität mit WAN-Link mit 100 Mbit/s

- Ein Uplink pro physischer Ort mit 100 Mbit/s Throughput

- Zugriff für fünf User und generelle Servicezonen für total 300 User und fünf VLANs mit 1 Gbit/s Geschwindigkeit.

- Zehn Netzwerkzonen zur Produktionskontrolle, bestehend aus je einem VLAN (100Mb). Total 500 Geräte mit je einem NIC (100Mbit/s)

- Benötigter Throughput und Firewall Paket Filter: unternehmensintern und der Uplink über Zonen, aggregiert 3 Gbit/s

- Benötigter Throughput, IDS/DPI/IDS, zonenübergreifend, aggregiert 300 Mbit/s

Ich hoffe, dieser Artikel gibt ihnen wertvolle Hinweise, worauf während dem täglichen Kampf um die Sicherheit Ihrer (virtuellen) Umgebung zu achten ist.

Über den Autor

Andrea Covello ist seit den 1990er Jahren im Bereich der Informationssicherheit tätig. Seine Schwerpunkte liegen traditionell im Engineering, wobei er als Spezialist im Bereich Windows-Sicherheit, Firewalling und Virtualisierung gilt.