Konkrete Kritik an CVSS4

Marc Ruef

Das Darknet ist ein verborgener Bereich des Internets. Er ist nur mit zusätzlicher Software und Vertrauensbeziehungen zugänglich. Im Rahmen einer aufwändigen Forschungsarbeit sind verschiedene Bereiche des Darknets untersucht worden. Ein Teil der Resultate wird in diesem Beitrag diskutiert.

Beim Begriff Darknet taucht ein Problem auf, das man im IT-Bereich öfter antrifft: Es ist ein Schlagwort, das oft genutzt aber wenig verstanden wird. Die Begründung dafür ist vielschichtig. Grundsätzlich haben bisher nur wenige Personen den Weg ins Darknet gefunden und sind bereit, über ihre Erfahrungen zu berichten. Journalisten schreiben lieber voneinander ab, ohne Aussagen zu verifizieren. Dadurch hat sich über die Jahre eine Masse an Fehlinformationen angesammelt, die zu entwirren sehr aufwendig ist.

Dazu beigetragen hat ebenfalls eine Infografik, die eigentlich Satire ist, aber durch Aussenstehende nicht so verstanden werden kann. Spätestens wenn berichtet wird, dass man in den tiefsten Bereichen des Darknets nur mit Quantencomputer agieren kann, weiss man, dass einmal mehr ein Journalist über etwas schreibt, das er nicht versteht. Artikel, die auf diesen Fehlinformationen fussen, werden monatlich veröffentlicht. Nachfolgende Illustration korrigiert dieses Bild.

Im Rahmen unserer Analyse teilen wir das Internet in Bereiche auf. Allgemein bezeichnen wir Bereiche als Net (also Darknet), wenn Dienste jeglicher Art gemeint sind. In vielen Publikationen wird der Suffix Web gebraucht (z.B. Darkweb), wobei damit ausschliesslich Darknet-Ressourcen gemeint sind, die durch einen Webserver angeboten und von einem Webbrowser genutzt werden. Das Freenet oder Visible Net (Visinet) ist das Internet, wie wir es kennen. In erster Linie frei zugängliche Webseiten, die durch Suchmaschinen indexiert werden.

Sobald Suchmaschinen keinen direkten Zugriff mehr auf Informationen erhalten, sprechen wir vom Deepnet oder Invisible Net. Dies ist zum Beispiel dann gegeben, wenn im Deepweb eine Webseite eine Authentisierung erfordert, sie auf einem unüblichen Port betrieben wird oder nur einer kleinen Gruppe bekannt ist. Oder wenn alternative Netzwerkprotokolle und Topologien eingesetzt werden, die eine Indexierung erschweren. Letzteres ist bei Peer-to-Peer-Netzen (P2P) der Fall, die den Download einer speziellen Software erfordern. Hier spricht man also zwangsweise nicht mehr vom Deepweb, da nicht mehr die im Web üblichen Mechanismen herangezogen werden.

Geht man noch einen Schritt weiter, dringen wir ins Darknet vor. Hier werden unter anderem spezielle Peer-2-Peer-Netze betrieben. Bei den Friend-to-Friend-Netzen (F2F) werden Daten nur noch dezentral unter ausgewählten Freunden ausgetauscht. Man muss sich also zuerst einen Bekanntenkreis aufbauen, bis man dort Daten tauschen kann. Des Weiteren gibt es auch private Foren, die man nur nach Einladung und Freigabe betreten kann. Solange man niemanden kennt, der für einen bürgt, wird der Zugriff verunmöglicht.

Schlussendlich gibt es noch temporäre Chat-Server, die kurzfristig aufgebaut und nach einer Transaktion wieder abgeschaltet werden. Diese werden für hochgradig illegale Aktivitäten, oftmals die Orchestrierung oder Abwicklung einer Transaktion, eingesetzt. Als Technologien kommen üblicherweise IRC und Jabber/XMPP zum Tragen. Die Kommunikation wird vollständig verschlüsselt und auf das Anlegen von Logs wird verzichtet.

Die Komplexität und der Aufwand für das Bewegen in den tieferen Ebenen des Darknets steigen an. Dabei wird Komfort zu Gunsten der Sicherheit aufgegeben. Darum sind diese Bereiche für normale Aktivitäten unattraktiv und werden bevorzugt von dubiosen Akteuren herangezogen.

Ein Grossteil der Darknet-Aktivitäten spielt sich auf Webseiten ab, die nur über Tor erreichbar sind. Diese Darkweb-Seiten werden als Hidden Services bezeichnet, da sie den Suchmaschinen theoretisch verborgen bleiben. Es gibt jedoch ein paar Index-Suchmaschinen im Darknet. Effizienz, Qualität und Abdeckung der Suche ist aber nicht vergleichbar mit dem, was man von Google und seinen Konkurrenten gewohnt ist.

Es gibt verschiedene Auswertungen von Hidden Services. Die erste umfangreiche Auswertung wurde durch den Sicherheitsspezialisten Gareth Owen durchgeführt. Genaue Zahlen nannte er aber in seinem Vortrag Tor: Hidden Services and Deanonymisation nicht. Dennoch wurde diese vage Datenlage als Grundlage für die Auswertung der viel zitierten Liste auf Wikipedia verwendet. Das Problem hierbei ist, dass die Summe der Prozentangaben die 100% übersteigt und damit die gesamte Liste unbrauchbar ist.

Deshalb haben wir eine erweiterte Auswertung der Hidden Services vorgenommen und sind zum unten gezeigten Resultat gekommen. Die Kategorisierung zeigte zugleich auf, dass fast die Hälfte der Hidden Services einen kommerziellen Hintergrund hat. Es werden also Daten, Informationen oder Produkte gegen Geld gehandelt, um Profit zu machen. Damit kann der Haupttreiber des Darknets als solcher identifiziert werden.

Unter Berücksichtigung der Gesetzeslage nehmen wir an ausgewählten Aktivitäten im Darknet teil, um die Struktur der Märkte und das Verhalten der Marktteilnehmer verstehen zu können. Im Folgenden werden die Hauptmärkte vorgestellt und die Erkenntnisse der Betrachtungen zusammengefasst. Dabei wird sich sowohl auf allgemeine Märkte (ähnlich eBay) als auch auf dedizierte Fachseiten konzentriert. Um Quellenschutz zu gewährleisten und die Identität unserer Analysten zu schützen, werden keine personenidentifizierenden Daten festgehalten.

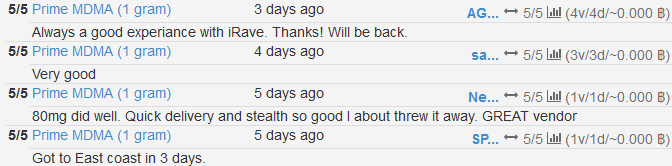

Ein Grossteil der im Darknet gehandelten Waren sind Drogen und Medikamente. Der Global Drug Survey 2015 konnte durch systematische Befragung von Drogen-Händlern und -Konsumenten im Darknet viele spannende Erkenntnisse gewinnen. So ist der Hauptgrund, warum auf den Handel im Darknet ausgewichen wird, die Erhöhung der persönlichen Sicherheit. Das Umfeld um Ross Ulbricht alias Dread Pirate Roberts, der mit Silk Road einen der grössten Drogenumschlagsplätze im Darknet betrieben hat, führt an, dass damit ein Gewinn für alle Parteien erreicht werden kann. Dass die eigene Identität verborgen bleibt und der Drogenmissbrauch vor dem Umfeld versteckt werden kann, sind weitere Treiber.

Grundsätzlich werden praktisch alle Drogen im Darknet gehandelt. Besonders populär sind dabei natürlich Cannabis (Weed und Haschisch), MDMA, Kokain und Heroin.

Die Preisspanne der verschiedenen Drogen ist sehr unterschiedlich. So kosten ein Gramm Kratom zwischen USD 0.06 und USD 0.12. Bei Opium ist eine bedeutend höhere Spannbreite von USD 1.30 bis USD 6 zu beobachten. Die grössten Abweichungen sind bei Xanax zu sehen, das zwischen USD 35.50 und USD 330 gehandelt wird. Preise für LSD fangen bei USD 3.265 an.

Diese enormen Abweichungen haben mehrere Gründe. Als Faustregel kann man sagen, dass die meisten Händler Mengenrabatt gewähren. Will man nur ein Sample, also eine Probe, bestellen, sind die Kosten meist überproportional hoch. Kauft man Kokain im Kilogramm-Bereich, kann man weitaus günstiger ins Geschäft kommen. Eine systematische Analyse zeigt, dass sich gewisse Händler bei der Definition des Mengenrabatts verrechnen. Ab und an kommt es vor, dass man beim Kauf von zwei Kilogramm Opium weniger pro Gramm bezahlt, als bei fünf Kilogramm. Automatisierte Auswertungen von Transaktionen lassen vermuten, dass Fehler dieser Art durch andere Händler nicht systematisch wahrgenommen und ausgenutzt werden (günstiger Ankauf, teurer Weiterverkauf).

Des Weiteren ist natürlich die Qualität des Produkts entscheidend. Möglichst reines Crystal Meth ist auf dem Markt natürlich mehr wert, als ein unsauberes Produkt. Manche Händler preisen ihre Produkte mit Reinheitsangaben an. Typischerweise sind diese geschönt, um höhere Verkaufspreise rechtfertigen zu können. Gerade dieser Faktor macht es sehr schwierig, vermeintlich gleiche Produkte miteinander zu vergleichen. Die meisten professionalisierten Märkte bieten Bewertungs- und Kommentarfunktionen für Käufer, anhand derer die Qualität abgeschätzt werden kann.

Schlussendlich sind die Versandgegebenheiten mitentscheidend für den Preis eines Produkts. Je nach Herkunft und Destination einer Bestellung können unterschiedliche Risiken anfallen, die ihrerseits einen direkten Einfluss auf den Preis eines Produkts haben werden. Ein Effekt, der auch beim Waffenhandel zu beobachten ist.

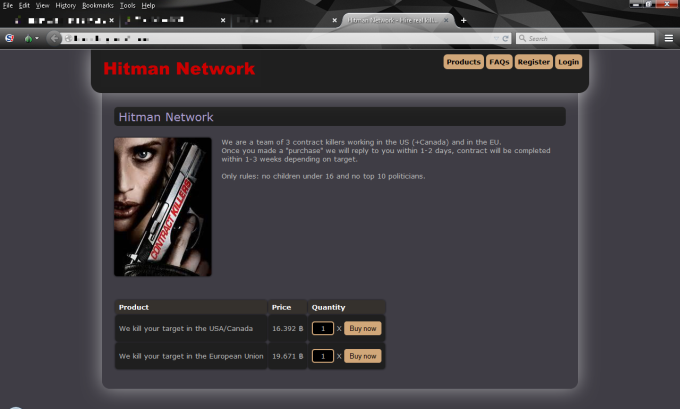

Ein ganz spezieller Markt sind Auftragsmorde. Traditionell können Assassins, Killer oder Guns for Hire beauftragt werden, eine oder mehrere Personen gegen ein Entgelt umzubringen. Die Bezahlung erfolgt dabei meist entweder ganz im Vorfeld oder als Teilzahlung vor und nach Abschluss des Auftrags.

Eine spezielle Form von Auftragsmorden wird durch ein Bidding-Verfahren angeboten. Dabei kann man nach Belieben eine Zielperson auf eine Liste setzen lassen. Personen haben dann die Möglichkeit, Bitcoins auf diesen Mordauftrag einzuzahlen. Derjenige Killer, der die Person umbringt, erhält das angehäufte Geld. Auf dieser Liste finden sich hauptsächlich bekannte Personen wie Barack Obama.

In den Assassin-Netzwerken bieten die Auftragsmörder ihre Dienste in einem Profil an. Dort werden typischerweise die folgenden Modalitäten festgehalten:

Unsere Recherche lässt vermuten, dass viele der angebotenen Dienstleistungen nicht echt sind. Die Profile und Preisstrukturen widersprechen teilweise dem, wie in solchen Kreisen operiert wird. Hier geht es wohl oftmals um Provokation und Trolling.

Wir haben mehrere Quellen verglichen, um unter anderem die Preisspanne für Auftragsmorde pro Land zu ermitteln. Hierbei haben wir in einem ersten Schritt ausschliesslich verifizierte Preise berücksichtigt. Ein Preis gilt als verifiziert, wenn nachweislich ein Geldtransfer stattgefunden hat oder Auftraggeber bzw. Mörder nach einer Festnahme die Preisstruktur kommuniziert haben. Zudem wurden lediglich professionelle Mörder berücksichtigt. Gelegenheitstäter, die aus einer Situation heraus und einmalig agiert haben, wurden ausgelassen.

David Wilson, Professor an der Birmingham City University, hat die Morde in den Jahren 1974 bis 2014 in Grossbritannien analysiert, um statistische Merkmale zu identifizieren. Dabei konnte er ebenfalls Preisstrukturen und Auftragsverhältnisse von Auftragsmorden bestimmen. Die von uns zusammengetragenen Daten wurden dementsprechend mit den Angeboten im Darknet verglichen, um Authentizität und Preisbereiche erkennen zu können.

Wie nicht anders zu erwarten war, fangen Eintrittspreise bei Entwicklungs- und Schwellenländern deutlich tiefer an als in Industriestaaten. Ebenso werden in letztgenannten viel höhere Maximalpreise bezahlt. Dies hat zwei Gründe:

Diese und ähnliche Informationen werden von uns benutzt, um Risikoprofile für hochkarätige Mitarbeiter unserer Kunden zu erstellen. Dadurch kann von bestimmten Aktivitäten oder Reisen abgeraten oder bei Bedarf das Sicherheitsdispositiv vor Ort erhöht werden.

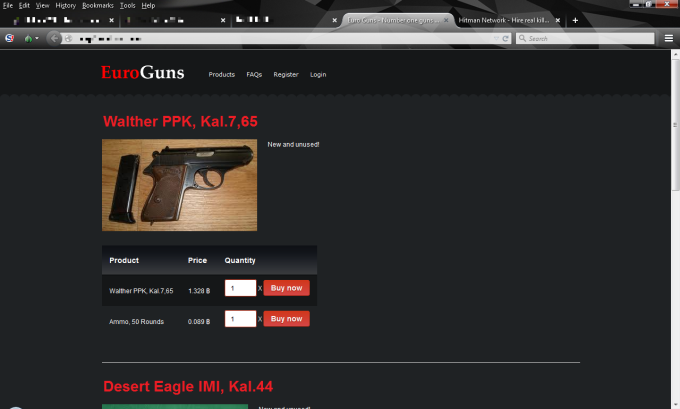

Der Waffenhandel im Internet, allem voran im Darknet, befindet sich im Wachstum. Es gibt verschiedene Quellen, aus denen diese Waffen stammen. Oftmals sind es private Sammler und Händler, die Waffen und Munition verkaufen oder tauschen wollen. Die Szene in Deutschland und Österreich zeigt sich da auffällig motiviert.

In diesen Kreisen finden sich in erster Linie alte und modifizierte Schusswaffen. Oftmals sind es Enthusiasten, die einfach nur Freude an den Geräten haben. Unsere Kontaktaufnahme zu verschiedenen Exponenten hat aufgezeigt, dass man da eher leichtfertig mit dem Thema umgeht. Eine Waffe wird als Sportgerät oder Werkzeug angesehen. Dass damit Menschen getötet werden können, wird entweder ausgeblendet oder die Verantwortung hierfür vollumfänglich auf den Käufer übertragen.

Die Terroranschläge vom 13. November 2015 in Paris haben dennoch zu unmittelbaren Effekten im Darknet geführt. Die beiden populären Märkte Agora und Nucleus haben im Zuge dessen den ungehinderten Verkauf von Waffen eingestellt. Es erstaunt, dass auf diesen Plattformen doch ein gewisser moralischer Kompass vorhanden ist.

Grosse Kaliber und Sprengstoff, die zum Kauf oder Tausch angeboten werden, stammen vorwiegend aus Krisengebieten und Bürgerkriegen. Hier können sowohl sehr alte Waffen aber auch neue Versionen – und dies jeweils in grossen Mengen – bezogen werden.

Viele Händler liefern bevorzugt innerhalb des Ziellands. Im europäischen Raum werden in den Inseraten oftmals Hinweise untergebracht, dass nicht ausserhalb dieses Gebiets geliefert wird. Dadurch möchte man die kostspielige und gefährliche Zollabfertigung verhindern. Ein Verhalten, das auch im Drogenmarkt – wenn nicht so extrem – beobachtet werden kann.

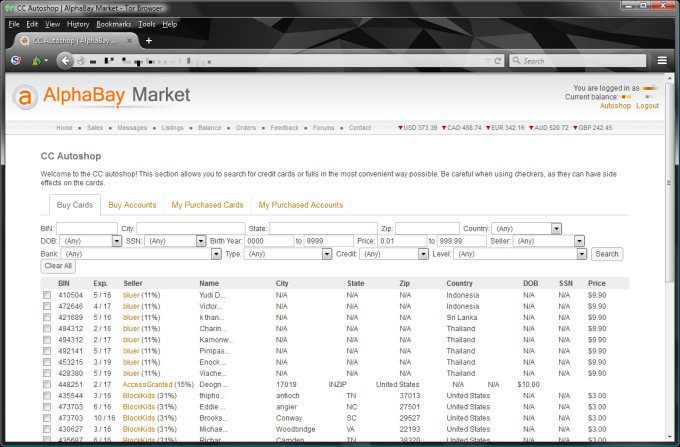

Im Informationszeitalter spielt der Datenhandel eine zunehmend wichtige Rolle. Es gibt eine Vielzahl an Informationen, die gehandelt werden. Für verschiedene Unternehmen und Behörden führen wir tagesaktuelle Preislisten, um Bewegungen im Markt erkennen zu können. Zum Beispiel, wenn sich Preise für Kreditkarteninformationen im grossen Stil ändern, wird voraussichtlich irgendwo ein grösseres Datenleck ausgenutzt worden sein. Dadurch kann quasi eine seismographische Beobachtung des Markts stattfinden. Die folgende Tabelle zeigt einige Richtwerte für Daten.

| Datentyp | Details | Preis USD |

|---|---|---|

| Email Kontoinformationen | 1’000 Stück, zufällig, nicht verifiziert | 0.50 |

| Email Kontoinformationen | 1 Stück, pro definierbarer Domain, verifiziert | 5 |

| Kreditkarte | nur Nummer, keine Personendaten, nicht verifiziert | 0.60 |

| Kreditkarte | nur Nummer, keine Personendaten, verifiziert | 7.50 |

| Kreditkarte | Plastik, inkl. PIN, verifiziert, garantierte Deckung | 80 |

| Pass | Frankreich, nur Scan | 7 |

| Pass | Schweiz, nur Scan | 38 |

| Pass | USA, vollumfängliche Fälschung | 160 |

| Ausweis | Generierung anhand von Templates | 34 |

| Ausweis | Australien, Führerschein, Scan | 20 |

| Ausweis | UK, Führerschein, modifizierte Kopie | 10 |

| Ausweis | Kanada, Ausweisdokumente, Scan | 5 |

| Ausweis | USA, Social Security Card, Scan | 20 |

Kreditkarten werden seit eh und je im Untergrund gehandelt. Dies hat in den letzten Jahren nur marginal zugenommen. Auffällig dabei ist jedoch, dass beim Kreditkartenhandel eine Professionalisierung stattgefunden hat: Die Anbieter bereiten die Daten besser auf. Marktführer in Bezug auf Einfachheit, Komfort und Angebot ist zur Zeit der CC Autoshop von AlphaBay: Hier kann mit Filtern nach spezifischen Karten gesucht werden (Ablaufdatum, Herkunft, Geburtsdatum).

Gesundheitsdaten rücken immer mehr in den Fokus. Social Security Numbers (SSN) sind in den USA ein wichtiges Element, um sich auszuweisen und bestimmte Leistungen zu beziehen. Grundlegende Informationen zu einer Person sowie die dazugehörige SSN machen es sehr einfach, eine Identität zu stehlen. Dementsprechend erfreut sich der Handel mit SSN grosser Beliebtheit. Diese werden manchmal mit zusätzlichen Dokumenten (Ausweisen, Krankenakten) als Pakete angeboten.

Im europäischen Raum ist etwas Vergleichbares nicht vorzufinden. Zwar werden auch hier Ausweisdokumente getauscht und verkauft. Oftmals sind es aber nur Kopien von Dokumenten. Oder es werden Templates angeboten, mit denen sich ein gefälschter Ausweis selber zusammenklicken lässt. Ausdrucken muss man ihn dann aber noch immer selber. Ein Grenzübertritt wird mit diesen nicht ohne weiteres möglich sein. Viele Online-Dienste, gerade im Finanzumfeld, setzen aber mittlerweile das Einschicken des Fotos eines Ausweisdokuments voraus. Mit entsprechenden Kopien können solche Dienste unter falschem Namen genutzt werden. Geldwäsche in kleinerem Stil wird damit unter anderem möglich.

Auffällig ist, dass immer mehr und konkreter Daten von Unternehmen angeboten werden. Dazu gehören Kundeninformationen, interne Dokumente und Patente. Diese werden zwar sehr selten auf den grossen Märkten feilgeboten. Im kleineren Kreis werden diese jedoch ausgetauscht. Ebenso hört man immer wieder davon, dass sich dadurch ebenfalls Zugänge zu kompromittierten Systemen kaufen lassen. Mittlerweile sind es nicht nur externe Angreifer, die ihre Erfolge so zu Geld machen – Stattdessen werden die Zugangsdaten auch von Administratoren der betroffenen Systeme in den Markt gebracht. Für Angreifer, die in eine Firma eindringen und diese aushöhlen wollen, ist dies ein gut geeigneter Startpunkt. Und oftmals bedeutend günstiger, als sich mit eigenen Kräften einen Zugang zu verschaffen. Professionelle Hacker und qualitativ hochwertige Exploits können da bedeutend teurer sein.

Ein Exploit ist eine Software, die das Ausnutzen einer Schwachstelle teilweise oder ganz automatisiert. Exploits werden beispielsweise von uns angewendet, um die Existenz und Tragweite einer Schwachstelle im Rahmen einer Sicherheitsüberprüfung bestimmen zu können. Der Kunde erhält dadurch ein konkretes Bild davon, wie und was von dieser Ausnutzung erwartet werden kann.

Das Entwickeln von Exploits ist mit sehr viel Aufwand verbunden. Einerseits ist ein hohes Mass an Verständnis für die zugrundeliegende Schwachstelle erforderlich. Dies macht es unmöglich, einen Exploit von einem Entwickler, der sich nicht in erster Linie im Bereich der IT-Sicherheit bewegt, schreiben zu lassen. Zudem müssen Eigenheiten des Zielobjekts sowie Gegenmassnahmen, die das Ausnutzen der Schwachstelle behindern oder verhindern können, berücksichtigt werden. Dies sind in erster Linie Eingabeüberprüfungen und Encodierungen in der Ziel-Anwendung. Es kann sich aber auch um zusätzliche Sicherheitsmechanismen, wie Antiviren-Software und Firewalling handeln.

Aus diesem Grund hat sich ein reger Exploit-Markt entwickelt. Darin bewegen sich Akteure mit unterschiedlichen Hintergründen aber ähnlichen Zielen:

Exploits werden teilweise auf den üblichen Märkten im Darknet getauscht. Zudem gibt es spezialisierte Märkte, die sich aber aus nicht näher erkennbaren Gründen nicht über einen längeren Zeitraum etablieren konnten. Dazu gehört der Markt namens The Real Deal (TRD). Dieser ist nach nur wenigen Monaten Präsenz plötzlich spurlos verschwunden, bis er einige Monate später wieder aufgetaucht ist. Über die Gründe kann nur spekuliert werden. Die Fachpresse und Vertreter der Industrie werden den Machern vor, einen sogenannten Exit Scam vollzogen und mit dem Geld noch nicht vollzogener Transaktionen geflohen zu sein.

Die Vulnerability Broker oder der direkte Handel auf der Basis etablierter Vertrauensbeziehungen machen schlussendlich nach wie vor einen Grossteil dieses Marktes aus.

Der Preis eines Exploits orientiert sich an sechs grundlegenden Merkmalen:

Aufgrund langjähriger Marktbeobachtungen konnten wir ein Modell entwickeln, um die Preise für Exploits vorauszusagen. Wir gehen dabei von einem 0-day Exploit aus, dessen Schwachstelle und Existenz nicht bekannt ist. Er wird exklusiv und einmalig verkauft, bis die Schwachstelle publik oder ein alternativer Exploit herausgegeben wird. Sobald diese Exklusivität verloren geht, wird ein tagesaktueller Preis erzeugt. Dieser ist von Ereignissen (Bekanntwerden der Schwachstelle, alternativer Exploit verfügbar, Gegenmassnahme veröffentlicht) und der zeitlichen Entwicklung abhängig. Nachfolgend werden einige Preisbereiche für bekannte Software-Komponenten dargestellt.

Die Abwicklung einer Zahlung erfolgt in der Regel gestaffelt:

Der Markt für Exploits befindet sich in explosionsartigem Wachstum. Dies betrifft einerseits die Anzahl der zur Verfügung stehenden Exploits. Andererseits aber auch die Preise, die mittlerweile für Exploits hoher Qualität gezahlt werden. Es ist davon auszugehen, dass in den kommenden Jahren die Marke von 1.5 Millionen USD für einen einzelnen Exploit gesprengt werden wird. Das theoretische Marktvolumen für 0-day Exploits für Schwachstellen in 2015 schätzen wir auf 155 Millionen USD. Dies entspricht einem Wachstum von 67% gegenüber 2014.

Im Darknet tummeln sich bisweilen sehr dubiose und kuriose Gestalten. Im Rahmen unserer Recherchen stossen wir immer wieder auf sehr verstörende Individuen und Aktivitäten. Manche Situationen sind manchmal gar so übertrieben, dass man an deren Echtheit zu zweifeln beginnt.

Im Laufe der Zeit haben unsere Analysten ein Gespür dafür entwickelt, welche Inhalte echt sein können und welche nicht. Viele Seiten oder Inhalte werden nur veröffentlicht, um zu provozieren. Dies fällt besonders im Bereich der Auftragsmorde auf. Es gibt Seiten, deren Struktur und Inhalte fernab von echten Märkten dieser Art auftreten. Sie sind meist so gestaltet, dass sie spannend wirken und deshalb bevorzugt von Journalisten zitiert oder abgebildet werden. Wir haben es hier also mit einer ganz speziellen Form des Trolling zu tun.

Generell gibt es um das Darknet eine sehr grosse Legendenbildung, sogenannte Creepypasta. Hierbei werden fiktive oder übertriebene Geschichten verbreitet, die bei jeder neuen Iteration noch mehr zur Folklore beitragen. Zum Teil sind es unendlich brutale Erzählungen, die ein zartes Gemüt durchaus zu erschüttern in der Lage sind. Vor allem, weil sie manchmal halt doch etwas Wahres in sich tragen könnten – Oder in einigen Fällen gar irgendwann tatsächlich von der Realität eingeholt werden.

Ein typisches Beispiel für diese Art von Mythenbildung sind die sogenannten Red Rooms. Hierbei handelt es sich um spezielle Chat-Rooms, in die man sich einloggen kann. Durch das Übertragen eines Live-Streams kann gesehen werden, wie eine Person misshandelt, verletzt oder gar getötet wird. Die Teilnehmer dieses Snuff-Chats können Einfluss darauf nehmen, wie sich das Vorgehen genau gestalten soll. Es gibt verschiedene Personen, die von solchen Szenerien berichten. Diese Geschichten, die an den Film Hostel erinnern, lassen sich jedoch bisher nicht bestätigen.

Viele kommerzielle Angebote haben einen betrügerischen Hintergrund. Zum Beispiel werden viele der angebotenen Uhren-Replikas nach gewährter Vorauszahlung nie ausgeliefert. Ein typischer Scam, der nicht nur im Darknet anzutreffen ist.

Die wohl populärste und ertragreichste Art des Betrugs im Darknet sind Exit Scams. Bei diesen wird ein Markt plötzlich geschlossen und mit ihm verschwinden die von Kunden einbezahlten und verwalteten Geldbeträge. Viele Märkte bieten einen Escrow-Service an. Sie agieren dabei als Broker und vermitteln bei Uneinigkeiten zwischen Käufer und Verkäufer. Der Käufer muss zwar eine Vorauszahlung an den Markt leisten. Dieser überweist den Geldbetrag aber erst an den Verkäufer, sobald der Käufer den Erhalt und die Qualität der Bestellung bestätigt hat. Grosse Märkte verwalten also stets eine hohe Geldsumme, die im Rahmen eines Exit Scams mitgenommen werden könnten. Der grosse Vorteil dieser Betrugsform ist, dass die betroffenen Personen meist gar nicht bei der Polizei vorstellig werden wollen oder können. Oft sind sie selbst in zwielichtige Geschäfte verstrickt, so dass man von einer Anzeige absieht.

Dabei ist es aber oft nicht einfach zwischen einem Exit Scam und einer Beschlagnahmung durch die Behörden zu unterscheiden. Der wahrnehmbare Effekt für Aussenstehende ist der Gleiche. Plötzlich tauchen Märkte dann wieder auf, manchmal gar betrieben durch die gleichen Leute. Ob es sich dann einfach um eine Fortsetzung des Exit Scams oder um einen Honeypot der Behörden handelt, kann nicht gesagt werden.

Wenn eine Bitcoin-Adresse veröffentlicht wird, kann durch Online-Tools wie BitRef die Balance, der auf diesen Wallets bestehende Betrag, identifiziert werden. Dadurch können Marktteilnehmer oder Märkte auf ihre Echtheit hin, wenigstens in Bezug auf den Cash Flow, überprüft werden. Viele Bereiche im Darknet lassen sich so als Fakes entlarven.

Die Strafverfolgung im Darknet gestaltet sich nicht einfach. Als erstes ist da die technische Hürde: Es muss eine Infrastruktur für Überwachung und Analyse bestehen, um illegale Aktivitäten erkennen und verstehen zu können. Zudem muss ein Verständnis für die eingesetzten Mechanismen vorhanden sein. Dazu gehören unter anderem:

Diese Aspekte lassen sich unter Kontrolle bringen. Schwieriger wird die Strafverfolgung, da man nicht ohne weiteres mit den Zielpersonen interagieren kann. Immer dort, wo wirklich illegale Aktivitäten stattfinden, verhalten sich die Beteiligten sehr zurückhaltend und diskret. Man kommt nicht ohne weiteres mit diesen Leuten ins Gespräch.

Man muss sich zuerst eine Reputation in der Szene schaffen, um dann eine Vertrauensbeziehung zu einzelnen Leuten etablieren zu können. Dies kostet sehr viel Zeit und Aufwand. Zudem muss man sich mit den Gepflogenheiten des Milieus auskennen, die richtige Sprache sprechen. Dies fällt uns natürlich besonders im Exploit-Bereich leicht, da wir tagtäglich mit dem Thema zu tun haben und die technischen Hintergründe verstehen. In anderen Bereichen gestaltet sich das dann aber bedeutend aufwendiger.

Oftmals baut man sich dann eine Legende auf, eine fiktive Person mit einem erfundenen Leben. In nachrichtendienstlichen Kreisen empfiehlt man jeweils, in der Legende möglichst wenig Abweichungen vom eigenen Leben einzubringen. Das ständige Aufrechterhalten eines komplexen Lügengebildes ist zu anstrengend und fehleranfällig. Deshalb versucht man die Legenden möglichst simpel und authentisch zu gestalten. Dabei läuft man natürlich Gefahr, dass man zu viel von seiner eigenen Person preisgibt. Es ist also immer eine Gratwanderung. Und je nachdem in welchen Kreisen man sich bewegt, können Fehler verheerende Folgen haben.

Die grösste Hürde für die Strafverfolgung ist jedoch die Gesetzeslage an sich. Ermittlungen mit falschen Identitäten sind entweder gar nicht erlaubt oder bewegen sich in einer juristisch und gesellschaftlich umstrittenen Grauzone. In vielen Bereichen wird von Käufern erwartet, dass sie ihre eigene Authentizität beweisen. Beim Ankauf grosser Mengen Kreditkarten wird es dann erforderlich, dass man selbst ein paar gestohlene Kreditkarten vorzeigen kann. Die Verkäufer wissen, dass den Behörden eine Verteilung gestohlener Kreditkarten untersagt ist. Wird eine solche aber provoziert, können sie davon ausgehen, dass der Käufer legitim ist. In den Bereichen des Drogenhandels und der Kinderpornographie haben sich ähnliche Mechanismen etabliert.

Wenn dann doch Beweise gesichert werden konnten, muss man sich mit internationalen Rechtshilfebegehren auseinandersetzen. Diese sind zeitaufwendig und werden oft von den angefragten Behörden gar nicht erst richtig weiterverfolgt. Gerade in Krisenländern wird Internetkriminalität eine sehr geringe Priorität beigemessen. Ermittlungen verlaufen deshalb oft im Sand.

Beim Darknet handelt es sich um einen dedizierten und oft speziell abgeschotteten Bereich des Internets. Dort werden Plattformen und Dienste angeboten, die zu grossen Teilen eine kuriose oder gar dubiose Beschaffenheit aufweisen.

Anhand der Beispiele der Märkte für Drogenhandel, Auftragsmorde, Waffenhandel, Datenhandel und Exploithandel wurde illustriert, welche Eigenarten in diesen Milieus anzutreffen sind.

Um sich in diesen richtig bewegen zu können, muss man sich den Gepflogenheiten bewusst sein. Nur so kann sich in einer Szene etabliert und eine Vertrauensbeziehung zu den Akteuren aufgebaut werden. Dies ist jeweils mit sehr viel Zeit und Aufwand verbunden.

Dieser Effekt und die Tatsache, dass ein technologisches Verständnis vorhanden sein und die Möglichkeiten der Gesetzeslage ausgereizt werden muss, macht die Strafverfolgung im Darknet sehr schwierig. Deshalb ist es nicht von der Hand zu weisen, dass auch in Zukunft ein Grossteil der illegalen Aktivitäten im Internet in diesen Bereich verlagert wird. Behörden müssen zwangsweise aufrüsten, um dieser wachsenden Schattenwirtschaft entgegnen zu können.

Wir führen gerne für Sie ein Monitoring des Digitalen Untergrunds durch!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Unsere Spezialisten kontaktieren Sie gern!