Konkrete Kritik an CVSS4

Marc Ruef

Medizingeräte gehören zur Ausstattung moderner Krankenhäuser, Arztpraxen und Labors. Die spezialisierten Geräte werden durch das Fachpersonal eingesetzt, um medizinale Daten sammeln, auswerten, darstellen und verschicken zu können. In diesem Beitrag wird das methodische Vorgehen einer Sicherheitsanalyse solcher Medizinalgeräte beschrieben. Dieses ist im weitesten Sinn auch auf andere Spezialgeräte übertragbar.

Wie bei jeder Sicherheitsüberprüfung ist es empfohlen, so früh wie möglich den echten Einsatz eines Systems zu verstehen. Dieses Wissen kann mit der Durchsicht von Handbüchern und Weisungen erarbeitet werden. Oder man lässt sich die Nutzung im Alltag durch einen Fachspezialisten zeigen. Im Fall von Medizingeräten bietet sich hierfür ein Gespräch mit dem Pflegepersonal an, das tagtäglich die Geräte bedienen muss. Dadurch können die ersten Fragen beantwortet werden:

Danach soll versucht werden, das Gerät selber in Betrieb zu nehmen und im laufenden Betrieb zu betreuen. Ein Durchsehen der Menus und Einstellungen hilft dabei, sowohl die zugrundeliegenden Prozesse als auch die technischen Möglichkeiten erfassen zu können. Hierbei kann das Personal der Medizintechnik unterstützen, um administrative Aspekte und technische Details der Geräte angehen zu können.

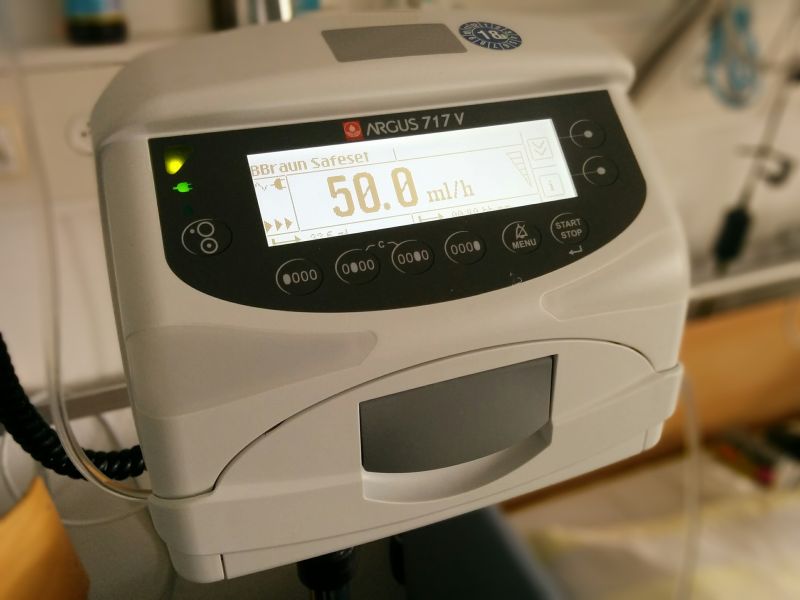

Im Rahmen der anfänglichen Gehversuche in der Bedienung des Geräts erschliessen sich dann auch die ersten Angriffsmöglichkeiten. Können zum Beispiel bei einer Infusionspumpe Werte übersteuert werden, die negative Folgen für einen Patienten haben können?

Man muss sich dabei bewusst sein, dass es sich bei allen Medizingeräten um mehr oder weniger spezialisierte Computersysteme handelt. Manche von ihnen kommen mit eigens entwickelten und überdurchschnittlich gut abgeschotteten Plattformen daher. Oftmals wird aber eine Linux- oder Windows-Lösung als Grundlage eingesetzt und die Medizinalfunktionalität darauf aufgebaut. Der Fokus liegt bei der Entwicklung dann auch meist auf diesen Zusatzfunktionen und weniger auf der grundlegenden Sicherheitsarchitektur von Betriebssystem und Software. Von der Wartung der fachfremden Komponenten, dazu gehört auch das Betriebssystem, wird in den meisten Fällen abgesehen. Neben dem konfigurationsbasierten Hardening wird vor allem das Patching stiefmütterlich behandelt. Dies ist mitunter sicher auch auf den aufwendigen Zertifizierungsprozess bei etwaigen Anpassungen zurückzuführen.

Manche Medizingeräte kommen mit einem Kioskmodus daher: Der Benutzer soll nur die Möglichkeiten haben, die er im Rahmen der Nutzung des Medizingeräts braucht. Bei einem EKG werden zum Beispiel die Daten im Vollbild angezeigt. Ein Wegklicken oder Schliessen dieser modalen Anzeige wird durch die punktuelle Härtung des Betriebssystems und der entwickelten Software verhindert.

In diesem Fall kann jenes Vorgehen angestrebt werden, welches seit über 10 Jahren aus dem Citrix-Umfeld bekannt ist. Durch das Öffnen von Funktionen sollen erweiterte Rechte erlangt werden. Ein klassisches Beispiel ist das Initiieren des Hilfe- oder Druck-Dialogs. In diesem wird nach Webseiten gesucht, um anklickbare Links zu finden. Falls solche vorhanden sind, können sie angeklickt und damit der Standard-Browser gestartet werden. Die meisten Browser können in Windows-Umgebungen mit der Adresseingabe von C: als lokaler Explorer verwendet werden. Dadurch lässt sich wiederum ein Mapping der Laufwerke und ein Öffnen weiterer Dateien und Programme durchsetzen.

Sollte man schon so weit in das System vorgedrungen sein, kann versucht werden, die installierten Komponenten (inklusive Versionsnummer) sowie die applizierten Patches auszumachen. Dadurch lassen sich eminent wichtige Informationen für weitere Angriffsmöglichkeiten zusammentragen. Lokale Exploits stehen meist in verschiedenen Formen zur Verfügung, so dass man die Rechteausweitung nach Belieben anstreben kann.

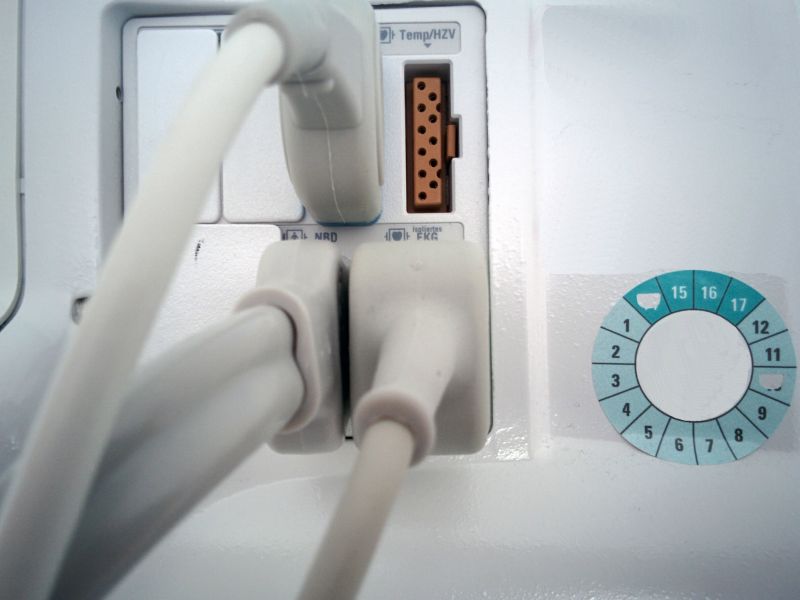

Die meisten Medizingeräte bieten eine oder mehrere externe Schnittstellen an. Diese werden entweder gebraucht, um eine Initialisierung bzw. Programmierung umzusetzen. Oder sie sind fester Bestandteil der Datenverarbeitung, wodurch Daten eingelesen oder ausgegeben werden können.

Typischerweise finden sich bei heutigen Geräten RJ45-Schnittstellen für Netzwerkzugriffe (werden in einem separaten Kapitel abgehandelt). Es sind aber auch oftmals RS232-, PS2- und USB-Schnittstellen vorhanden. Zusätzlich setzen diverse Hersteller proprietäre Stecker ein, die aber oftmals auf seriellen Mechanismen aufbauen. Mit ein bisschen Bastelei und Reverse Engineering können dort erweiterte Zugriffsmöglichkeiten erschlossen werden.

Diese Schnittstellen können herhalten, um Auswertungen, Angriffe oder eine erweiterte Nutzung anzustreben. Bei USB-Schnittstellen kann zum Beispiel versucht werden, eigenen Code aufzuspielen. Gerade in Windows-Umgebungen lassen sich dadurch mehr oder weniger unkompliziert Angriffstools, Exploits oder Malware in Dateiform einbringen. Falls dies nicht möglich ist, kann mit der Emulation von Eingabegeräten – Stichwort Teensy – ein Angriffsversuch angestrebt werden (z.B. Bruteforce, Generierung von Malware on-the-fly).

Durch das Überdecken von wichtigen Anzeigen, können Angriffe auf Leib und Leben verdeckt angestrebt werden. Oder wenn Medizingeräte im Medizinalnetzwerk oder einem anderen internen Netzwerk des Spitals eingebunden sind, können Attacken auf andere Systeme angegangen werden. Ein übernommenes Gerät kann massgeblichen Schaden für Patienten, das Spital, den Betreiber oder externe Partner anrichten.

Moderne Medizingeräte sind vernetzt. Dadurch soll der unkomplizierte Zugriff, zum Beispiel über einen proprietären Client oder eine Webschnittstelle, gewährleistet werden. Oder in einem weiteren Schritt der Datenaustausch zwischen unterschiedlichen Geräten, dem Backend oder einem zentralisierten Überwachungssystem.

Diese Vernetzbarkeit führt oftmals ein hohes Mass an zusätzlicher Angriffsfläche ein. Durch das Mitlesen der ein- und ausgehenden Kommunikation können Dienste und Protokolle identifiziert werden. Hierzu bietet sich ein Network-Tap an, der keinen erweiterten Einfluss auf den Netzwerkbetrieb ausübt und damit unkompliziert das passive Abhören erlaubt.

Zusätzlich kann aktiv nach Angriffsflächen auf der Netzwerkebene gesucht werden. Dazu gehören einerseits Schwachstellen im eingesetzten TCP/IP-Stack. Klassische Flooding-, Fragmentierungs- und Spoofing-Angriffe können durchaus Erfolg versprechen. Teilweise können auch ganz alte Angriffstechniken neu aufleben. Aber auch zusätzliche Möglichkeiten der angebotenen TCP- und UDP-Dienste. Mit einem Portscan und einem Application Mapping lassen sich diese identifizieren und weitere Angriffsmöglichkeiten ausmachen.

Oftmals finden sich veraltete Dienste und Komponenten. Dazu gehören typischerweise Webserver-Implementierungen, SSL-Komponenten und zusätzliche Module. Falls solche anhand der Versionierung ausgemacht werden können, ist es verhältnismässig einfach, schon bekannte Schwachstellen auszunutzen.

Dies soll aber nicht darüber hinwegtäuschen, dass oftmals noch bisher unentdeckte 0-day Schwachstellen in den Netzwerkkomponenten verborgen sind. Entweder sind die Komponenten derart veraltet, dass sie noch nicht gegen neuere Angriffstechniken gewappnet sind. Oder es werden proprietäre oder modifizierte Module eingesetzt, bei deren Entwicklung die Sicherheit nur eine untergeordnete Rolle spielte. Ein konkreter Penetration Test kann solide Resultate zu Tage fördern.

Bei manchen Systemen kann man die auferlegten Möglichkeiten nicht ohne weiteres überwinden. Und dennoch gäbe es da wohl Angriffsmöglichkeiten, die im Innern der Geräte schlummern.

Um auch diese Risiken identifizieren zu können, kann eine Hardware-Analyse angestrebt werden. Bei dieser werden Datenträger und Chips ausgebaut und gesondert untersucht.

Falls sich ein Datenträger ausbauen und ansteuern lässt, kann dieser gespiegelt und auf Dateisystemebene angeschaut werden. Falls das Dateisystem unbekannt ist, da es proprietärer Natur ist, kann ein File-Carving angestrebt werden. Solange keine Datenträger- oder Dateiverschlüsselung gegeben ist, lassen sich so mit entsprechendem Aufwand die vorliegenden Daten extrahieren.

Ein Durchsehen von Konfigurationen kann wertvolle Hinweise, teilweise gar die etablierten Passwörter, ausmachen lassen. Und mit einem Reverse Engineering von Binaries können konkrete Schwachstellen in einzelnen Software-Komponenten eruiert werden.

Der Massnahmenkatalog nach der Prüfung von Medizingeräten kann umfangreich und vielschichtig ausfallen. Oftmals liegt das grundlegende Problem darin, dass die Systeme nicht mit Fokus auf Sicherheit entwickelt, eingebunden und betrieben werden. Auf ein grundlegendes Hardening wird oftmals verzichtet. Dieses eigenmächtig nachzuholen ist für die Spitalbetreiber aus verschiedenen Gründen nicht möglich. Einerseits erlischt damit die Garantie des Herstellers. Andererseits verliert das Produkt seine aufwändige Zertifizierung. Und zudem fehlen oftmals die Zugriffsrechte, um überhaupt entsprechende technische Änderungen anbringen zu können.

Aus diesen Gründen ist es jeweils angeraten, direkt auf den Hersteller zuzugehen und die Schliessung der Schwachstellen zu verlangen. Die wenigsten Hersteller sehen sich jedoch hier in der Pflicht, weshalb selbst entdeckte Schwachstellen über Jahre weiterbestehen können. Oftmals hilft nur durch das Veröffentlichen von Advisories den öffentlichen Druck so zu erhöhen, dass der Hersteller einzulenken gewillt ist.

Um unmittelbar die Angriffsfläche minimieren zu können, müssen auf Massnahmen im lokalen Netzwerk zurückgegriffen werden: Zonierung, VLAN, Firewalling, NAC, IDS und IPS sind die entsprechenden Schlagworte. Dies umzusetzen ist oftmals mit erhöhtem Aufwand verbunden, da die genaue technische Funktionsweise der Geräte meist unbekannt ist und nur mühselig herausgefunden werden kann. Gerade wenn eine Vielzahl der gleichen Geräte zum Einsatz kommt (z.B. bei Infusionspumpen und EKGs), lohn sich dieses Analysieren und Flankieren.

Medizingeräte sind ein fester Bestandteil der modernen Patientenbehandlung. Dabei handelt es sich in der Regel um speziell eingerichtete Computersysteme, die eine spezifische Aufgabe wahrzunehmen haben. Diese gilt es im Rahmen einer Sicherheitsüberprüfung zu verstehen, indem Handbücher konsultiert und das Fachpersonal befragt wird.

Angriffsflächen werden auf verschiedenen Ebenen geboten. Einerseits können lokale Angriffe bei der Nutzung des Geräts angestrebt werden. Oder es werden Zugriffe über das Netzwerk möglich. Falls die Abschottung der Systeme erweiterte Zugriffe verhindert, können Hardware-Komponenten ausgebaut und gesondert untersucht werden.

Wenn dann Schwachstellen gefunden werden, sollte der Hersteller kontaktiert und Korrekturen verlangt werden. Aus politischen und wirtschaftlichen Gründen sieht man sich aber oft nicht in der Pflicht, weshalb sich flankierende Massnahmen auf der Netzwerkebene anbieten. Das Absichern von Medizingeräten ist keine einfache Aufgabe. Trotzdem oder gerade deswegen muss man sich aber damit auseinandersetzen.

Unsere Spezialisten kontaktieren Sie gern!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Unsere Spezialisten kontaktieren Sie gern!