Konkrete Kritik an CVSS4

Marc Ruef

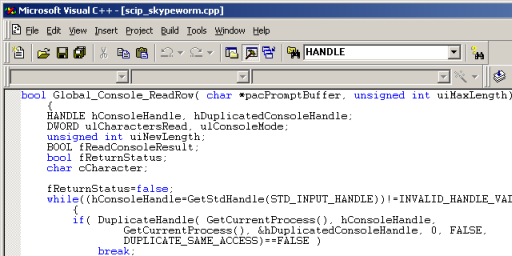

Vor über einem Jahr habe ich in einem privaten Blog Beitrag mit dem Titel MySkypeWorm – Connecting with Friends darauf hingewiesen, wie sich durch das Ansteuern der partiell offenen Skype API und der Nutzung von Click-Events ein Skype-Wurm entwickelt werden kann.

Schon damals habe ich eine erste Implementierung umgesetzt, mit der die Möglichkeiten dessen im Rahmen unseres Labs bewiesen wurde. Und schon dort zeigte sich, dass die Stabilität der Skype API sehr zu wünschen übrig lässt.

Im Rahmen eines neuerlichen Projekt haben wir uns einmal mehr mit der aktuellsten Version des Skype Clients auseinandergesetzt. Und es zeigt sich tatsächlich, dass auf der Entwicklerseite eines Addons (oder Wurms) sehr viel Aufwand betrieben werden muss, die unzuverlässigen Reaktionen korrekt abzufangen.

So passiert es nicht selten, dass die Rückantworten in einer nicht erwarteten Reihenfolge eintreffen. Es scheint, als gäbe es da bei aufeinander folgenden Requests eine Art Race Condition, die zu nicht vorhersehbaren Resultaten führen kann: Wenn denn nun plötzlich eine Antwort A nach der Antwort B eintrifft, obwohl Anfrage A vor Anfrage B geschickt wurde, dann kann das ziemlich verwirrend sein.

Vor allem der Befehl SEARCH USERS <target>, der zur Suche von Benutzern verwendet wird, neigt zu einem zeitkritischen Verhalten. Die Antworten können zeitversetzt und als – auf den ersten Blick – nicht zusammenhängende Chicks eintreffen. So simpel und zuverlässig, wie in der Dokumentation das Beispiel gezeigt wird, funktioniert es wirklich nur, wenn a) die Server zeitnah antworten und b) die Antworten nur aus wenigen Datensätzen bestehen:

-> SEARCH USERS echo123 <- USERS echo123, echo1232885

Unseres Erachtens eignet sich die gegenwärtige Implementierung nicht dafür, professionelle Skype-Applikationen grösseren Umfangs umzusetzen. Dies soll jedoch kein Hindernis dafür sein, dass früher oder später ein Skype-Wurm mit den Möglichkeiten eines Agobot daherkommt. Der dafür verantwortliche Virenentwickler tut mir jedoch jetzt schon fast ein bisschen leid, hätte er sich doch eine weitaus weniger nervenaufreibende Aufgabe suchen können.

Unsere Spezialisten kontaktieren Sie gern!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Unsere Spezialisten kontaktieren Sie gern!