Security Testing

Tomaso Vasella

Die Virtualisierung und der Trend zu Cloud-Umgebungen ist klar auszumachen. Eben so klar ist die Tatsache, dass sie eine konkrete Gefahr für alle Angestellten in der ICT-Branche ist. Vor allem für jene im Bereich der Security und den operativen Aspekten der Branche. Die Grenzen verschwinden zusehends. Nicht nur jene der Boxen, die Maschine von Maschine getrennt hat. Auch die Dinge, welche die Boxen einst verbunden haben, verschwinden immer weiter in die virtuelle Ebene. Es geht hier nicht nur um die Network-Interfaces sondern auch um die Kabel, die wir einst benutzt haben, die Computer mit einem Switchport zu verbinden, wie auch den Switch selbst.

Virtual Switches managen und regeln den Traffic in einem Virtual Environment. Oftmals haben Network Engineers aber keinen direkten Zugriff auf diese vSwitches. Diese vSwitches sind oft innerhalb von Hypervisors und bieten nicht dieselbe Sichtbarkeit oder die selbe Freiheit in Punkto Management wie die physische Box. Doch mittlerweile gibt es Alternativen zu den Standard vSwitches in Hypervisors, die wir uns im folgenden Kapitel ansehen möchten.

In einer virtualisierten Umgebung ist die Access Layer des Netzwerks in den Hypervisor eingebettet während interne vSwitches den Packet Traffic regeln. Physische Switches finden heraus, wohin die Mitteilung geht, basierend auf MAC-Adressen der phyischen Geräte. vSwitches funktionieren ähnlich, da jeder virtuelle Host sich gleich mit einem vSwitch verbinden muss wie ein physischer Host mit einem physischen Switch.

Bei näherer Betrachtung zeigen sich aber die Unterschiede zwischen physischen un virtuellen Switches. Während der Verwendung von physischen Switches ist nur ein Server betroffen, wenn ein Netzwerk-Kabel oder ein Port ausfällt. Im Zuge der Virtualisation aber übernimmt ein Kabel die Verbindung von mehreren Virtual Machines, was bei Ausfall dazu führt, dass mehrere VMs vom Ausfall betroffen sind.

Andererseits benötigt die Verbindung von mehreren VMs mehr Bandbreite, die vom vSwitch geregelt werden muss. Diese Unterschiede sind besonders in grossen Netzwerken mit komplexen Designs bemerkbar, wie zum Beispiel solche in Datacenters oder in Notfallwiederherstellungsservices. Standardisierte vSwitches sind manuell konfiguriert und werden mittels dem Hypervisor geregelt. Aber: Grobe Fehler können von einem Administrator oder einem Network Engineer ohne grosses Verständnis der Virtualisation und dem Verwalten von Hypervisors implementiert werden.

Die einfachen vSwitches in einem Hypervisor verfügt über ein geradliniges management interface, das alle grundlegenden Features unterstützt, die benötigt werden, um ein virtuelles Netzwerk zu verwalten. Damit die Migration in die Virtualisation in Datacenters einfacher wird, haben Hersteller Technologien entwickelt, die einem vSwitch in einem Hypervisor weitere Funktionalität hinzufügen. Das kostet zwar mehr, aber bietet ein feingliedrigeres Management Interface wie auch Zugang zu weiter fortgeschrittenen Switch Features. Das erhöht und sichert den Level der Sicherheit.

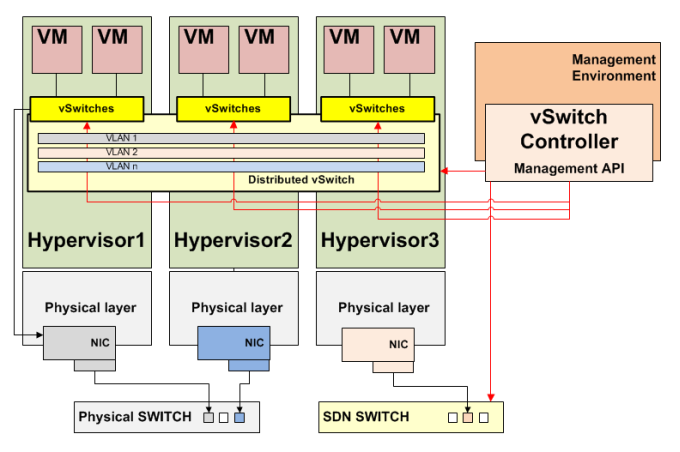

Diese fortgeschrittenen Features benötigen eine erweiterte Schicht der Virtualisation, die mehrere Hypervisors und Netzwerk-Geräte unterstützt. Die Lösung nennt sich Distributed Virtual Switch und besteht aus

die mit anderen Komponenten der virtuellen Umgebung zusammenarbeiten und so den Datenaustausch wie in der folgenden Grafik

Die folgende Tabelle listet die meistgenutzten vSwitch-Lösungen auf.

| Hersteller | Komponente | Beschreibung |

|---|---|---|

| Cisco | Nexus 1000V | Ein Ersatz-vSwitch für ESX der das Netzwerk zurück ans Network Operations Team gibt. |

| Nicira Networks | Open vSwitch Project | Dieses Projekt bietet downloadbaren Open-Source-Code für den Open Source vSwitch. Aktuell sind Xen, XenServer, KVM und VirtualBox unterstützt, doch der Code kann auf andere virtualisierte Umgebungen angepasst werden. |

| VMware | DVS (Distributed Virtual Switch) | Ein vSwitch, der Ports und Managements über alle ESX Server des Clusters zusammenschliesst. |

| VMware | NSX | Vor kurzem hat VMware, nach dem Kauf von Nicira Networks, Open vSwitch Funktionalität in den neuen ESXi 5.5 Hypervisor implemetiert. Kombiniert mit einem kontrollierenden Framework in der vSphere-Lösung wird das ganze NSX genannt. Dies sollte das VDS-Feature in der nahen Zukunft ersetzen. NSX hat auch die Fähigkeit physische Switches zu konfigurieren, die API-Calls unterstützen. Dies ermöglicht das Verwalten eines Netzwerkes, was unter dem Namen Software Defined Networking, oder kurz: SDN, bekannt ist. |

Alle diese Switches unterstützen 802.1Q Tagging, was die Nutzung mehrerer VLANs auf einem physischen Switch Port erlaubt, was wiederum die Anzahl pNICs, die ein Host benötigt, reduziert. Dies funktioniert, indem Tags den Network Frames hinzugefügt werden, welche die Frames einem VLAN zuordnen.

Networking Team verlieren oft die Kontrolle über das Management in einer virtualisierten Umgebung. Denn die Virtualisierung bringt neue Herausforderungen wie

Jenseits der technischen Herausforderungen kann die Virtualisation auch organisatorische Probleme zwischen Administratoren und der Virtualisation mit sich bringen. Viele dieser Probleme stammen daher, dass Traffic zwischen den VMs auf dem selben Host den Server nie verlassen um über ein physisches Netzwerk zu laufen. Das erschwert die Arbeit der Networking Teams, den Traffic zu überwachen und zu verwalten. Mangel an Sichtbarkeit bedeutet auch, dass Netzwerk Firewalls, QoS, ACLs und IDS/IPS-Systeme die Datentransfer-Aktivität im physischen Netzwerk nicht sehen können.

Zudem haben die Standardausführung umd die Distributed vSwitches keine Features die einfach zu verwalten sind. Administrators haben nur die Kontrolle über ihre Uplink-Ports der physischen NICs im Host und nicht über die virtuellen Ports, die in einer Vielzahl in einem vSwitch existieren.

Damit diese Probleme gelöst werden, bedienen sich Networking Teams neuer Management- und Sicherheitsprodukte, die speziell dazu da sind, den Traffic in einem virtualisierten Netzwerk zu überwachen, ihn zu sichern und ihn zu kontrollieren. Nachfolgend eine Liste solcher Lösungen:

Schauen wir uns also die Features in zwei der meistgenutzten Lösungen etwas genauer an: Den Cisco 1000v und der Open vSwitch (was grösstenteils auch auf NSX zutrifft).

| Komponente | Beschreibung |

|---|---|

| Cisco NX-OS Interface | Bietet das Cisco IOS Command Line Interface, welches das virtuelle Netzwerk verwaltet. |

| Traveling Port Profiles | Sicherheits- und Netzwerk-Eigenschaften sind an ein VM-Port-Profil gebunden. Wenn eine VM von einem Server mit VMotion migriert wird, folgt das Port-Profil. Somit können Security Policies auf VMs gleich wie auf physischen Servern angewendet werden. |

| Advanced Cisco NX-OS Features | QQuality of Service (QoS), Rate Limits, stetiger Datenschutz, Switched Port Analyzer, NetFlow, VLANs und Port Channels. |

| NX-OS Security Features | Port Sicherheit, Authorisierungsauthentifizierung und Accounting (AAA), Access Control Listen. |

| Optional VSG Module | Das VSG-Modul kann für die Inspektion der Firewall-Funktionalität im Rahmen eines separaten lizenzierten Features hinzugefügt werden. |

Here is an overview of the features on the Open vSwitch (OVS) solution:

| Komponente | Beschreibung |

|---|---|

| Visibility into inter-VM communication | via NetFlow, sFlow, IPFIX, SPAN, RSPAN und GRE-tunneled mirrors |

| Advanced switch capabilities | LACP (IEEE 802.1AX-2008), standard 802.1Q VLAN model mit trunking, ein Subset von 802.1ag CCM link monitoring, STP, fine-grained QoS control, IPv6 support |

| Per VM Interface Traffic Policing | Sicherheit und Netzwerkeigenschaften sind an ein virtuelles Switch Port Profil gebunden. |

| NIC Bonding | Mit source-MAC load balancing, active backup und L4 hashing. |

| Advanced Management Control | Unterstützt OpenFlow Protokolle mit vielen Extensions für die Virtualisation. |

| Multiple Tunneling Protocols | Unterstützt GRE, VXLAN, IPsec, GRE und VXLAN via IPsec. |

| Security Features | Port filtering |

Es gilt anzumerken, dass das OSV und das Nexus 1000v eigentlich ein System in einer VM-Lösung ist, aber das NSX hat seinen Code im Hypervisor (ESXi) integriert. Und das macht einen grossen Unterschied.

Die Sicherheit ist bei Lösungen mit vSwitches nicht ausser Acht zu lassen. Um diese Übersicht zu beenden, habe ich einige Tipps zusammengestellt, die helfen sollen, Ihr virtuelles Netzwerk sicher zu machen:

| Empfehlung | Beschreibung |

|---|---|

| vSwitches sind immer noch Code | Seien Sie auf Ausfälle vorbereitet, die zu Isolation Failures oder gar zu DDoS führen können. |

| Segregation im (virtuellen) Netzwerk | Isolieren Sie den Management Traffic vom Netzwerk-Stream, der für die virtualiserten Maschinen genutzt wird. Dies ist eine kritische Sache, die Sie unbedingt in Ihrer Firma angehen müssen. Die vSwitch Control instance benutzt API-calls um die vSwitch Ethernet module zu konfigurieren. Dieser Traffic sollte wie jeder andere Management Access gesichert werden. |

| Implementieren Sie Hardening | Die meisten default configurations von vSwitches sind nicht sicher. Aktivieren Sie daher Port Security, implementieren sie Policies auf den VM Switch-Ports, deaktivieren Sie den Promiscuous Mode, spüren sie MAC Forgery auf und lehnen Sie diese ab, erzwingen Sie VLAN Separation mit Kontroll-Modulen. |

| Aktivieren Sie vSwitch Security Features | Most vSwitch default configuration are not secure. Activate port security, implement policy on the VM switch ports, deactivate promiscuous mode, detect and reject MAC forgery, enforce VLAN separation with control modules. |

| Benutzen Sie starke Authentifikation | Distributed Virtual Switches wie das Nexus 1000v unterstützen AAA, was die Authentifizierung mit Radius und Tacacs+ erlaubt. Dies im Tandem mit einem OTP Token minimiert das Risiko von unauthorisiertem Zugang. |

| Benutzen Sie Advanced Security Modules | Insbesondere dann, wenn Sie mit mehreren Security Zones arbeiten, empfiehlt es sich Advanced Security Modules wie die obigen zu nutzen. |

Ich hoffe, diese Übersicht hat einige gute Ratschläge zum Zugang zur Sicherheit in Ihrem virtualisierten Netzwerk gegeben.

Unsere Spezialisten kontaktieren Sie gern!

Tomaso Vasella

Eric Maurer

Marius Elmiger

Eric Maurer

Unsere Spezialisten kontaktieren Sie gern!