Security Testing

Tomaso Vasella

Wearables analysieren alles. Puls, Schlaf, Atmung, Distanz. Dafür bedienen sie sich nicht nur neuer Technologie und proprietärer Sensoren. Etablierte Technologien werden weiterhin eingesetzt. Ein Blick unter die sprichwörtliche Motorhaube von Google Glass, Jawbone Up und Konsorten.

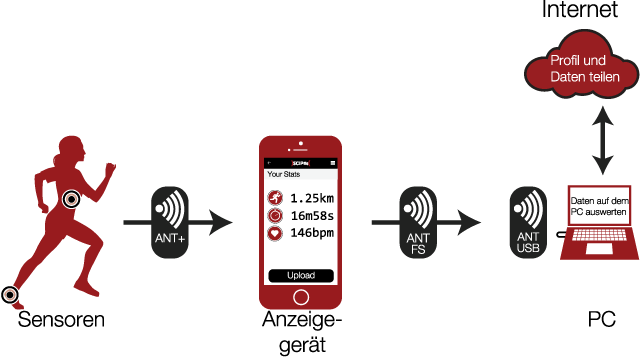

Damit die Ergebnisse der aufgezeichneten Daten laufend analysiert werden können, kommunizieren Wearables, darunter Nike FuelBand, Google Glass und OM Signal Shirt – kabellos mit anderen Geräten. Einige verfügen zudem über eine Buchse für ein handelsübliches USB-Kabel. Wenige setzen auf andere Technologie: Jawbone Up verwendet einen 3.5mm Audio Jack, einen Stecker für Kopfhörer.

Für die Wireless-Kommunikation kommt grösstenteils Bluetooth oder die stromsparendere Variante Bluetooth Low Energy zum Einsatz. Teilweise, vor allem bei Sport-Wearables wie Pulsmesser, kommt auch das proprietäre Protokoll ANT sowie ANT+ zur Anwendung. Denkbar wäre auch WLAN, was im Gegensatz zu ANT/ANT+ und Bluetooth Low Energy mehr Strom benötigt.

Bluetooth ist ein Wireless Protokoll, das durch die Bluetooth Special Interest Group (SIG) – der über 20000 Unternehmen angehören – spezifiziert und weiterentwickelt wird. Mit Bluetooth werden Wireless Personal Area Networks (WPAN) erstellt. Dabei handelt es sich um Wireless-Netzwerke, die sich nur über kurze Distanzen bis zu 30 Meter ausbreiten.

Bluetooth arbeitet im 2.4 GHz ISM (Industrial, Scientific, Medical)-Band. Das ISM-Band ist ein lizenzfreies Frequenzband. Auf diesem senden Beispielsweise WLAN, ANT, aber auch Mikrowellenherde und Drahtlose Haustelefone. Funkinterferenzen sind ein bekanntes Problem, wenn viele Geräte auf der gleichen Frequenz senden. Um diese Problematik zu entschärfen, ändern die Geräte in einer Bluetooth Verbindung bis zu 1600 mal pro Sekunde den Kanal.

Die Sicherheitsfeatures von Bluetooth unterscheiden sich deutlich zwischen den unterschiedlichen Protokollversionen. Die Spezifikation behielt dabei immer drei Bereiche im Augenschein:

Laut der Bluetooth Core Specification v4.1 stehen zur Verschlüsselung der Funkverbindung vier Modi zur Verfügung:

| Modus | Beschreibung | Details |

|---|---|---|

| 1 | Non-Secure | Initiiert keinerlei Sicherheitsfeatures. |

| 2. | Service Level Enforced Security | Definiert, dass die Sicherheitsfeatures nach erfolgreichem Verbindungsaufbau initiiert werden und sich für die angebotenen Services unterscheiden können. (Autorisierung, Authentisierung, Verschlüsselung) |

| 3. | Link Level Enforced Security | Die Sicherheitsfeatures werden initiiert bevor der Verbindungsaufbau fertiggestellt wurde. Somit sind alle über diese Verbindung laufenden Services gleich geschützt. (Authentisierung, Verschlüsselung) |

| 4. | Service Level Enforced Security | Ähnlich dem 2. Modus werden die Sicherheitsfeatures erst nach erfolgreichem Verbindungsaufbau initiiert. Die Sicherheitsanforderung pro Service können stärker angepasst werden. So gibt es unterschiedliche Levels, wobei auch ein Level ohne Security – für Service-Discovery-Verkehr – existiert. Dadurch kann die Sicherheit flexibler definiert werden. |

Bluetooth Low Energy, auch Bluetooth Smart genannt, ist eine Erweiterung des Bluetooth-Standards, der erstmals in den Mobiltelefonen iPhone 4s, Google Nexus 4 und Samsung Galaxy SIII eingesetzt wurde. Es handelt sich dabei um eine stromsparendere Version von Bluetooth. Dies hatte auch Auswirkungen auf die Sicherheit, so wurde das Verbinden der Geräte vereinfacht. Des Weiteren ist nun der Host für die Schlüsselgenerierung verantwortlich. Die Verschlüsselung selber geschieht im Controller. In Geräten wie dem Jawbone Up ist das ein Chip im Gerät am Handgelenk.

Verwendet wird der Advanced Encryption Standard – Counter with CBC-MAC (AES-CCM) Cipher, der auch in der WLAN-Verschlüsselung WPA2 zum Einsatz kommt und die Anforderung FIPS-140 der US-Behörde NIST erfüllt. Das National Institute of Standards and Technology, kurz NIST, ist der Name der US-Standardisierungsbehörde, die Weisungen und Standards für die US-Regierungsbehörden erlässt und von vielen Unternehmen weltweit ebenfalls übernommen werden.

Ein weiteres Protokoll, das aus Sicht der in Wearables verwendeten Technologien interessant ist, ist ANT/ANT+. Durch die Verwendung von schmaleren Frequenzkanälen benötigt die Datenmodulation weniger Energie als Bluetooth Low Energy. Dies führt zu längeren Batterielaufzeiten. Genau dieses Problem ist es, das den Entwicklern noch Kopfzerbrechen bereitet. Die Kritiken der Batterielaufzeit der Samsung Galaxy Gear war es, die das Gerät wohl den Durchbruch gekostet haben.

ANT wird von Dynastream Innovations Inc. entwickelt und wird bereits in den Mobiltelefonen der Hersteller Samsung und Sony integriert. Wie alle nicht lizenzierten Funktechnologien arbeitet ANT im 2.4 GHz ISM-Band. ANT+ ist eine Erweiterung ANTs, deren Ziel es ist, die Interoperabilität zwischen ANT Geräten unterschiedlicher Herstellern zu ermöglichen.

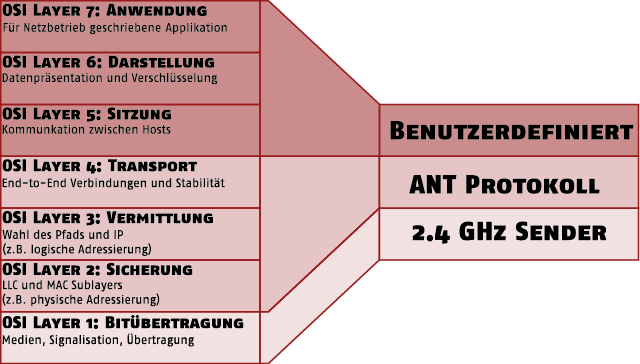

Die Entwickler des ANT Protokolls unterteilten die Funktionalität eines ANT-Systems in drei unterschiedliche Schichten auf. Die nachfolgende Abbildung aus einer Dokumentation eines ANT+ Chips zeigt, wie die drei Schichten auf das bekannte OSI Sieben-Schichten-Modell zurückzuführen sind. Es ist daraus zu entnehmen, dass die Funktionalität der Verschlüsselung in der Schicht User Defined vorgesehen wurde. Besagte Schicht fasst drei OSI Schichten zusammen und könnte auch als Applikationsschicht von ANT angesehen werden.

In den technischen FAQ ANTs wird darauf verwiesen, dass ANT lediglich einen 8-Byte Netzwerkschlüssel verwendet. Um einem ANT Netzwerk beizutreten benötigt man eine 8-Bit Netzwerknummer und der besagte 8-Byte Netzwerkschlüssel. Total ergibt dies (8 Bit + 8 * 8 Bit)^2 = 5184 unterschiedliche Netzwerk-Konfigurationen. Der Aufwand die korrekte Kombination mittels Bruteforce zu ermitteln würde nur kurze Zeit dauern. ANT stellt mit ANT-FS (ANT File Share) eine Erweiterung zur Verfügung, die es erlaubt via ANT Dateien auszutauschen und diese auch zu verschlüsseln.

Welche Art der Verschlüsselung zur Anwendung kommt ist in der technischen Spezifikation von ANT-FS nicht ersichtlich. In der technischen Spezifikation eines ANT-Chips von Texas Instruments ist zu entnehmen, dass eine hardware-basierte AES-128 Bit Verschlüsselung zur Anwendung kommen könnte.

Unsere Spezialisten kontaktieren Sie gern!

Tomaso Vasella

Eric Maurer

Marius Elmiger

Eric Maurer

Unsere Spezialisten kontaktieren Sie gern!