Security Testing

Tomaso Vasella

Ich liebe mein MacBook… Wirklich. Klar, das ist eine sehr persönliche Meinung, aber ich mag die User Experience und die Einfachheit hinter allem. Und trotzdem habe ich immer noch die ganze Power des BSD-Systems. Eines der netten Features, das diese Power ausmacht, ist das eingebettete BSM audit system. BSM steht für Basic Security Module und wurde von Sun Microsystem erfunden. Für weitere Informationen dazu kann ich Ihnen diesen Labs-Artikel von Rocco Gagliardi empfehlen. Standardmässig ist das BSM audit system inaktiv und die Interaktion mit ihm kann nur über die Command Line erfolgen. Aber keine Sorge: There’s an app for that!

Es spielt keine Rolle, wie gut Ihre Security Controls auf einem System konfiguriert sind, Sie werden sehr wahrscheinlich genauer untersuchen wollen, was ihre Kronjuwelen – Ihre wertvollsten Daten – berührt und darüber alarmiert werden, wenn auf Ihrem System Merkwürdiges geschieht.

Data Fence ist ein Personal Security Tool, das den Zugriff auf Ihre Daten überwacht und sie alarmiert, wenn etwas oder jemand in verdächtiger Weise auf Ihre Daten zugreift. Dies tut das Programm unabhängig von zugreifender Software oder Credentials, denn es nutzt Apples eingebautes BSM auditing System. Wenn sie BSM erst einmal konfiguriert haben, dann wird es zusätzlichen Nutzen für Missbrauchsdetektion und für die forensische Analyse bringen. Data Fence kann im Appstore für einen Dollar erworben werden. Es reisst also kein allzu grosses Loch in Ihren Geldbeutel.

Data Fence kann sofort eine BSM Audit Log Datei im Offlinemodus analysieren, aber wenn Sie Ihren Computer in Echtzeit überwachen wollen, dann müssen Sie einige Systemkonfigurationen anpassen.

Downloads > Optional Live Analysis Tool aufrufen.Sobald Sie dieses Tool installiert haben, starten Sie Data Fence neu. Sie werden im Menü einen neuen Eintrag namens Analyze Live Data finden. Mit einem Klick ist die Echtzeitanalyse nun aktiviert.

Apples BSM Audit System ist installiert und aktiviert. Aber mit dem Default-Setting werden Sie nichts sehen. Um das Ihre Konfiguration anzupassen, damit Sie alles Gebrauchte loggt, haben Sie zwei Möglichkeiten:

Downloads/Audit Configurations finden.Für die manuelle Installation muss die audit control file editiert werden:

$ sudo vi /etc/security/audit_control

Ändern Sie folgendes:

flags:all minfree:10 naflags:lo,aa,pc,ex,fr,fw,fc,fd policy:cnt,argv filesz:512M expire-after:60d OR 20G

Synchronisieren Sie den Audit-Daemon neu:

$ sudo audit -s

Nach der Installation müssen Sie Ihre Maschine neustarten, damit die Konfiguration aktiv wird.

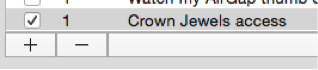

Data Fence hat eine Menge Default Rules, auch wenn die meisten davon inaktiv sind. Sie können diese Regeln einfach mit einem Klick in der _Active_-Kolonne aktivieren.

Um eine neue Regel anzulegen, klicken sie auf den +-Button und geben Sie Ihrer Regel einen einzigartigen Namen.

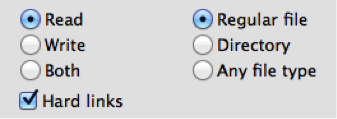

Das Feld Data definiert die Daten, die Sie schützen wollen. Das Feld akzeptiert Regular Expressions und alle Dateien, die auf das Muster passen, werden überwacht.

Nun wählen Sie, über welche Zugangsart Sie informiert werden wollen: Read, Write oder beides. Zudem können Sie wählen, ob dieses Muster nur auf Ordner, nur auf Dateien oder jeden Dateityp angewendet wird. Es ist zudem Good Practice, die Funktion zu aktivieren, die Sie darüber informiert, wenn jemand nicht-dynamische Links auf eine geschützte Datei erstellt.

Auch wenn Sie jeden Zugriff auf ihre Daten mit einem Flag versehen möchten, ist es doch weit vernünftiger, dass einige Programme auf die Daten zugreifen können, ohne dass gleich ein Alarm ausgelöst wird. Die Checkboxen in Data Fence erlauben es Ihnen, eine Reihe an Prozessen auszuwählen, die regelmässig in Kontakt mit Ihren Daten sind, wie zum Beispiel Daemons, die Daten für Spotlight indizieren, oder Apples Time Machine Backup-Software und so weiter. Sie können zudem festlegen, welche spezifischen Programme auf die Daten zugreifen dürfen, inklusive der Funktion, dass diese Berechtigung auf children und grandchildren et cetera angewendet werden können.

Jetzt sind Sie bereit, richtig loszulegen, da Sie eine BSM-Datei oder Echtzeitdaten überwachen. Klicken Sie auf den Button Alert. Die Alarmmeldungen werden in der linken Spalte angezeigt. Wenn Sie auf einen dieser Alerts klicken, werden Sie über die Details des Events informiert.

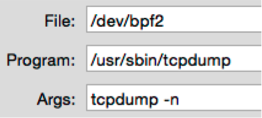

File zeigt DateizugriffeProgram zeigt das Programm, das den Alarm ausgelöst hatArgs zeigt die Argumente an, die dem Programm übergeben wurdenDiese Information gibt Ihnen eine klare Beweislage, was geschehen ist und gibt Ihnen gute Hinweise darauf, ob es sich tatsächlich um eine Anomalie handelt oder ob es sich um den normalen Betrieb handelt.

Ancestors zeigt die History eines Prozesses an, der das fehlbare Programm gestartet hat. Der älteste Prozess ist oben an der Liste angeführt. Oben sehen Sie, was passiert, wenn eine Terminal-Anwendung einen tcpdump im privilegierten Modus ausführt (es ist doch sehr empfehlenswert, zu wissen, wer oder was in Ihrem Netzwerk mit Sniffer herumschnüffelt).

Record zeigt den ganzen Audit-Report an. Dieser enthält eine Fülle von Informationen, darunter oftmals mehr Informationen über den Dateipfad, den Eigentümer der Datei, Netzwerkinformationen und so weiter.

Folgendes sehen Sie, wenn eine Applikation installiert wird:

Die _GPG_-Applikation wird im Applikationsordern verschoben.

Und hier wird eine Applikation entfernt:

Kurz: Ein Verzeichnis wird aus dem Applikationsordner entfernt.

Und dies geschieht, wenn eine Applikation Ihre definierten Kronjuwelen berührt:

In diesem Falle ist es die Backup-Software, die mit Read-Zugriff auf /private/etc/security zugreift, sprich eine Dateiauflistung gemacht hat, um festzustellen, ob sich irgendetwas verändert hat und ob Archivierung notwendig ist.

Data Fence gibt Ihnen ein Werkzeug, das Sie klar darüber informieren kann, ob Ereignisse im Dateisystem für Sie von Wichtigkeit sind. Das hängt alleine von der Definition Ihrer Kronjuwelen ab.

Andererseits können Sie auch ein _Honigtopf_-Verzeichnis erstellen, wo Sie gefälschte Dokumente speichern, wie zum Beispiel privat.docx oder ehefrau.jpg. Und jedes Mal, wenn etwas auf dieses Verzeichnis zugreift, werden Sie alarmiert. Das ist ein guter Weg, um Malware aufzuspüren wenn Sie leicht paranoid sind. Aber hey, wie heisst es doch so nett? Nur weil Sie paranoid sind, heisst das nicht, dass sie nicht hinter Ihnen her sind.

Unsere Spezialisten kontaktieren Sie gern!

Tomaso Vasella

Eric Maurer

Marius Elmiger

Eric Maurer

Unsere Spezialisten kontaktieren Sie gern!