Security Testing

Tomaso Vasella

Wenn die Sprache auf DRM kommt, dann kommen mir die berühmten Worte aus dem Film The Matrix in den Sinn, als Morpheus zu Neo sagte: “Leider kann man niemandem erklären, was die Matrix ist. Man muss sie selbst gesehen haben.” Man kann dem nicht viel mehr hinzuführen. Aus diesem Grund werden wir in diesem Beitrag aufzeigen, wie das Microsoft Digital Rights Management Framework installiert und konfiguriert wird. Das Framework besteht dabei aus verschiedenen Komponenten, die ihrerseits separat angegangen werden müssen:

| Komponente | Beschreibung |

|---|---|

| FSRM | File Services Resource Manager auf einem Windows-Server |

| FCI | File Classification Infrastructure für FSRM |

| ADRMS | Active Directory Rights Management Services auf einem Windows-Server |

| RMS Client | Client-Komponente zur Nutzung und Einsicht von DRM-geschützten Inhalten |

Das Grundprinzip der Architektur haben wir im Beitrag DRM/RMS – Die nächste Generation von Zugriffsrechten ausgiebig diskutiert.

Im Windows-Umfeld gibt es typischerweise drei Möglichkeiten, wie digitale Daten durch kryptografische Mechanismen geschützt werden können:

In der nachfolgenden Tabelle werden einige typische Szenarien unter Zuhilfenahme dieser Mechanismen zusammengestellt:

| Szenario | BitLocker® | EFS | RMS |

|---|---|---|---|

| Richtlinien auf verteilten Dokumenten durchsetzen | - | - | x |

| Daten während der Übertragung schützen | - | - | x |

| Daten während einer Zusammenarbeit schützen | - | - | x |

| Lokaler Schutz für Benutzer auf geteilten Systemen | - | x | - |

| Schutz von Dateien/Verzeichnissen auf entfernten Systemen | - | x | - |

| Nicht-vertrauenswürdiger Netzwerkadministrator | - | x | - |

| Schutz von Laptops/Notebooks | x | - | - |

| Server einer Niederlassung | x | - | - |

| Schutz von Dateien/Verzeichnissen auf Einzelplatzssystemen | x | - | - |

Gehen wir nun dazu über, einen typischen Use-Case mit den von Microsoft bereitgestellten Technologien umzusetzen. Wir werden auf der Basis von Windows 2012R2 eine Testumgebung realisieren, die folgende Aspekte zu adressieren in der Lage ist:

Bevor wir beginnen können, müssen die folgenden Voraussetzungen geschaffen werden:

Wir werden Windows Server 2012R2 als einzige Instanz für die gesamte Umgebung installieren. Es wird sowohl als Dateiserver als auch als AD RMS Server Cluster fungieren. Selbstverständlich wird in einer produktiven Umgebung auf separierte Server für diese Komponenten gesetzt. Dies bedeutet, dass zusätzlich zur AD-Umgebung ebenfalls Folgendes erforderlich ist (Mindestanforderung):

Ein einfacher weg, um die erforderlichen File Services zu installieren, ist das Ausführen dieses Skripts:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools -Restart -Confirm

Mit dem Kommando Get-WindowsFeature kann geprüft werden, ob die Installation erfolgreich war:

[X] File and Storage Services FileAndStorage-Services Installed [X] File and iSCSI Services File-Services Installed [X] File Server FS-FileServer Installed [ ] BranchCache for Network Files FS-BranchCache Available [ ] Data Deduplication FS-Data-Deduplication Available [ ] DFS Namespaces FS-DFS-Namespace Available [ ] DFS Replication FS-DFS-Replication Available [X] File Server Resource Manager FS-Resource-Manager Installed [ ] File Server VSS Agent Service FS-VSS-Agent Available [ ] iSCSI Target Server FS-iSCSITarget-Server Available [ ] iSCSI Target Storage Provider (VDS and V... iSCSITarget-VSS-VDS Available [ ] Server for NFS FS-NFS-Service Available [ ] Work Folders FS-SyncShareService Available [X] Storage Services Storage-Services Installed

Danach kann der File Server Resource Manager im Tools-Menu Server Manager Dashboard gestartet werden.

Stellen Sie sicher, dass der Test-Client Zugriff auf den freigegebenen Ordner hat:

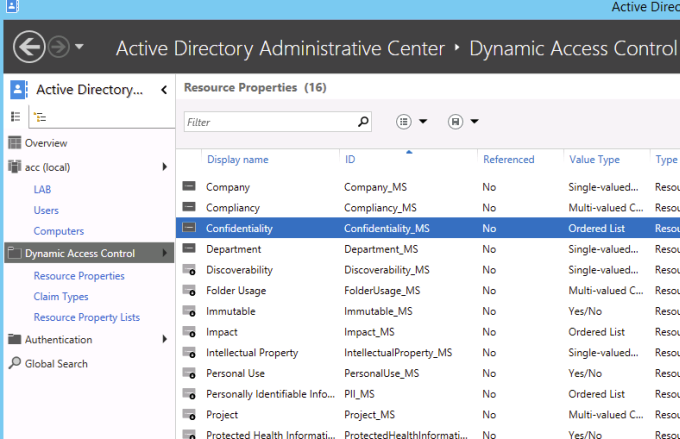

New-Item S:\group -type directory New-SmbShare -Name group -Path "S:\group" -Description test

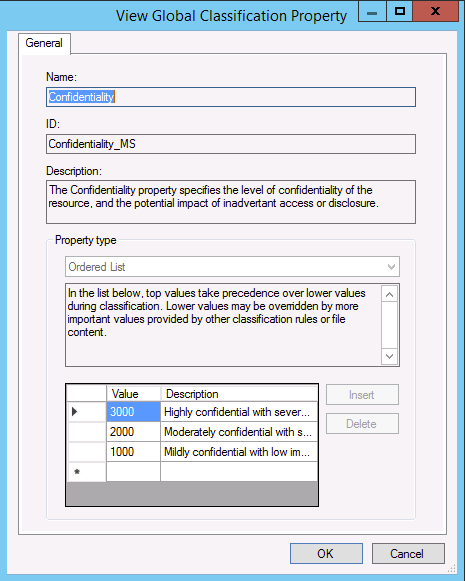

Nun sehen wir uns in der Lage, die Eigenschaften für die Dateiklassifizierung zu bestimmen. Um spezifische Daten erkennen zu können, benötigen wir zuerst eine Eigenschaft: In unserem Fall ist dies die Vertraulichkeit (engl. Confidentiality). Seit Windows Server 2012 stehen im Active Directory viele verschiedene Eigenschaften schon zur Verfügung, so dass diese nur noch aktiviert werden müssen. Dies kann über das Active Directory Administrative Center getan werden:

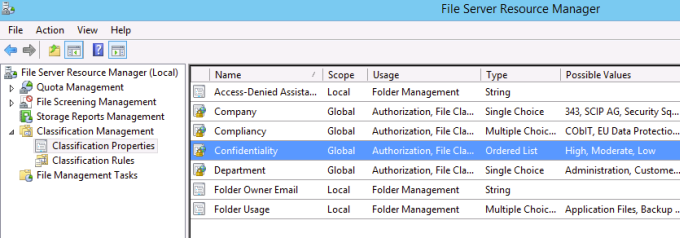

Dies kann von nun an im FCI Management Interface gesehen werden:

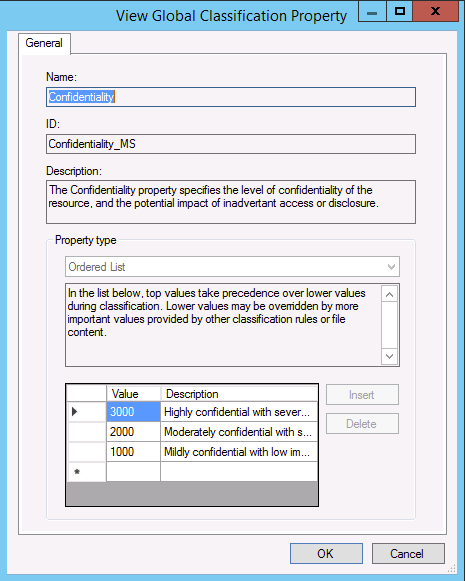

Bei den Eigenschaften können die entsprechenden Werte angepasst werden, wobei wir aber in diesem Beispiel bei den Standardeinstellungen bleiben.

Get-FsrmClassificationPropertyDefinition -Name Confidentiality_MS

AppliesTo : {Files, Folders}

Description : The Confidentiality property specifies the level of confidentiality of the resource,

and the potential impact of inadvertant access or disclosure.

DisplayName : Confidentiality

Flags : {Global, Secure}

Name : Confidentiality_MS

Parameters :

PossibleValue : {MSFT_FSRMClassificationPropertyValue, MSFT_FSRMClassificationPropertyValue,

MSFT_FSRMClassificationPropertyValue}

Type : OrderedList

PSComputerName :

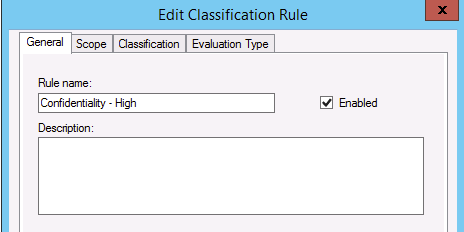

Jetzt kann eine Regel erstellt werden, um die Richtlinie durchsetzen zu können:

| Schritt | Abbildung |

|---|---|

| Rechtsklick auf Classification Rules. | - |

| Auswählen von Create Classification Rule… | - |

| Die Felder ausfüllen (in unserem Fall Confidentiality – High) |  |

| Scope: (wo muss geprüft werden) Aktivieren von Group Files zur Automatisierten Prüfung der freigegebenen Ordner |  |

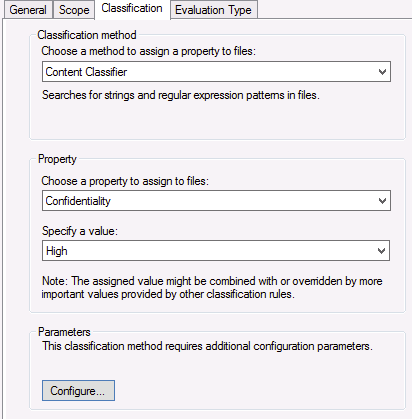

| Classification: Selektieren von Confidentiality in Properties und Auswählen von High in Value. |  |

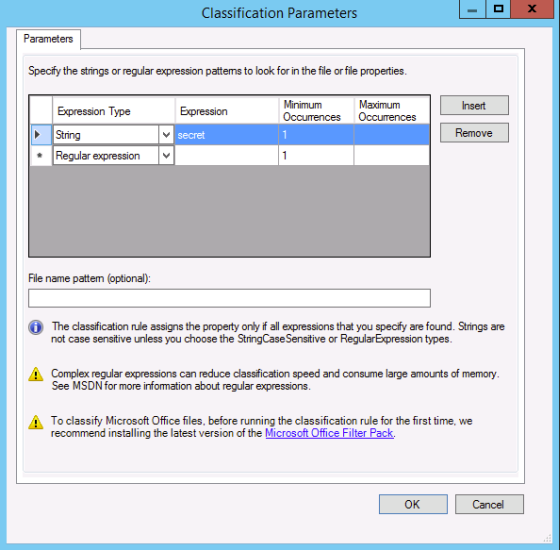

Konfigurieren der Parameter: Definieren von Mustern, nach denen gesucht werden soll. In unserem Beispiel suchen wir nach der Zeichenkette secret (case insensitive) und wählen Ok. |  |

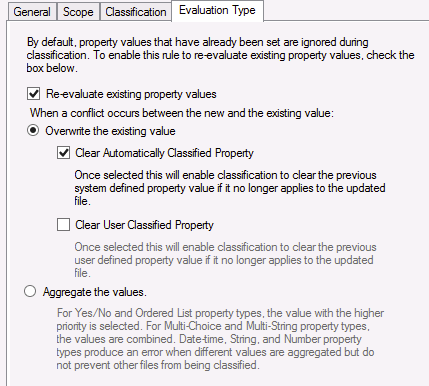

| Selektieren von Evaluation Type und auswählen von Re-evaluate… / Overwrite… / Clear Automatically… |  |

Die definierte Regel kann dann begutachtet werden:

Get-FsrmClassificationRule -Name "Confidentiality - High"

ClassificationMechanism : Content Classifier

ContentRegularExpression :

ContentString : {secret}

ContentStringCaseSensitive :

Description :

Disabled : False

Flags :

LastModified : 23.02.2016 16:58:44

Name : Confidentiality - High

Namespace : {[FolderUsage_MS=Group Files]}

Parameters : {FSRMClearPropertyInternal=0}

Property : Confidentiality_MS

PropertyValue : 3000

ReevaluateProperty : Never

PSComputerName :Die Einrichtung von FCI ist fast vollzogen. Jetzt muss die Regel nur noch aktiviert werden, um die FSRM-Eigenschaften nutzen zu können:

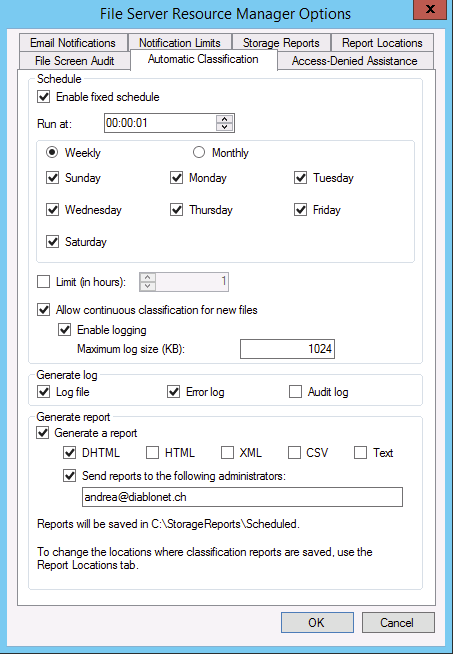

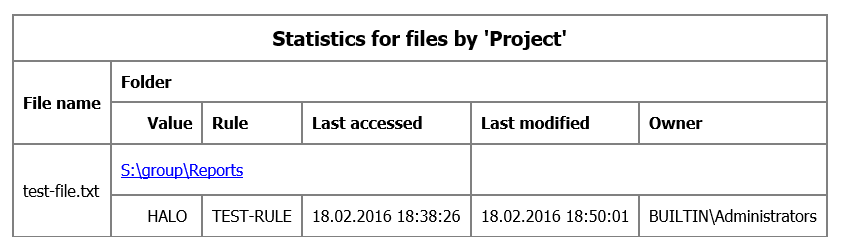

Hier kann nun ausgewählt werden, dass sowohl regelmässig (täglich in der Nacht) aber auch beim Erstellen einer Datei eine Prüfung stattfinden soll. Ein Report diesbezüglich kann automatisch erstellt und dem Administrator zugestellt werden, um die Nachvollziehbarkeit gewährleisten zu können.

Zwischenzeitlich haben wir die Schritte 1 und 2 unseres Szenarios abgearbeitet. Wir widmen uns nun Schritt 3.

Jetzt kann die AD RMS Infrastruktur aufgesetzt werden. Die Installation kann durch die Eingabe des folgenden Kommandos initiiert werden:

Install-WindowsFeature ADRMS-Server -Restart -Confirm -IncludeAllSubFeature -IncludeManagementTools

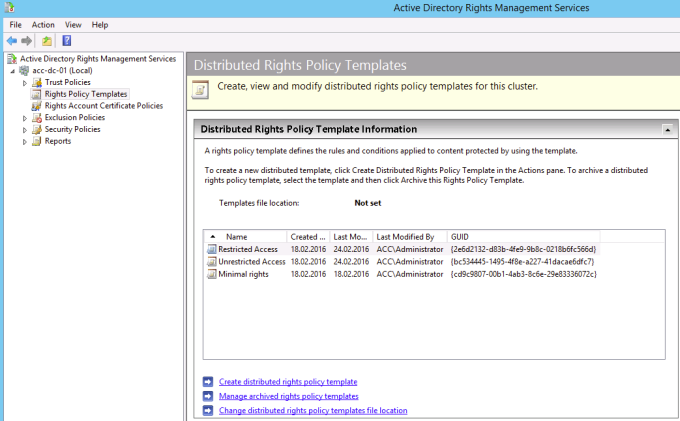

Nach der erfolgreichen Installation, kann das AD RMS Administration Tool aus dem Server Manager Dashboard gestartet werden:

Dies sind nun die Schritte zur Konfiguration:

| Schritt | Abbildung |

|---|---|

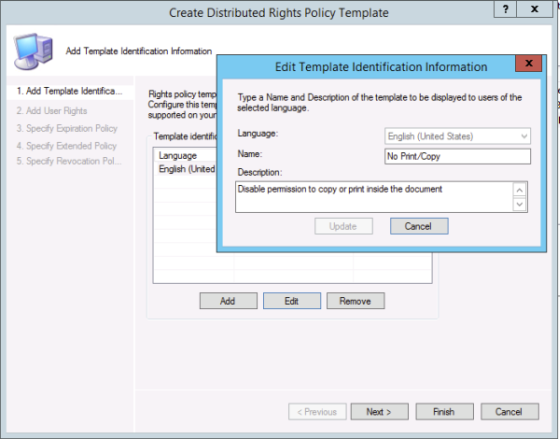

| Auswählen von Right Policy Templates und Klick auf Create distributed rights policy template. Folgen Sie den Anweisungen des Wizards. | – |

| Hinzufügen von template identification und bestimmen von Name und Beschreibung. |  |

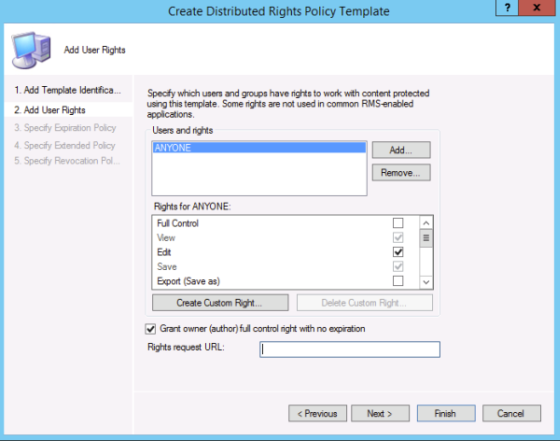

| Auswahl von Benutzern und Rechten je nach Bedarf. |  |

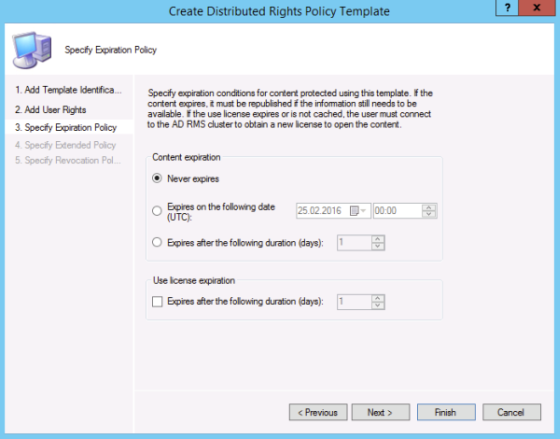

| Es ist möglich das Ablaufen von Inhalten zu definieren (zum Beispiel während einer Projektlaufzeit). |  |

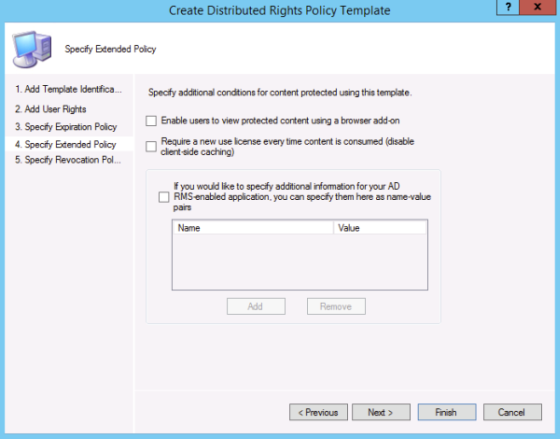

| Zusätzliche Eigenschaften können bei individuellen Bedürfnissen hinzugefügt werden (um zum Beispiel Client-Caching zu verhindern). |  |

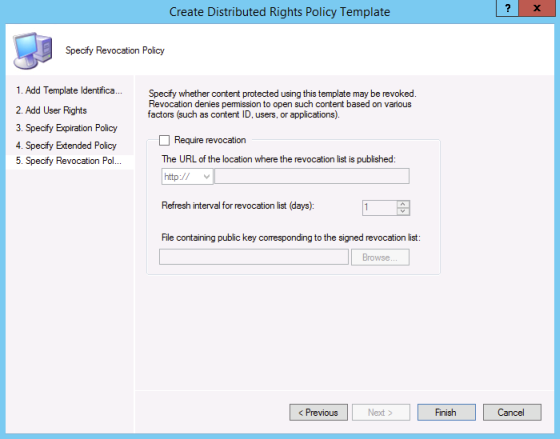

| Zusätzlich kann eine Prüfung stattfinden, ob Inhalte zurückgezogen wurden (um zum Beispiel nachträglich Fehler zu adressieren). |  |

Nun kann der Task-Wizard geschlossen und zusätzliche Tasks hinzugefügt werden. In unserem Beispiel wurden insgesamt vier unterschiedliche Tasks erstellt.

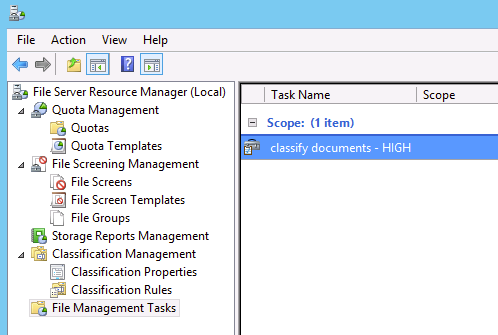

In einem letzten Schritt wird nun ein Job erstellt, der nach klassifizierten Dateien schaut und einen der vier AD RMS Tasks darauf anwendet. Hierzu muss nun zurück zum FCI Management Interface gegangen werden:

| Schritt | Abbildung |

|---|---|

| Rechtsklick auf File Management Task und auswählen Create File Management Task… |  |

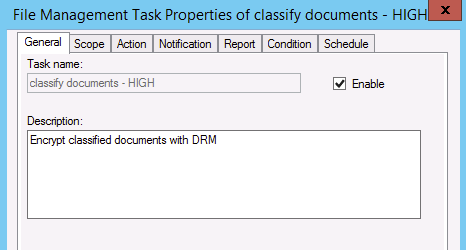

| Hinzufügen eines Task name und einer optionalen Description. |  |

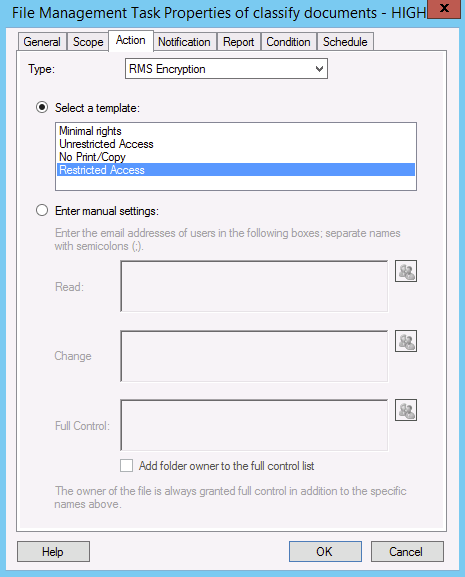

| Der Scope bleibt gleich, weshalb wir unmittelbar zum Tab Action wechseln und dort das RMS-Template auswählen (Restricted Access in unserem Fall). |  |

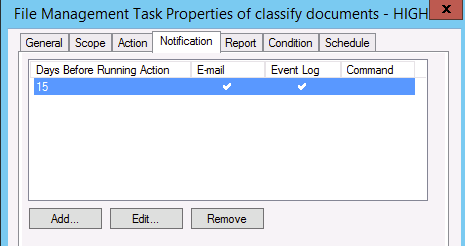

| Unter Notification kann ausgewählt werden, wann und wie jemand benachrichtigt wird… |  |

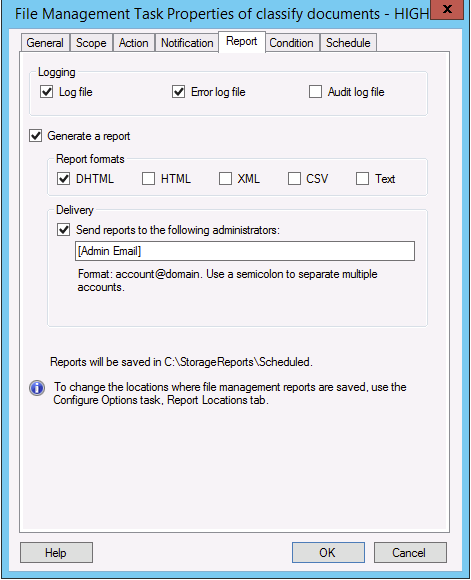

| …und was für Details rapportiert werden sollen. |  |

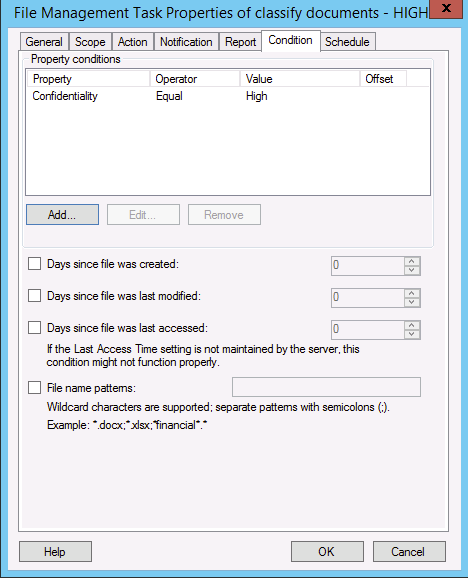

| Jetzt sind wir im Hauptbereich unserer Task-Konfiguration angekommen, wo wir definieren, was passieren soll: Es muss eine Condition hinzugefügt werden, wenn im Dokument die Confidentiality auf High gesetzt wird. |  |

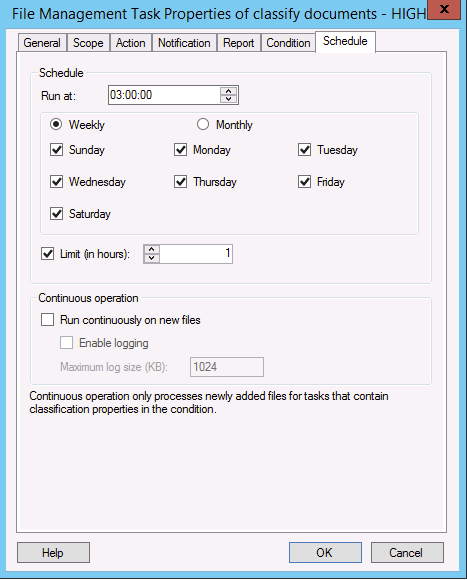

| Und zum Schluss muss ausgewählt werden, wann der Task ausgeführt werden soll (in unserem Fall täglich um 03:00 Uhr). |  |

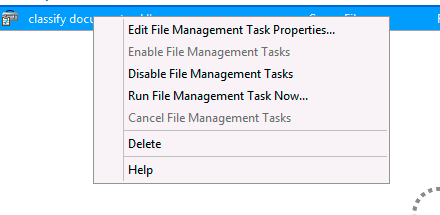

Von nun an kann der Task manuell ausgeführt werden, indem durch einen Rechtsklick der Punkt Run File Task Management Now… ausgewählt wird. Oder man wartet darauf, bis der Task im Rahmen des Scheduling ausgeführt wird.

Schritt 3 unseres Szenarios ist erreicht. Es gibt eine Vielzahl an anderen Möglichkeiten, wie Tasks strukturiert werden können. Probieren Sie die verschiedenen Varianten aus, um zu sehen, ob damit ihre persönlichen Bedürfnisse adressiert werden können. Jetzt gehen wir den letzten Schritt 4 an.

Schritt 4 in unserem Szenario widmet sich dem Umgang mit DRM-geschützten Dokumenten. Gehen wir davon aus, dass wir Office auf einem Client installiert haben und nun ein Dokument erstellen, das einen DRM-Task ausführt:

Jetzt folgen Sie diesen Schritten:

| Schritt | Abbildung |

|---|---|

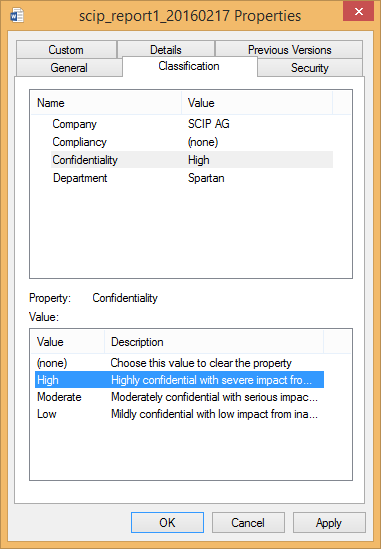

| Überprüfen Sie, ob die Klassifizierung wie gewünscht angepasst wurde (Rechtsklick auf die Datei unter Properties), und klicken Sie auf den Tab Classification. |  |

| Öffnen Sie die klassifizierte Datei in Word (in unserem Fall Word 2016) und Sie sollten eine Meldung sehen… |  |

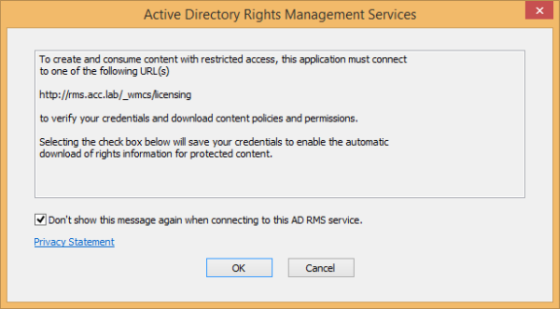

| …diese Meldung des AD RMS sollte auf den RMS License Server hinweisen. |  |

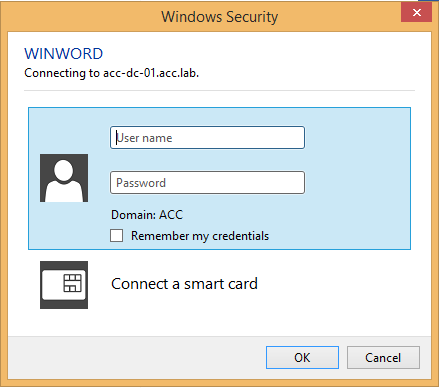

| Word fragt nach, ob die Zugriffsrechte für das geöffnete Dokument geprüft werden sollen. |  |

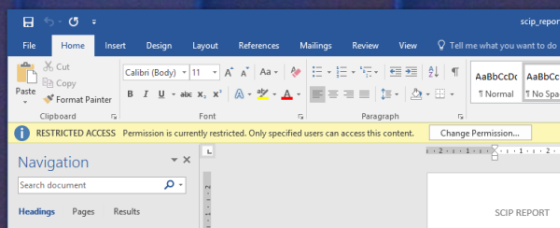

| Einmal geöffnet, sollte ein gelber Hinweis mit dem Text RESTRICTED ACCESS über dem Inhalt zu sehen sein. |  |

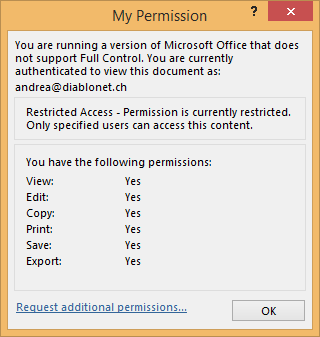

| Als Inhaber des Dokuments sehen wir uns in der Lage, beliebig auf dieses zuzugreifen (so wie es im RMS-Task spezifiziert wurde). |  |

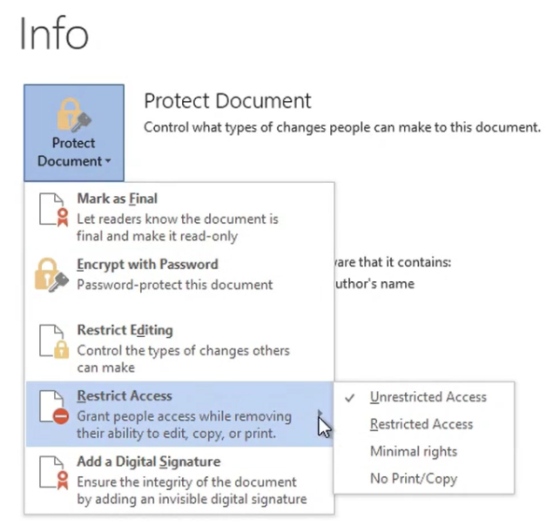

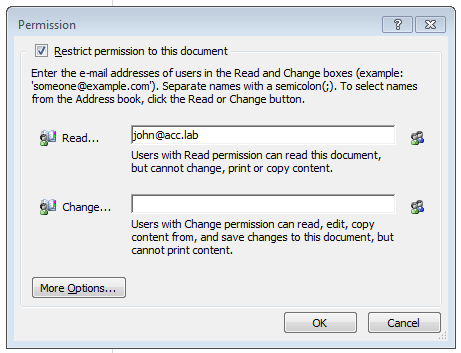

| Nun könnten wir die durch das AD RMS Template auferlegten Rechte anpassen |  |

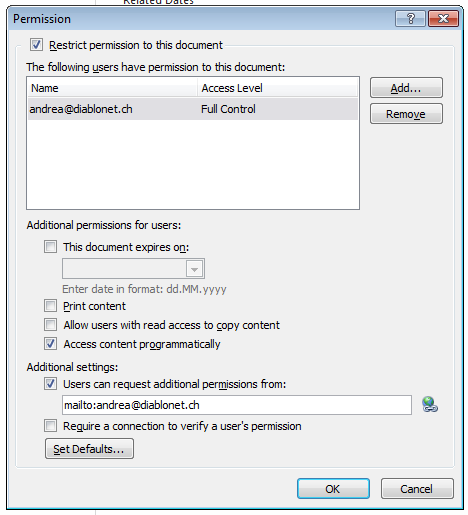

| Unter Word 2010 sieht dies ein bisschen anders aus. |  |

| Trotzdem bleiben die Berechtigungen bestehen. |  |

Mit dem Durchspielen des Aufsetzens der Umgebung, Konfigurationd er Vorgaben und Erstellen einer entsprechenden Datei haben wir gesehen, wie AD RMS funktioniert. In einem weiteren Schritt wollen wir uns anschauen, wie gesicherte Dokumente auf der Dateiebene aussehen.

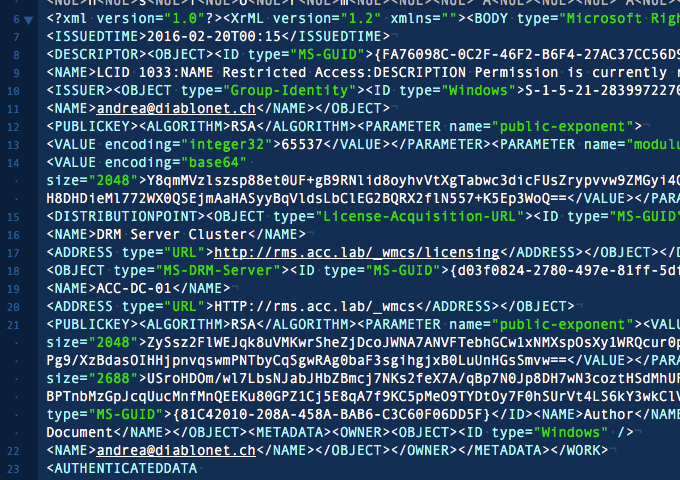

Sobald ein Dokument durch DRM geschützt wird, wird es durch die im AD RMS integrierten Crypto Services in eine verschlüsselte Version umgewandelt. Wenn man sich dieses Resultat anschaut, dann sieht man eine Header-Struktur, die beim Entschlüsseln behilflich ist. Darin findet sich die URL des License Server, die genutzten kryptografischen Mechanismen, die unterstützten Versionen, etc. Dies sieht dann so aus:

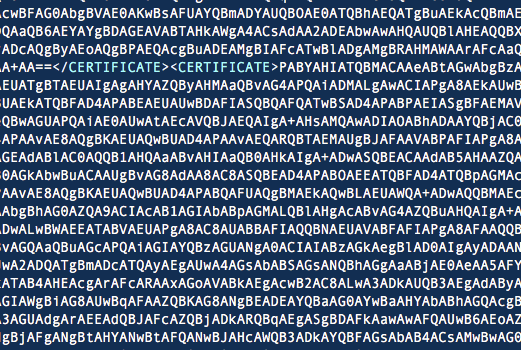

Weiter findet sich das öffentliche Zertifikat (Base64-encoded) des RMS-Cluster:

Zusätzliche Details zu den eingesetzten Kryptoalgorithmen:

<SIGNATURE> <DIGEST> <ALGORITHM>SHA256</ALGORITHM> <PARAMETER name="codingtype"> <VALUE encoding="string">surface-coding</VALUE> </PARAMETER> <VALUE encoding="base64" size="256">12PNjR52sSxGOJKsukG4+fDLR+U4cwbIQLV5xTwikDg=</VALUE> </DIGEST> <ALGORITHM>RSA PKCS#1-V1.5</ALGORITHM> ... </SIGNATURE>

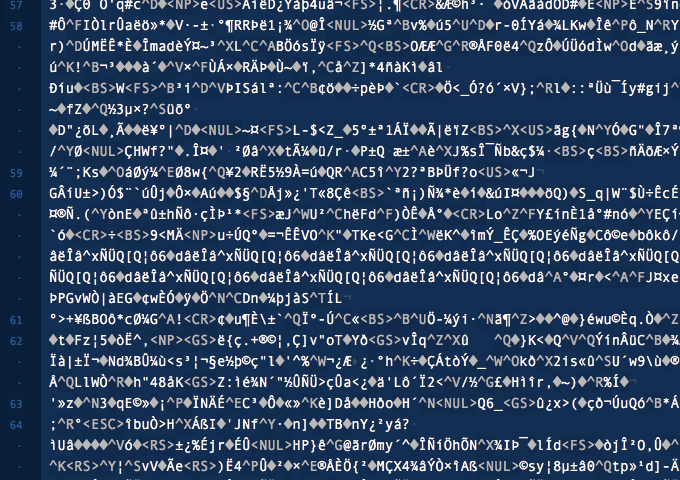

Am Ende der Datei findet sich der eigentliche Dateiinhalt als Datenstream:

Wie gesehen werden kann, ist die Datei nun geschützt und kann nicht mehr als Standard Word-Dokument im DOCX-Format (ein ZIP-Container) wahrgenommen werden.

In diesem Beitrag haben wir nur an der Oberfläche der Möglichkeiten von Microsoft FSRM/FCI & ADRSM gekratzt. Es gibt eine Vielzahl an Varianten, wie komplexe Anforderungen zum Schutz von Daten umgesetzt werden können. Als Grundlage dient eine Dateiklassifizierung und diese Aufgabe sollte nicht unterschätzt werden.

Eine solide Datenklassifizierung und ein gewisses Mass an Digital Right Management sind die Voraussetzungen, um Daten sicher bearbeiten zu können, so dass zukünftige Data Leak/Loss Prevention (DLP) Mechanismen ohne grössere Aufwände umgesetzt werden können.

Wir führen gerne für Sie ein Monitoring des Digitalen Untergrunds durch!

Tomaso Vasella

Eric Maurer

Marius Elmiger

Eric Maurer

Unsere Spezialisten kontaktieren Sie gern!