Security Testing

Tomaso Vasella

Plötzlich sieht man sich mit dem Problem auseinandergesetzt, ein System absichern zu müssen, das in an einem hoffnungslosen Zustand ist. Dies kann verschiedene Gründe haben:

Dies zeigt offensichtlich, dass es eine Vielzahl möglicher Szenarien gibt, in denen die herkömmliche Herangehensweise zur Absicherung von Systemen nicht möglich ist. Und falls Sie davon ausgehen, dass heute OS/2 und Windows NT nicht mehr angetroffen werden: Das können wir so definitiv nicht bestätigen! Geldautomaten sind ein allgegenwärtiges Beispiel.

Fakt ist, dass auf solchen Systemen keine Antiviren-Lösung installiert wird (die alten Plattformen werden nicht mehr unterstützt) und eine Anpassung des Systems würde die Funktionalität negativ beeinträchtigen. Nicht umsonst werden diese Systeme als untouchable bezeichnet.

Ein anderer Fakt ist, dass sich das Bedrohungspotential in letzter Zeit massiv geändert hat. Und so lange diese Systeme am Netz sind, können sie angegriffen werden.

Wir werden nicht über das Design der Sicherheitsarchitektur und Massnahmen diskutieren, die anderweitig auf das Netzwerk auswirken können. Dazu gehören ein Zonenmodell, Sicherheitsmechanismen, Prozeduren und anderweitige Hilfsmittel der IT-Sicherheit. In unserem Fall wollen wir einen pragmatischen Ansatz verfolgen, der sich für Einzelsysteme sowohl in kleineren als auch in grösseren Umgebungen nutzen lässt. Das hier vorgestellte Szenario basiert auf konkreten Erfahrungen.

Ein langjähriger Bekannter ging mich an, da er sich mit einem POS-System (Point of Sale) auseinandersetzen musste, das auf Windows XP basierte. Selbstverständlich wusste er, dass XP nicht mehr offiziell unterstützt sei und dass viele Applikationen (z.B. Antivirus-Lösungen) End-of-Life gingen. Das Problem war nun, dass der Entwickler der POS-Plattform nicht mehr existierte, es konnte nicht auf eine neuere Windows-Version migriert werden und der Aufbau einer neuen Plattform war zu zeitaufwendig. Also fragte er mich, wie das Risiko im Zeitalter von CryptoLocker minimiert werden konnte.

Wir fassen dementsprechend die Ausgangslage wie folgt zusammen:

Die folgenden Anforderungen stehen dem gegenüber:

Der erste Ansatz, der in den Sinn kam, war das Etablieren eines separaten Sicherheitselements, das den Datenverkehr im Sinn einer Firewall prüfen sollte. Eine solche Lösung auf der Basis von PC Engines APU wurde in einem vorangehenden Artikel dokumentiert. Die Nachfolge APU2 bringt mittlerweile genug Leistung mit, um als verlässliches Inline-Element agieren zu können.

Leider kann hier kein herkömmlicher Firewall-Ansatz durchgesetzt werden, da damit eine Anpassung des Netzwerkdesigns und mit ihm Änderungen an IP-Adressierung und Routing erforderlich wäre. Aus diesem Grund werden wir eine sogenannte Bridge bzw. transparente Firewall realisieren.

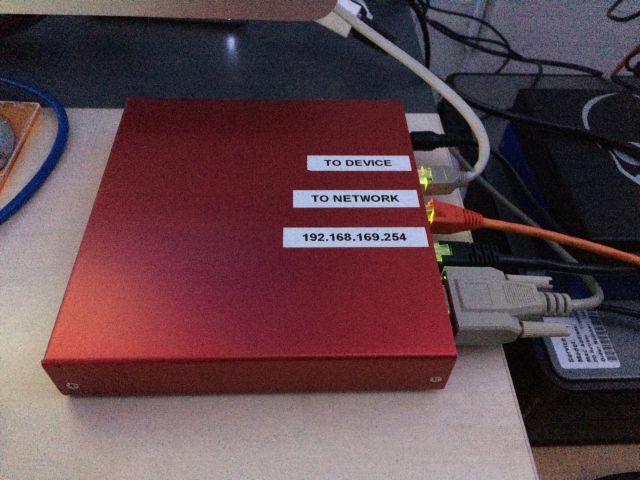

Dabei handelt es sich um die gleiche Technologie, die auch für das Absichern von Netzwerkverbindungen in virtuellen Umgebungen, also Produkten wie VMware NSX Edge und Cisco NSX 1000V, Verwendung finden. Bei dieser Art Firewalling wird auf ISO-Layer 2 in transparenter Weise gearbeitet, so dass keine Veränderungen an den Konfigurationen erforderlich werden, solange die zu schützenden Systeme direkt an die APU Appliance angeschlossen werden. Das Test-Setup sieht dementsprechend so aus:

Die IP-Adresse 192.168.169.254 wird für die Administrationsschnittstelle des Geräts verwendet.

Um den Anforderungen gerecht werden zu können, wird die angestrebte Lösung die folgenden Komponenten einsetzen:

APU2c hat die folgenden Spezifikationen:

Die Sophos UTM 9.4 Firewall bringt sämtliche Funktionen mit, die gebraucht werden (Inline Intrusion Prevention, Application Proxies, Web-Konfiguration). Sie wird ohne Probleme auf der APU-Hardware funktionieren. Eine Version für den Heimbereich von online bezogen werden. Nachdem eine Lizenz eingerichtet wurde, kann die Software Appliance heruntergeladen und das ISO installiert werden.

Die folgenden Hardware-Komponenten werden insgesamt erforderlich, um die Lösung zu realisieren:

| Komponente | Referenz | EUR |

|---|---|---|

| Board | PC Engines apu2c4 | 130.00 |

| Speicher | Kingston mSata SSD 60 oder gleichwertig (>32GB) | 40.00 |

| Gehäuse | PC Engines case1d2redu | 10.00 |

| Stromzufuhr | PC Engines EU AC Adapter | 5.00 |

| Kosten Total | 185.00 | |

Der Preis für eine solche Appliance ist gering und die erreichte Performance deckt die Bedürfnisse ohne weiteres ab. Weitere technische Details finden sich im APU2-Handbuch (PDF).

Bevor wird mit der Installation loslegen, möchte ich auf einen vorangegangenen Artikel verweisen. In diesem wurde aufgezeigt, wie eine serielle Schnittstelle eingerichtet wird. Sie gilt als Grundlage für den Abschnitt zur Konfiguration mittels Terminal.

Eine letzte Voraussetzung: Wir benötigen ein externes USB-DVD/CD-Laufwerk sowie eine USB-Tastatur. Das mag sonderbar klingen, jedoch wird die Installation von UTM sonst sehr mühselig, da quasi blind vorgegangen werden muss. Der damit verbundene Schmerz wollen wir uns ersparen.

| Schritt | Beschreibung | Abbildung |

|---|---|---|

| Bereiten Sie die Installation für den Terminal-Zugriff vor | Stellen sie folgende Konstellation sicher: Ein Laptop mit einem USB-zu-Serial Konverter, ein serielles Nullmodem-Kabel, eine an den USB-Port 1 angeschlossenes USB-Tastatur und ein an den USB-Port angeschlossenes externes USB-DVD-Laufwerk. Setzen Sie nun die von Ihnen bevorzugte Terminal-Software ein, um die serielle Schnittstelle – in diesem Fall /dev/ttyS0 – wie folgt zu konfigurieren: 38400,8,N,1 (weitere Details) |  |

| Verbinden von Kabeln und Stromzufuhr | Verbinden Sie das eine Ende des Nullmodem-Kabels mit der seriellen Schnittstelle und das andere Ende mit dem USB-zu-Seriell Adapter (weitere Details) – Denken Sie daran, die angeschlossene USB-Tastatur für Eingaben und das Terminal lediglich als Ausgabegerät zu benutzen. |  |

| Aufstarten der APU und den Anweisungen zur Installation von UTM 9.4 folgen | Die Konsole des APU2 BIOS hat standardmässig die Geschwindigkeit von 115200 Baud, weshalb nach dem Aufstarten lediglich Unsinn auf dem Bildschirm ausgegeben wird. Die Boot-Routine des Sophos UTM ISO setzt die Geschwindigkeit auf 38400 Baud. Nach 2-3 Minuten wird jedoch das Aufstarten angezeigt und Detected Hardware ausgegeben. |  |

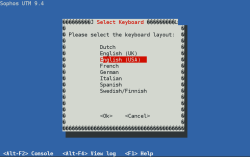

| Tastatur auswählen | Wählen Sie das Layout für die Tastatur – In diesem Fall English (USA) |  |

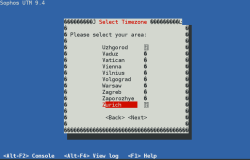

| Zeitzone auswählen | Wählen Sie die geografische Zeitzone – Europe/Zurich |  |

| Setzen von Datum und Zeit | Üblicherweise wird durch die BIOS-Uhr auf der Basis von UTC das korrekte Datum und die Uhrzeit der gewählten Zeitzone eingestellt. |  |

| Bestimmen des Admin Interface | Es werden die erkannten Schnittstellen und der dazugehörige Link-Status ausgegeben. Selektieren Sie eth0 und fahren Sie weiter. |  |

| Konfiguration des Netzwerks | Jetzt kann das Administrations-Netzwerk konfiguriert werden, wodurch Zugriffe auf das WebAdmin-Interface möglich werden. In unserem Fall haben wir 192.168.169.254/24 definiert. Da der Zugriff direkt stattfindet, sind keine Anpassungen bezüglich des Default Gateway erforderlich. |  |

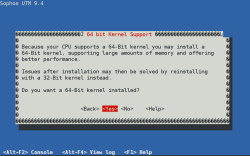

| 64-bit Kernel-Unterstützung | Aktivieren Sie den 64-bit Kernel Support. |  |

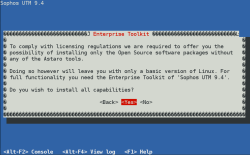

| Enterprise Toolkit | Wählen Sie das Enterprise Toolkit. |  |

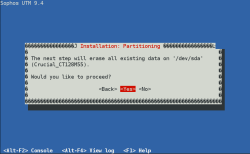

| Partitionieren der Platten | Bestätigen Sie das Partitionieren der Datenträger und fahren Sie weiter. |  |

| Formatieren der Platten | In einem weiteren Schritt kann Partitionierung und Formatierung vorgenommen werden. |  |

| Installation – Pakete kopieren | Der Installationsvorgang wird die jeweiligen Pakete kopieren. Dies kann einige Minuten dauern… |  |

| Abschluss der Installation | Nach erfolgreichem Abschluss der Installation wird die entsprechende Meldung ausgegeben, dass mit der Konfiguration der Sophos UTM Appliance mittels WebAdmin weitergefahren werden kann: https://192.168.169.254:4444/ – Führen Sie nun einen Neustart durch. |  |

Nachdem die Sophos UTM Software auf der APU installiert wurde, kann nun mit der Konfiguration der Security Policy begonnen werden:

| Schritt | Beschreibung | Abbildung |

|---|---|---|

| Netzwerkanbindung | Stellen Sie sicher, dass die Netzwerkkabel wie abgebildet verbunden sind: 1) Management (192.168.169.254), 2) Internet-Anbindung (TO NETWORK), 3) direkt mit dem PC-Verbunden (TO DEVICE) |   |

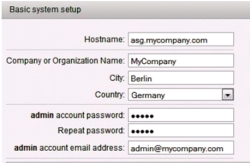

| Grundlegende Systemkonfiguration | Verbinden Sie sich mittels Browser auf die Webschnittstelle unter https://192.168.169.254:4444 – Sie werden zur Vergabe eines Hostnamens, Firmeninformationen und den Login-Daten für den administrativen Zugriff aufgefordert. Sobald dies getan ist, findet eine Weiterleitung auf die Login-Seite von WebAdmin statt (siehe offizielles Handbuch) |  |

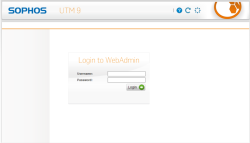

| WebAdmin-Login | Verwenden Sie nun das zuvor vergebene Passwort für den Login – Vorerst lautet der Benutzername admin |  |

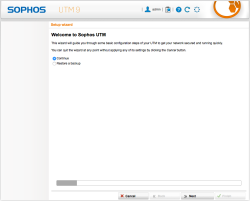

| Setup Wizard – Start | Jetzt wäre es möglich, ein früheres Backup einzuspielen. Wir sehen jedoch davon ab und wählen continue. |  |

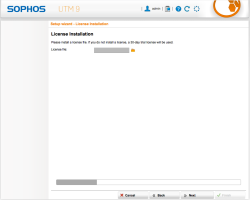

| Setup Wizard – License | An dieser Stelle kann nun die durch Sophos bezogene Lizenz angegeben werden. Man kann dies auslassen und die voll funktionsfähige Version für 30 Tage kostenlos testen. |  |

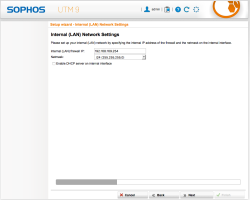

| Setup Wizard – Internal Network (LAN) Settings | Bestätigen Sie die IP-Adresse für die Admin-Schnittstelle – In unserem Fall 192.168.169.254/24. |  |

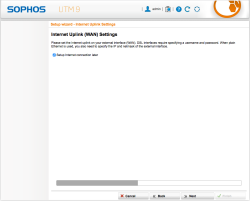

| Setup Wizard – Internet (WAN) Settings | Wir werden eine spezifische Konfiguration zu einem späteren Zeitpunkt anwenden, weshalb wir vorerst Setup Internet connection later auswählen. |  |

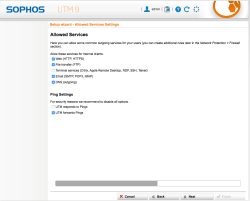

| Setup Wizard – Allowed Service Settings | Zum gegenwärtigen Zeitpunkt werden lediglich die folgenden Dienste aktiviert: web, file transfer, Email, DNS und forwarding PING – Ein Feintuning nehmen wir später vor. |  |

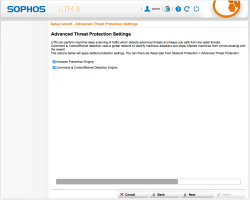

| Setup Wizard – ATP | Aktivieren Sie die Advanced Threat Protection Features. |  |

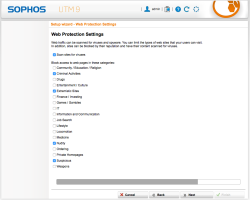

| Setup Wizard – Web Protection Settings | In diesem Schritt wird die grundlegende Web Security Policy erstellt. Die Details diskutieren wir zu einem späteren Zeitpunkt. Vorerst wird das Blockieren der folgenden Kategorien empfohlen: Criminal Activities, Extremistic Sites, Nudity und Suspicious – Aktivieren Sie zudem Scan sites for viruses. |  |

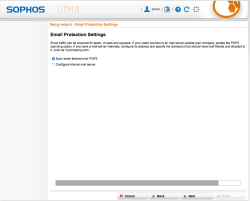

| Setup Wizard – Email Protection Settings | Wählen Sie Scan email fetched over POP3, falls Sie noch ältere Email-Konten bewirtschaften wollen. |  |

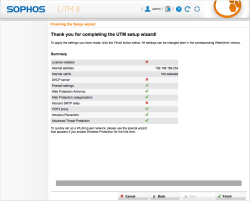

| Setup Wizard – Initial Configuration Done | Der Wizard ist beendet und zeigt eine kurze Zusammenfassung der zuvor gewählten Optionen. |  |

Nachdem die APU nun mit der Sophos UTM Software bestückt wurde, kann die individuelle Konfiguration unter Berücksichtigung der angestrebten Sicherheitsrichtlinie abgeschlossen werden:

| Schritt | Beschreibung | Abbildung |

|---|---|---|

| Interfaces & Routing – Configure the Bridged Interfaces | Als erstes müssen die Schnittstellen ETH1 und ETH2 in den Bridge-Modus versetzt werden. Wir greifen auf das WebAdmin GUI zu, gehen zu Interfaces & Routing und wählen Interfaces. |  |

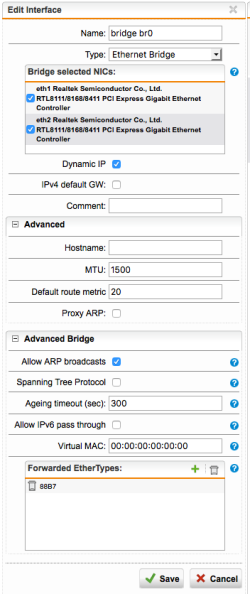

| Interfaces & Routing – Add a new Interface | Klicken Sie auf den Knopf New Interface… und nehmen Sie die Konfiguration wie folgt vor: 1) Definieren Sie einen Namen für die Schnittstelle [Bridge br0], 2) wählen Sie [Ethernet Bridge] als Typ für [eth1] und [eth2], 3) wählen Sie [Dynamic IP], um der UTM den Internet-Zugriff zwecks Pattern-Updates zu ermöglichen, 4) expandieren Sie [Advanced Bridge] und wählen Sie [Allow ARP broadcast], 5) (optional) wählen Sie [Spanning Tree Protocol], falls mehr als ein System gesichert werden soll, 6) und klicken Sie auf [save] zwecks Speicherung der Konfiguration. |  |

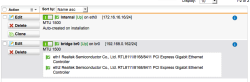

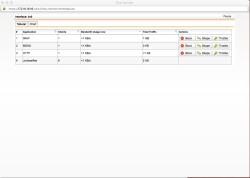

| Interfaces & Routing – Interface overview | Nachdem nun die Schnittstellen konfiguriert worden sind, kann die Kommunikation zwischen dem System und der Aussenwelt geprüft werden – Falls alles richtig gesetzt wurde, können auf der Bridge-Schnittstelle die ersten Zugriffe für ein Pattern-Update aus dem Internet beobachtet werden. Hinweis: Es ist zwar möglich, eine Konfiguration ohne Internet-Zugriff umzusetzen. Dabei geht jedoch die Möglichkeit verloren, die Pattern für die Einbruchs-/Malware-Erkennung und das Webfiltering zu aktualisieren. Der eigentliche IP-Zugriff über das Gerät würde aber normal funktionieren. |  |

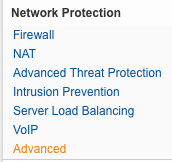

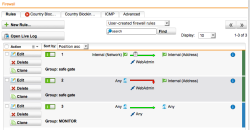

| Network Protection – Default Firewall Rules | Während dem Aufsetzen haben wir einige zugelassene Protokolle definiert. Diese werden wir jetzt in der Konfiguration nocheinmal durchgehen, um die Optionen der UTM zu optimieren. Wählen Sie Network Protection auf dem seitlichen Menu und klicken Sie auf Firewall. |  |

| Network Protection – Custom Firewall Rules | Die Standardregeln sollten in den meisten Fällen ausreichend sein. Bei Bedarf können weitere Protokolle unterstützt werden. In unserem Fall, in dem wir nicht um die Details des POS wissen, haben wir einen Monitoring-Ansatz verfolgt: Alle Kommunikationen werden zugelassen, wobei die Zugriffe durch die Intrusion Detection Engine beobachtet werden. |  |

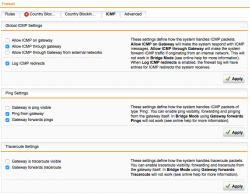

| Network Protection – ICMP Settings | Hier werden die Einstellungen für ICMP vorgenommen: Es kann von Vorteil sein, ICMP-Zugriffe durch die Firewall zuzulassen, da die Applikationen diese benötigen könnten. |  |

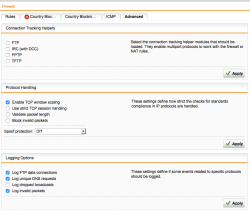

| Network Protection – Advanced Firewall Settings | Um Analysen vorantreiben zu können, lohnt sich das Aktivieren von Log invalid packets. |  |

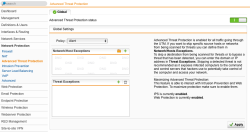

| Network Protection – Activate Advanced Threat Protection | Wählen und aktivieren Sie Advanced Threat Protection, um auf Systemen etablierte Malware erkennen zu können. |  |

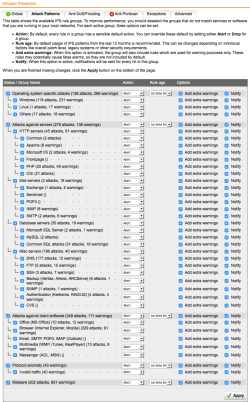

| Network Protection – Intrusion Prevention Settings | In unserem Fall benutzen wir die Intrusion Detection Engine, um Angriffsversuche abzuwenden. Zu diesem Zweck aktivieren wir alle verfügbaren Signaturen. Dies weicht vom üblichen Vorgehen normaler Firewall-Instanzen ab. Da wir hier unter Umständen sehr alte Angriffsmöglichkeiten ausgesetzt sehen, ist es kontraproduktiv, gerade die älteren Angriffsvarianten nicht zu adressieren. Dementsprechend gibt es kein time limit bezüglich rules age. |  |

| Network Protection – Intrusion Prevention Advanced | Wählen Sie Advanced und aktivieren Sie [Activate file related patterns]. |  |

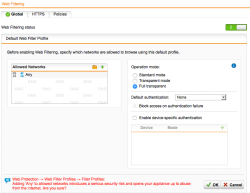

| Web Protection – Web Filtering Settings | Wählen Sie Web Protection aus dem WebAdmin-Menu, um die Einstellungen für den HTTP-Proxy zu konfigurieren. Wir pflegen hier eine untypische Konfiguration ein, da wir Any den zugelassenen Netzwerken zuordnen. Da dies so ungewohnt ist, wird UTM eine Warnmeldung ausgeben. Weil wir die Komponente im Full Transparent Mode betreiben, spielt dies für uns keine Rolle. |  |

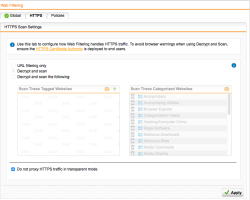

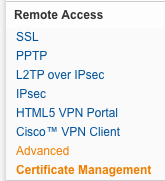

| Web Protection – HTTPS | Gegenwärtig sind die Scan-Möglichkeiten für HTTPS deaktiviert: Aus gutem Grund. Falls Sie eine Prüfung von mit SSL geschütztem Verkehr vornehmen wollen, ohne mit den Anwendungen zu interferieren, muss diese Funktionalität ausgeschaltet bleiben. Andernfalls werden Fehlermeldungen bezüglich ungültiger Zertifikate auftreten, was bei den meisten Applikationen zu Funktionsunterbrüchen führen kann. Die Wahrheit bleibt, dass gerade verschlüsselter Datenverkehr ein Problem für Sicherheitsmechanismen dieser Art ist. Falls keine Anpassungen am zu schützenden System vorgenommen werden können (da es als “untouchable” gilt), muss hier nun auf das Einschalten von HTTPS-Scans verzichtet werden (es sei denn, dass Sie Zugriff auf die Private Keys haben, dieser Ansatz ist aber nicht Teil dieses Artikels). Nun kann Certificate Authority in den Certificate Store des zu schützenden Systems eingepflegt werden, wobei auf der Sophos UTM CA der entsprechende Public Key abgelegt werden muss. Optional: Um in UTM ein selbst signiertes Zertifikat einzufügen, muss folgendes getan werden: 1) Wählen Sie Remote Access aus dem Menu und klicken Sie auf Certificate Management, 2) suchen sie das Zertifikat namens Local X509 Cert und klicken Sie auf [Download], 3) wählen Sie PEM als Export-Format und klicken Sie auf [Download], 4) Importieren Sie das Zertifikat in den Store Trusted Root CA des Systems. Nachdem das getan wurde, kann HTTPS-Scanning aktiviert werden, ohne das mit disruptiven Effekten zu rechnen ist. Hinweis: Anwendungen, die Certificate Pinning benutzen, werden auch weiterhin einen Certificate Mismatch Fehler ausgeben. Um dies zu verhindern, muss auf HTTPS-Scanning verzichtet werden. |   |

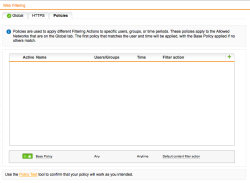

| Web Protection – Policy | Wählen Sie den Tab Policies und prüfen Sie, ob die Base Policy aktiv (grün). Die Grundeinstellungen bieten eine gute Ausgangslage. Anpassungen können zu einem späteren Zeitpunkt vorgenommen werden, um zusätzliche Kategorien und Dateitypen adressieren zu können. |  |

| Web Protection – Test Rule | Wir empfehlen das Einrichten einer Testregel, um die korrekte Funktionsweise der Security Policy prüfen zu können. Dies wird wie folgt angestrebt: 1) Klicken Sie auf Default content filter block action im Tab policies, 2) wählen Sie den Tab Websites und dann bei Block These Websites auf das grüne + klicken, 3) befüllen Sie unter Domains den Eintrag [test.com]. |  |

| Web Protection – Test Rule Check | Nachdem die Regel abgespeichert wurde, kann auf dem geschützten System geprüft werden, ob die entsprechende Meldung ausgegeben wird. |  |

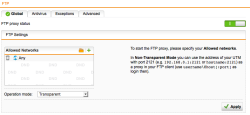

| Web Protection – FTP | Wählen Sie im Menu den Punkt FTP und vergewissern Sie sich, dass der FTP-Proxy aktiviert ist. Fügen Sie nun Any als Netzwerk hinzu (bestätigen Sie die Warnmeldung bezüglich des Any) und selektieren Sie Transparent als Operation mode. |  |

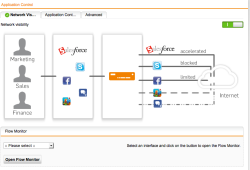

| Web Protection – Application Control | Aktivieren Sie die Funktion Network Visibility unter dem Menupunkt Application Control. Dies erlaubt es zu erkennen, falls fremde Applikationen HTTP/HTTPS benutzen. Dadurch kann besser gefiltert, überwacht und mittels Quality of Service (QoS) priorisiert werden. |  |

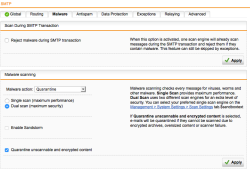

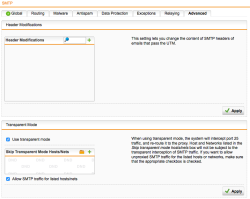

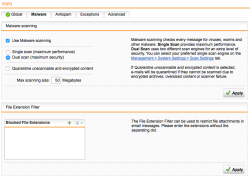

| Email Protection – SMTP Settings | Jetzt wenden wir uns den Mailprotokollen zu. Wählen Sie Email Protection im WebAdmin-Menu, selektieren Sie den Tab Global, vergewissern Sie sich, dass der Proxy Status auf ON ist (green) und dass sie sich im Simple Mode befindet. Wählen Sie nun den Tab Malware und dann Dual Scan (Email-Security gilt es heutzutage ernst zu nehmen) Optional: Wir empfehlen das Aktivieren von Quarantine unscannable and encrypted content, sofern dies nicht mit den Requirements kollidiert. |  |

| Email Protection – SMTP Advanced Settings | Wählen Sie den Advanced Tab, um den Transparent mode aktivieren zu können. Andernfalls wird eine Inspection unmöglich. |  |

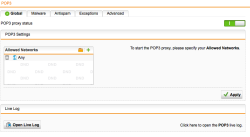

| Email Protection – POP3 Settings | Wählen Sie nun den Menupunkt POP3 und vergewissern Sie sich, dass der POP3 Security Proxy aktiviert ist und Any als zugelassene Netzwerke definiert ist. Als letztes wählen Sie Dual scan in den Einstellungen bezüglich Malware. |   |

| WebAdmin Dashboard Config Review | Zum Schluss kann im Dashboard eine Übersicht der angewendeten Konfiguration eingesehen werden. Sämtliche Services sollten aktiv sein und ihre Arbeit verrichten. |  |

| Schritt | Beschreibung | Abbildung |

|---|---|---|

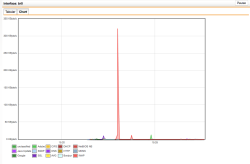

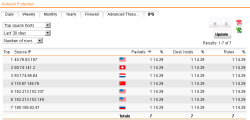

| Dashboard Monitoring – Application Control Overview | Oben rechts im Dashboard werden Statistiken zum Netzwerkverkehr pro Schnittstelle angezeigt. Auf die einzelnen Werte kann geklickt werden, um Details anzeigen zu lassen. In diesem Fall haben wir br0 ausgewählt, um die Protokoll-Statistiken anzeigen zu lassen (IMAP, mDNS, HTTP & unclassified). Es können weitere Details zu Aktivitäten angezeigt werden: BLOCK, Shape or Throttle. Die beiden letztgenannten Punkte betreffen QoS-Policies und helfen dabei, die maximale Bandbreite für spezifische Dienste, wie zum Beispiel Youtube or Facebook, zu definieren. Dadurch kann die Zuverlässigkeit und Erreichbarkeit von geschäftsrelevanten Diensten wie E-Mail und Salesforce gewährleistet werden. |  |

| Dashboard Monitoring – Application Control Graphs | Die gleiche Information wird noch grafisch dargestellt, wodurch ein besserer Überblick gewonnen werden kann. Gerade in Bezug auf die eingesetzten Applikationen und Protokolle. |  |

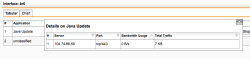

| Dashboard Monitoring – Application Details | Durch das Klicken auf ein Protokoll können zusätzliche Informationen zu den Sessions dargestellt werden. In diesem Beispiel verbindet sich die Anwendung Java Update mit dem Server 104.74.88.59 auf Port TCP/443 (HTTPS). Derlei Daten sind besonders nützlich, wenn es um das Auswerten von Kommunikationsbeziehungen geht. |  |

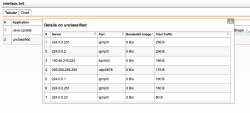

| Dashboard Monitoring – Application Details | Und falls Sie sich fragen, was die Gruppe unclassified bedeutet: Multicast und Broadcast. Doch was passiert bei dieser unbekannten SSL-Verbindung zu 193.85.216.233? Da wir ob der Rechtmässigkeit dieser Verbindung nicht sicher sind, sind weitere Abklärungen erforderlich. |  |

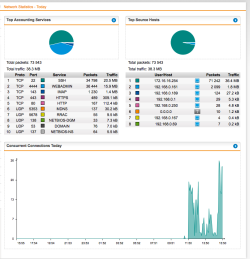

| Dashboard Monitoring – Network Statistics | Durch das Klicken auf den Menupunkt Network Protection kann die folgende grafische Aufgliederung angezeigt werden. Die gleichen Informationen sind für Webzugriffe über Web Protection und für Email-Verkehr über Email Protection einsehbar. Also weitere Informationen von hohem Nutzen über die bestehenden Kommunikationen. |  |

| Dashboard Monitoring – IPS Statistics | Das Gleiche gilt für Statistiken zu Intrusion Prevention, die über Logging & Reporting, Network Protection und IPS erreicht werden können. |  |

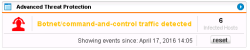

| Dashboard Monitoring – APT Alerting | Hier ein kleines Beispiel, wie die APT-Funktionalität ein Botnet erkennen würde… |  |

| Dashboard Monitoring – APT Alerting Details | …und die dazugehörigen Details. Sobald dieser Fall eintritt, sind unverzüglich weitreichende Nachforschungen erforderlich… |  |

| Logging & Reporting | Ein Mehr an Reporting, Statistiken und rohe Log-Daten finden sich hier. Man muss dementsprechend Zeit mitbringen, um sich mit den Daten auseinanderzusetzen und die gewünschten Informationen auszugraben. |  |

| Sophos UTM & More… | Sophos UTM kommt mit einer Vielzahl an Features daher, die wir bisher noch nicht besprochen haben. Wir haben jedoch gezeigt, dass damit das beschriebene Szenario durchaus erfolgreich adressiert werden kann. Weitere Informationen stehen online zur Verfügung, unter anderem in der Sophos UTM Knowledge Base – Zusätzliche Informationen werden in den Videos auf Youtube bereitgestellt. |

Die relativ simple Lösung, wie sie in diesem Artikel vorgestellt wurde, kann für verschiedene Szenarien und mehrere Systeme verwendet werden. Dadurch lässt sich die Sicherheit massgeblich erhöhen. Die APU-Appliance bringt mittlerweile genug Power mit, um mehrere hundert Verbindungen zeitgleich verarbeiten zu können.

Systeme, die als untouchable bestimmt sind und/oder nicht mehr supported werden, sind eine offensichtliche und eminente Gefahr der heutigen Zeit. Eine konkrete Strategie, wie man mit einzelnen Komponenten umgehen will, sollte individuell ausgearbeitet werden. Dabei kann man sich von der simplen Ein-Rechner-Lösung für Industrie-Controller bis zu ganzen Frameworks vorarbeiten.

Unsere Spezialisten kontaktieren Sie gern!

Tomaso Vasella

Eric Maurer

Marius Elmiger

Eric Maurer

Unsere Spezialisten kontaktieren Sie gern!