Übergang zu OpenSearch

Rocco Gagliardi

Ein Information Technology Security Assessment ist eine Sammlung von Methoden, Prozeduren und Dokumenten, um Schwachstellen und Risiken innerhalb einer Organisation sowie der schon eingebrachten Controls ausfindig zu machen. Bedeutet dies, dass wir gemütlich durch das Unternehmen spazieren und zwischendurch den Fragenkatalog ausfüllen können?

Nicht wirklich. Die Analyse eines Objekts ist zwar grundsätzlich eine einfache Tätigkeit: Anhand einer Checkliste die Richtigkeit der Prüfpunkte identifizieren. Doch viele Objekte sind sehr komplex und in umso komplexere Umgebungen eingebettet. Normalerweise hat man aber nicht Monate zur Verfügung, um die entsprechende Analyse voranzutreiben.

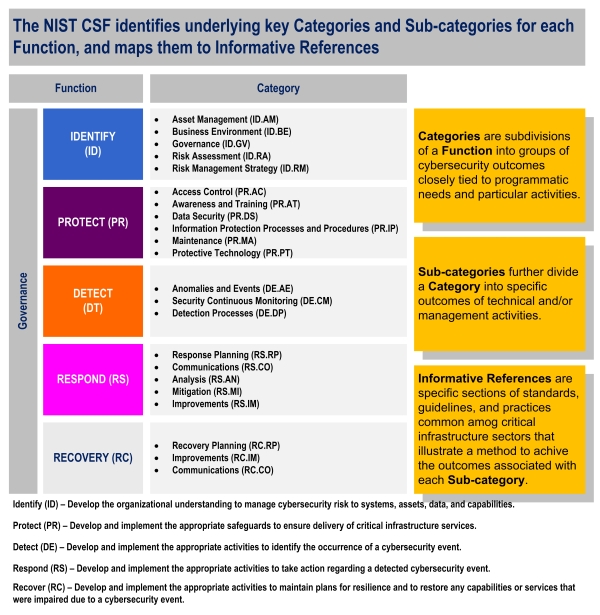

Es existieren viele verschiedene Werkzeuge, die einen Auditor bei seiner Arbeit unterstützen können. Mein bevorzugtes Mittel, es bietet die optimale Balance zwischen Komplexität und Komplettheit, ist das NIST Cybersecurity Framework (NIST-CSF).

CSF wurde ursprünglich entwickelt, um exponierten Unternehmen zur Verfügung zu stehen. Der Inhalt des Frameworks ist aber grundsätzlich für jede Organisation anwendbar, die sich um das Thema Cybersecurity bemüht.

Das CSF beinhaltet Implementation Tiers, das eine übersichtliche Messung der organisatorischen Cybersecurity erlaubt und damit die Sicht auf die Sicherheit messbar und nach Risiken sortiert ermöglicht.

Die fünf Framework Core Functions werden unten aufgezeigt. Diese Funktionen sind nicht streng linear anzuwenden. Sie führen ebenso nicht zu einem strengen statischen Resultat. Stattdessen können diese Funktionen parallel und zeitgleich durchgeführt werden, um mit hoher Dynamik dem Thema Cybersecurity zu begegnen.

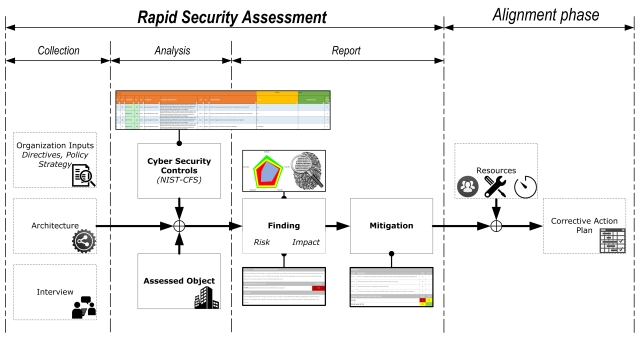

Ein Security Assessment besteht aus dem Lesen verschiedener Dokument, dem Verstehen der Infrastruktur und der zugrunde liegenden Prozesse, der Identifikation der Abweichungen der vorgesehenen und etablierten Controls, der Prüfung der Etablierung der beschriebenen Prozesse und der Dokumentation sowie Rapportierung der Unterschiede. Selbst die allgemeine Prüfung eines einzelnen Servers kann mehrere Tage in Anspruch nehmen.

In vielen Fällen ist zur Identifikation von Schwachstellen kein umfangreiches Vorgehen erforderlich. Mit der entsprechenden Erfahrung können punktuelle Prüfungen durchgeführt und so sehr schnell erste Resultate herauskristallisiert werden. Doch wenn man zügig arbeitet, erhöht sich das Risiko für Fehler. Während eines Assessments zeigt man gut und gerne mit dem Finger auf die Fehler anderer Leute und die damit einhergehenden Konsequenzen können nicht immer nur schön sein.

Das Assessment muss zwar schnell vonstattengehen – Es muss aber auch komplett und konsistent ausfallen, während die Resultate messbar bleiben.

Wir messen deshalb den Umfang und die Qualität der geprüften Controls wie folgt:

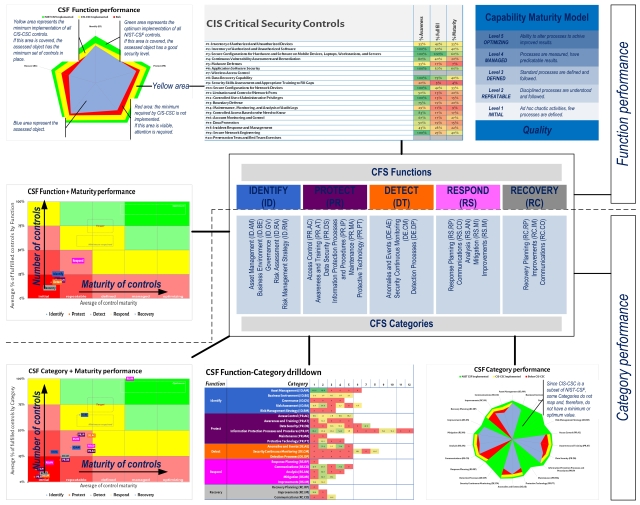

Nachdem sämtliche Informationen gesammelt wurden, müssen diese analysiert und priorisiert werden. Dabei gilt es den G-Y-R Code zu jedem einzelnen Control zu bestimmen und das Resultat zu messen. In NIST-CSF finden sich verschiedene Controls, wobei nicht jedes Unternehmen alle diese im Einsatz hat.

Wir haben uns entschiedenen, ein absolutes Minimum der CIS Critical Security Controls einzusetzen. Die CIS-CSC stellen ein empfohlenes Set an Aktionen bereit, die konkret auf heutige Gefahren anwendbar sind.

Das Zuweisen von CIS-CSC zu NIST-CSF macht es möglich, die Performance eines jeden Controls innerhalb von NIST-CSF zu bestimmen:

Dank dieser Metrik und dem Verknüpfen der Resultate wird es möglich, Werte, Trends und Performances in den Daten zu erkennen. Dies unterstützt die Entscheidung mit konkreten Daten.

Hier einige Beispiele, wie sie extrapoliert werden können:

Ein Security Assessment ist eine Verkettung verschiedener Aufgaben. Dabei ist die Prüfung eines Unternehmens eine sehr komplexe und schwierige Angelegenheit, die sowohl technisches Verständnis als auch zwischenmenschliches Feingefühl erfordert. Wir haben mit dem Rapid Security Assessment eine Methode entwickelt, um diese Arbeit schnell und zuverlässig erledigen zu können. Dadurch können Investitionen und Aufwände minimiert werden, um strategische und taktische Entwicklungen bezüglich der Sicherheit richtig in Position bringen zu können.

Unsere Spezialisten kontaktieren Sie gern!

Rocco Gagliardi

Rocco Gagliardi

Rocco Gagliardi

Rocco Gagliardi

Unsere Spezialisten kontaktieren Sie gern!