Konkrete Kritik an CVSS4

Marc Ruef

Es gibt verschiedene Arten von Medizinroboter. Oft diskutiert, da sie futuristisch anmuten, sind chirurgische Roboter. Durch CAS (Computer-assisted-Surgery) werden chirurgische Eingriffe erleichtert oder gar automatisiert. Dadurch kann die Effizienz und Sicherheit einer Operation massgeblich erhöht werden.

Von nicht minderem Interesse sind aber Medizinroboter, die in der Rehabilitation eingesetzt werden. Diese Geräte sollen Patienten dabei helfen, verloren gegangene Körperfunktionen neu zu erarbeiten, unterstützen oder ersetzen.

Dazu gehört das sogenannte Exoskelett. Dieses wird einem Patienten angezogen bzw. der Patient steigt in dieses hinein. Das Exoskelett umgibt ihn, hilft bei der Stabilisierung und den Bewegungsabläufen. Hauptsächlich werden medizinische Exoskelette bei Gehbehinderungen eingesetzt.

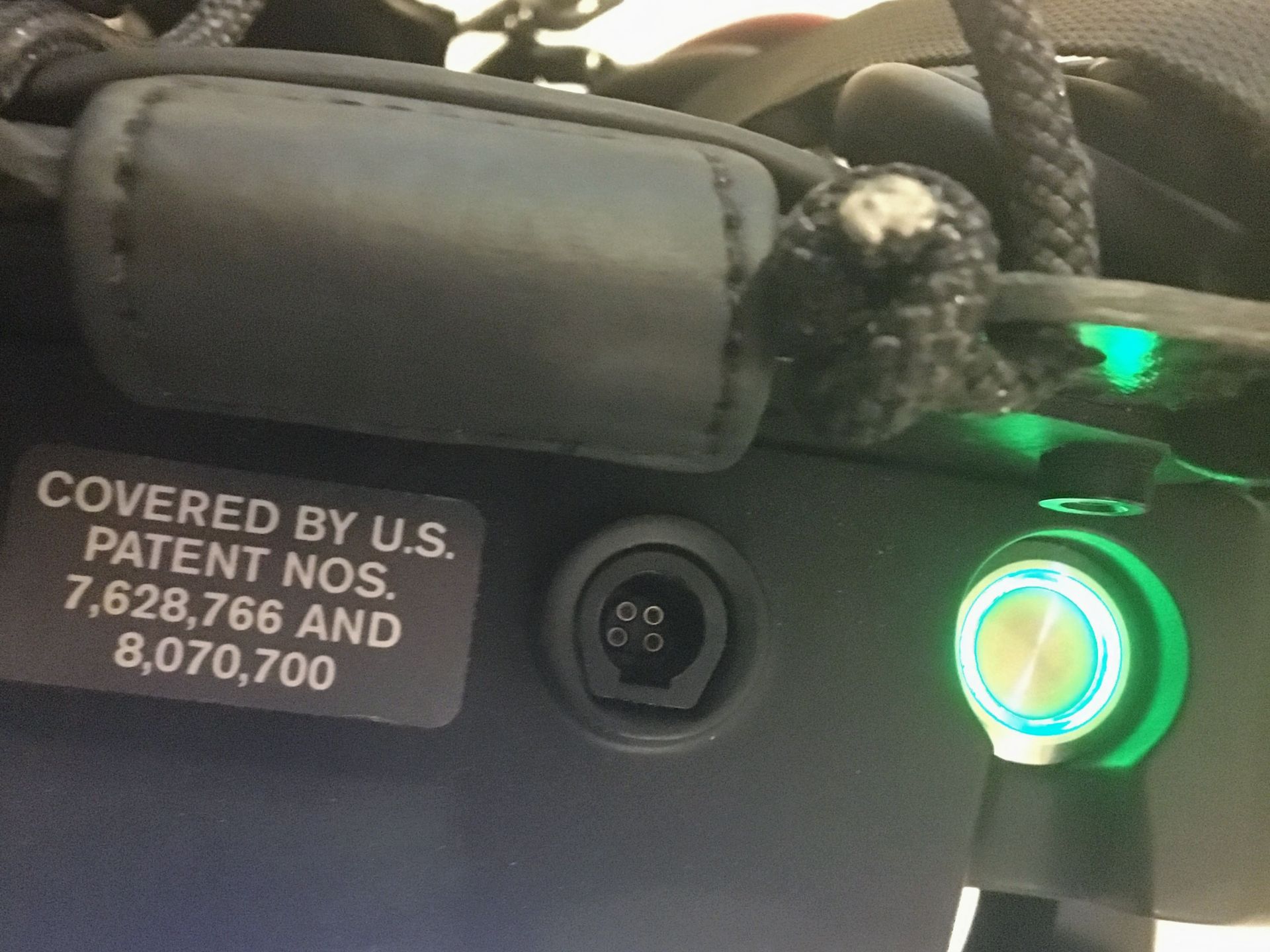

Eins solches Gerät besteht typischerweise aus zwei Komponenten. Zum einen sind dies die Hüft- und Beinverstrebungen, die den Bewegungsapparat unterstützen. Diese sollen möglichst unauffällig gestaltet sein, also leicht und beweglich. Gleichzeitig müssen sie stabil sein, um Stabilität und Unterstützung gewährleisten zu können. Die für den Betrieb des Exoskeletts erforderliche Logik wird in der Regel in eine Art Rucksack gepackt. Dort befindet sich die Computerisierung, die eine Ansteuerung – in diesem Fall der Hüfte und Beine – zulässt.

Medizingeräte werden in erster Linie mit Blick auf Safety entwickelt. Der Patient soll durch Fehler im System oder im fehlerhaften Umgang mit diesem nicht zu Schaden kommen können. Bei Rehabilitationssystemen ist dies umso wichtiger, denn die Benutzer weisen oftmals körperliche Defizite auf, die sie fragil und anfälliger für Störungen machen.

Bei einem Exoskelett muss zum Beispiel darauf geachtet werden, dass der Patient keine Bewegungen machen kann, die ihm schaden könnten. Zum Beispiel, dass sein Kniegelenk nur bis zu einem gewissen Winkel gestreckt werden kann. Es gibt verschiedene Exoskelette, die im Bereich Gehen eingesetzt werden. Diese unterscheiden sich mitunter voneinander, wie sehr sie den Patienten steuern (aktiv) bzw. wie sehr der Patient das Gerät steuern kann (passiv).

Gerade bei aktiven Systemen ist es umso wichtiger, dass Mechanismen zum Einsatz kommen, die keine problematische Bewegungen durchsetzen. In der Softwaresteuerung dieser Geräte kann über die Konfiguration eingestellt werden, welche Gelenke bewegt werden können, in welcher Achse, zu welchem Winkel und mit welcher Geschwindigkeit. Fehler in diesen softwaregesteuerten Einschränkungen können schmerzhaft oder gar fatal sein. Ein Angreifer könnte durch eine Manipulation absichtlich einen Patienten quälen und ihm je nachdem irreparablen physischen Schaden zufügen.

Um dieses Risiko zu mindern, lassen diese Geräte eine physische Einschränkung der Bewegungen zu. Hierzu werden sehr simpel Scharniere und Sperrungen verwendet, die eingeklinkt werden müssen und sich nur manuell wieder aushängen lassen. Die Automobilindustrie macht es aber vor, dass auf altbewährte physische Mechanismen früher oder später zu Gunsten der reinen Digitalisierung verzichtet werden wird.

Die Medizintechnik folgt den üblichen Trends, auch wenn diese naturbedingt den klassischen Bedürfnissen der Medizin entgegenwirken. So ist es nicht verwunderlich, dass einige Hersteller von Medizingeräten und Medizinrobotern eine Cloudifizierung anstreben. Es gibt Hersteller von Exoskeletten, die rüsten ihre Geräte mit einem GSM-Modem aus und synchronisieren sämtliche Daten (Konfiguration, Patienteninformationen, Telemetriedaten) mit ihrer Cloud.

Abgesehen von der klassischen Kritik einer Cloud-Lösung spielt hier die Sensitivität der Daten, vornehmlich der Patientendaten, eine zentrale Rolle. Die Gesetzgebung in verschiedenen Ländern, und hier gehört auch die Schweiz dazu, verbietet die willkürliche Weitergabe von Patientendaten. Ein Exoskelett, das entsprechende Daten in die Cloud des Herstellers speichert, widerspricht damit geltendem Gesetz. Den wenigsten Kliniken ist dies jedoch, sowohl auf technischer als auch auf juristischer Ebene, bewusst.

Erfahrungsgemäss agieren die Hersteller von Medizinalgeräten sehr träge. Vor allem Cybersecurity geniesst eine sehr tiefe Priorität. Dies ist mitunter darauf zurückzuführen, dass die für diese entsprechenden Absicherungen erforderliche Agilität a) nicht erreicht werden kann und b) mit hohen Kosten und Aufwand verbunden ist. Anpassungen an Geräten erfordern stets das neuerliche Einholen einer Marktzulassung (umgangssprachlich als Zertifizierung bezeichnet). Ein Gerät muss damit wiederum auf seine Funktionsweise und Zuverlässigkeit hin geprüft werden. Diese Investition ist im hart umkämpften Markt der Medizintechnik nicht gern getan.

Erfolgreiche Angriffe auf Medizingeräte sind, gemessen an populären Software-Produkten wie Windows oder Java, verhältnismässig selten. Dies ist aber wohl eher darauf zurückzuführen, dass tendenziell wenig Penetration Tests entsprechender Geräte vorgenommen wird. Und falls Schwachstellen gefunden werden, sind in erster Linie die Anwälte des Herstellers darum bemüht, eine Veröffentlichung mit rechtlichen Mitteln zu verhindern – Dies wissen wir aus eigener Erfahrung. Nichtsdestotrotz gibt es immer wieder Schwachstellen, die in Medizingeräten gefunden werden, wie auch wir am Beispiel von vernetzten Infusionspumpen demonstriert haben.

Auch Medizinroboter sind schlussendlich nur Computer. Nur weil sie in der Regel nicht mit Tastatur und Bildschirm daherkommen, wird ihrer Exotik oftmals ein sicherheitstechnischer Vorteil beigemessen. Diese Geräte weisen aber meistens Schnittstellen auf, mit denen eben genau über klassische Eingabe- und Ausgabegeräte kommuniziert werden kann. Notfalls geschieht dies über einen Netzwerkdienst, der sich ansteuern lässt.

Diesem Risiko sind sich die Hersteller der jeweiligen Geräte bewusst. Und sie scheuen sich, mit Spezialisten zusammenzuarbeiten. Ihre grösste Angst besteht darin herauszufinden, dass schwerwiegende Schwachstellen vorhanden sind. Und dass diese an die Öffentlichkeit gelangen könnten. Dies ist ein Zustand, der in der klassischen Computersicherheit vor 15 Jahren üblich war. Mittlerweile hat man aber gemerkt, dass ein systematisches Auseinandersetzen mit den Risiken grössere Vorteil zu sichern vermag.

Es bleibt zu hoffen, dass im Bereich der Medizingeräten und Medizinrobotik das Thema Security genauso ernst genommen wird, wie die Anforderungen an das Thema Safety. Hier besteht enormer Aufholungsbedarf. Die aktuellen und zukünftigen Geräte müssen schon während der Entwicklungsphase auf Schwachstellen hin geprüft werden. Und identifizierte Schwachstellen gilt es schnellstmöglich und nachhaltig zu adressieren. Dies ist mit zeitlichem Aufwand und finanziellen Kosten verbunden, das steht ausser Frage. Aber genauso muss ausser Frage stehen, ob man das Risiko von Verletzungen oder Tötungen von Patienten wegen böswilliger Malware und Exploiting in Kauf nehmen will.

Unsere Sicherheitsexperten für Medizintechnik stehen Ihnen gerne zur Verfügung!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Unsere Sicherheitsexperten für Medizintechnik stehen Ihnen gerne zur Verfügung!