Security Testing

Tomaso Vasella

So erkennen Sie PPL-Manipulationen in Windows

Auf Anhieb konnte keine befriedigende Detektions-Möglichkeiten mit Windows-Standard und Out-of-the-Box-Tools für diesen Vorgang identifiziert werden. Immerhin kann mit dem Abfragen von Prozess-Informationen mit PowerShell Get-Process einen Unterschied zwischen “normalen” und PPL-Prozessen festgemacht werden. Wie zuverlässig dies ist und ob es noch bessere Methoden gibt, muss in diesem Artikel offenbleiben.

Trotzdem konnte während der Recherche einige Interessante Information zu verschiedene Themen rund um Windows Prozesse und LSASS sowie PowerShell Projekte und UEFI Variablen gesammelt werden.

Das Konzept (siehe auch The Evolution of Protected Processes Part 1 und The Evolution of Protected Processes Part 2) von geschützten Prozessen (Protected Process) wurde initial mit Windows Vista eingeführt, um geschützte Inhalte (DRM) nur durch bestimme Prozesse mit einer bestimmten Signatur zu manipulieren. Für den Schutz von anderen Prozessen wie z.B. den LSASS konnte Protected Process jedoch nicht sinnvoll eingesetzt werden.

Mit Windows 8.1 führte Microsoft den Protected Process Light ein, welcher flexibler eingesetzt werden kann. PPL erweitert das bestehende Protection-Flag für Prozesse um weitere Typen für Protection Type und Signer. Der Protection-Typ beschreibt, ob es z.B. ein Protected Process oder Protected Process Light ist. Der Signer bestimmt, welche Art von Code-Signierung notwendig ist. Das Ganze folgt einer Hierarchie: Nur Prozesse mit gleicher oder höherer Stufe sowie korrekter Signatur können nun z.B. Treiber für den geschützten Prozess laden.

In der Kernel-Abbildung von Prozess-Objekten, der EPROCESS Struktur, sind unter anderen ab Windows 8.1 die folgenden Variablen für das Feld Protection verfügbar.

Protection Typen

Signer

Die Liste der Typen zeigt den Eintrag für den PPL-Typ PsProtectedTypeProtectedLight, sowie in der Liste der Signer den Eintrag PsProtectedSignerLsa.

Unter den Signern ist auch ein Type für Antimalware PsProtectedSignerAntimalware zu sehen, da auch die Prozesse von Antimalware-Lösungen gerne durch Angreifer manipuliert werden.

Mittels einem Eintrag in der Registry kann der LSASS als PPL definiert werden, siehe auch unter Microsoft Docs.

Konfiguration von LSA Protection Mode

RunAsPPL = dword: 1 unter HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa setzenVerifikation LSA Protection Mode

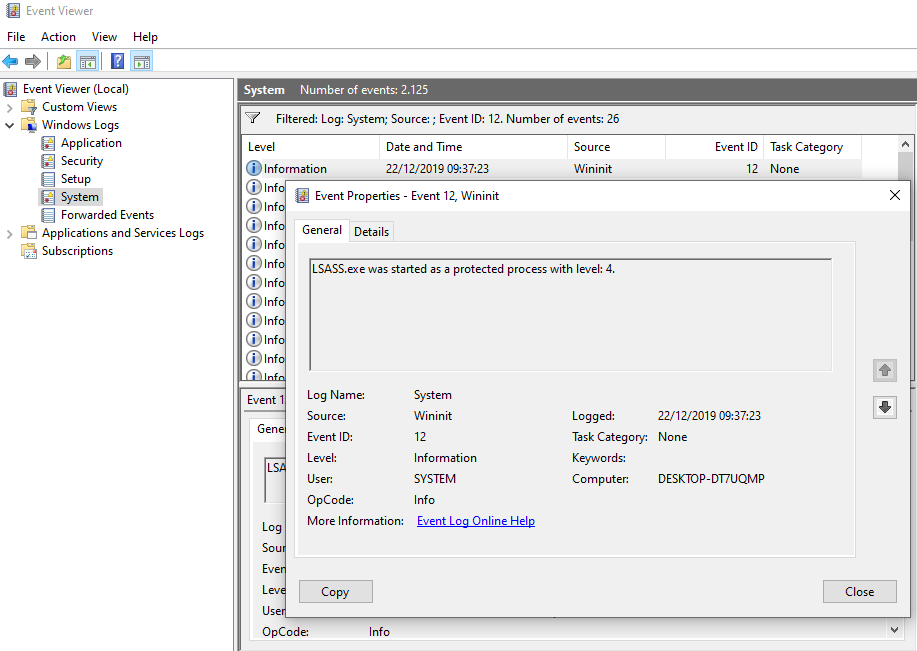

Nach dem Setzen des Registry-Keys und einem Reboot kann wie folgt verifiziert werden: Der Event der Quelle Wininit mit der Event-ID 12 lautet: LSASS.exe was started as a protected process with level: 4

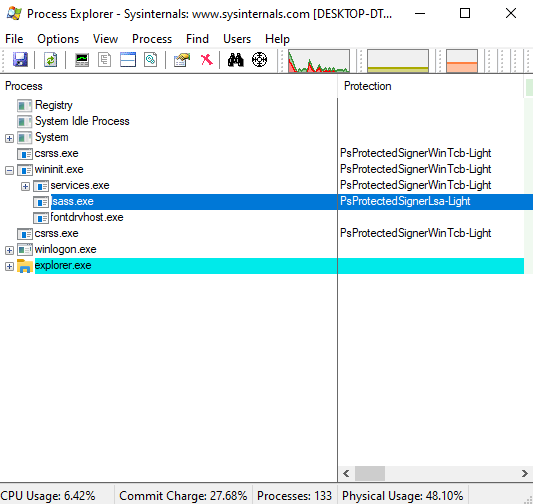

Mit Sysinternals Process Explorer als Administrator ausgeführt, kann das auch auf einer graphischen Oberfläche nachvollzogen werden.

Mit dem Registry-Eintrag ist nicht Schluss. Damit durch einfaches Löschen des Registry-Keys der Schutz durch PPL von LSASS entfernt werden kann, wird ein weiterer Eintrag in eine UEFI Variable geschrieben, wenn dann das System aus einer UEFI Umgebung bootet.

Damit überlebt die Konfiguration Neustarts und sogar Neu-Installationen. Da die UEFI Environment Variablen nicht aus dem User-Mode verändert werden können, ist die Konfiguration damit einiges besser geschützt. Mit diesem Setup kann der PPL-Schutz von LSASS jedoch nur durch das Booten von UEFI Applikation/Shells wieder rückgängig gemacht werden.

Geeking out with UEFI ist ein interessanter Artikel zu UEFI und Windows. Der gleiche Blog stellt mit Working with UEFI variables from PowerShell auch ein PowerShell Tool zum Lesen von UEFI Variablen vor.

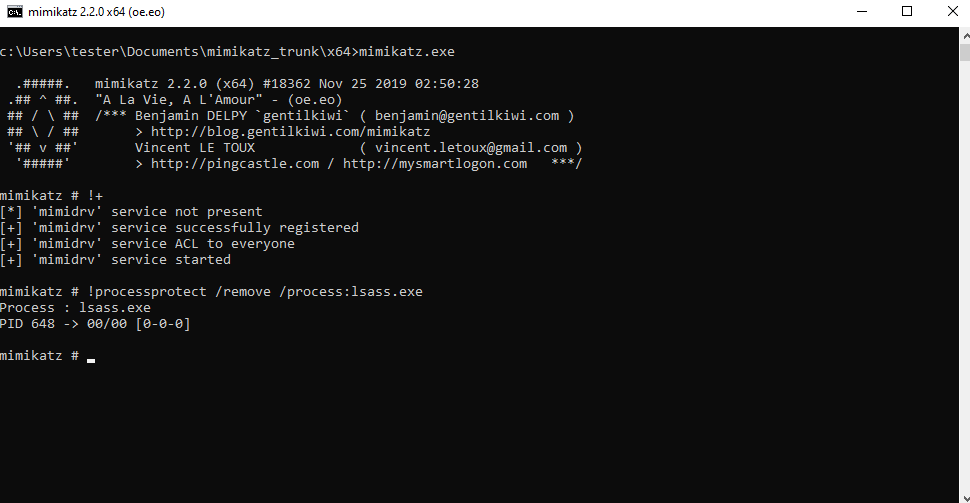

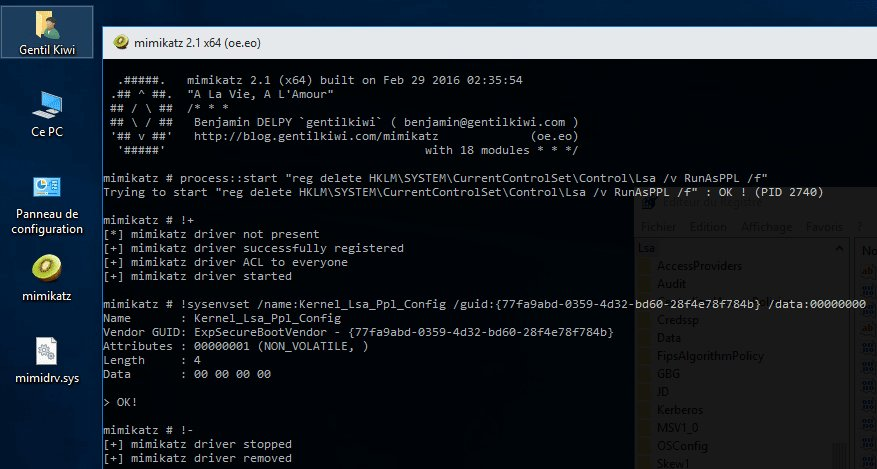

Mimikatz bietet nun mit dem Treiber mimidrv die Möglichkeit den PPL-Schutz wieder zu entfernen:

!+!processprotect /remove /process:LSASS.EXE

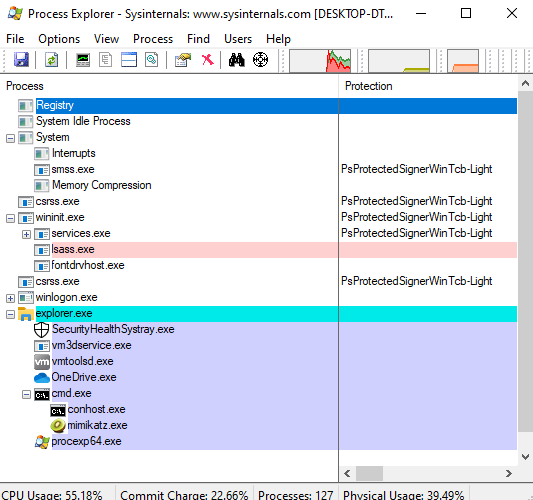

Mittels Process Explorer kann der Vorgang nachvollzogen werden. Ein Neustart von Process Explorer ist dafür notwendig, ein Refresh mit F5 reicht dafür anscheinend nicht aus.

Nach einem Tweet von dem Mimikatz Autor Gentilkiwi (Benjamin Delpy) wird folgendes Kommando für die Manipulation der LSASS Protection angewandt.

Ein kurzer Blick in den Code von Mimikatz ergab einige Hinweise mit welchen Windows-Kernel-Calls Mimikatz die Manipulation vornimmt. Es scheint, dass folgende Calls eine wichtige Rolle dabei spielen (könnten):

NtSetSystemEnvironmentValueEx in kuhl_m_kernel.cZwSetSystemEnvironmentValueEx in mimidrv.cWährend der Recherche zur Manipulation von PPL-Prozessen ist ausserdem das Projekt PPLKiller aufgefallen, welches ein Tool für Debug-Zwecke bereitstellt.

Zurecht muss noch gefragt werden, warum Mimikatz mit mimidrv den LSASS-Prozess überhaupt patchen kann, da doch eine gültige und von Microsoft akzeptierte Signatur notwendig ist. Effektiv ist Mimikatz und mimidrv mit einer entsprechenden Signatur versehen.

Initial war die Idee anhand der oben gewonnenen Information, Detektionsmöglichkeiten von Windows Standard Tools wie Windows Event/Audit-Logs, Sysmon, etc. zu identifizieren. Dazu können als Basis folgende mögliche Indikatoren zusammengefasst werden:

Leider konnte in der gegebenen Zeit und mit Windows-Boardmittel keine befriedigende Lösung für eine Detektion dieses Vorgangs gefunden werden. Bisweilen konnte nur eine Methode identifiziert werden, welche durch einen Seiteneffekt, quasi eine Poor-Man’s-Lösung, prüfen kann, ob LSASS noch als PPL läuft.

Durch den Schutz von PPL werden bei Anfragen von Prozess-Attributen gewisse Informationen nicht zurückgegeben. Direktes Auslesen der Protection-Felder aus der EPROCESS Struktur konnte in der gegebenen Zeit, ohne einen eigenen Code zu schreiben (oder wiederzuverwenden), nicht bewerkstelligt werden.

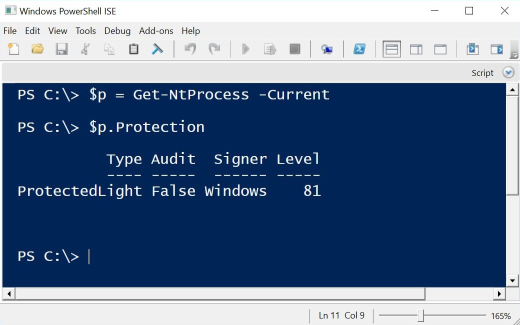

Aber folgendes PowerShell Projekt könnte hier Abhilfe schaffen: NTObjectManager aus der Goolge Project Zero’s Sammlung Sandbox-Attacksurface-Analysis-Tools. Wiederum ein Twitter Screenshot hat dazu den Hinweis gegeben. Get-NTProcess eine Funktion aus NTObjectManager.

Jedoch konnte auch hier das Protection-Feld nicht ausgelesen werden, da wohl noch Permission-Probleme gelöst werden müssen. Doch das Projekt bietet eine grosse Fülle an Funktionen, die für die eine oder andere Fragestellung hilfreich sein könnten.

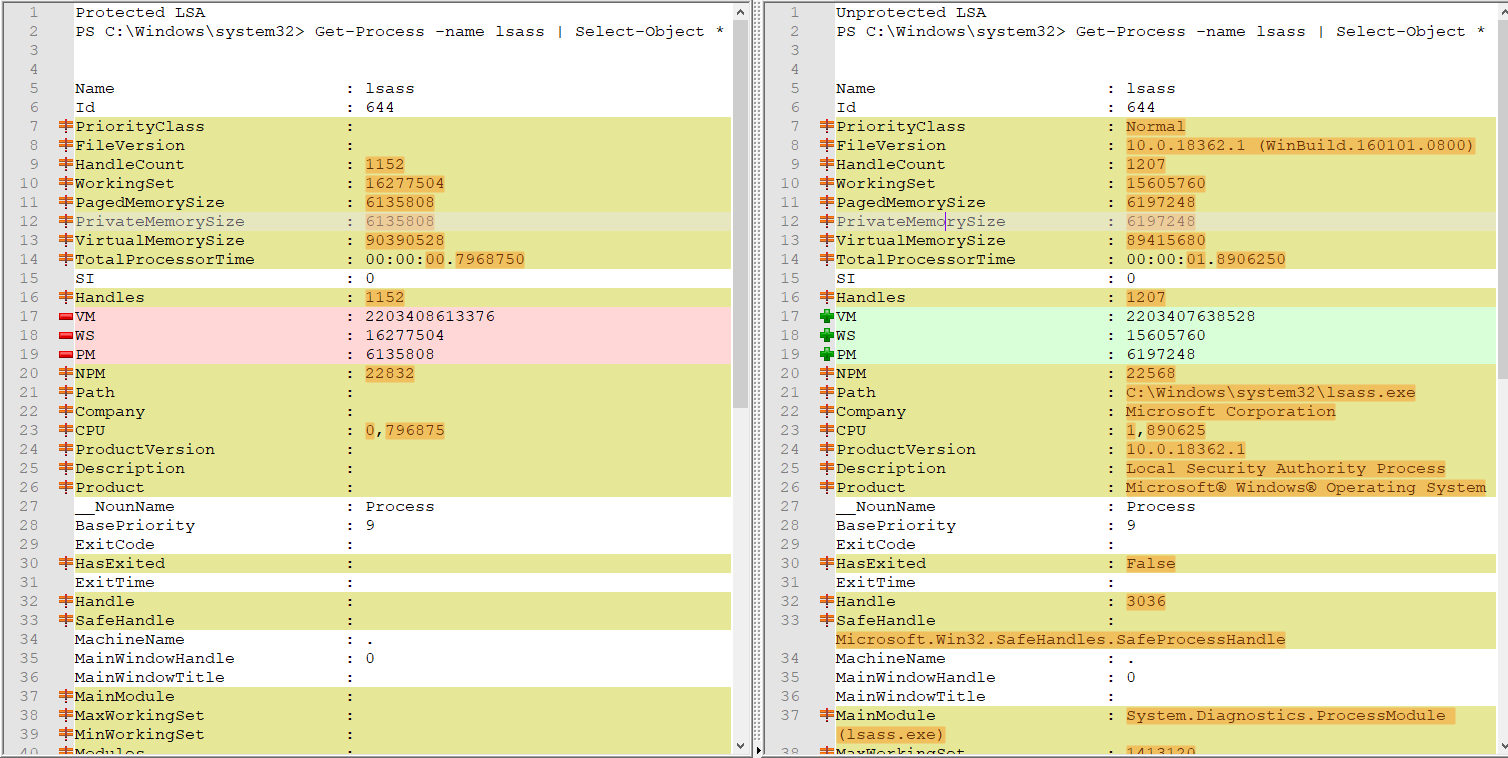

Vergleicht man das Resultat des PowerShell-Kommandos Get-Process -name LSASS | Select-Object * vor und nach der Manipulation mit Mimikatz, erkennt man, dass einige Attribute des durch PPL geschützten LSASS-Prozess nicht zurückgegeben werden. Dies könnte als schnelle Detektions-Möglichkeit für das Erkennen von ungeschützten Prozessen dienen (wie LSASS nach der Mimikatz Manipulation).

z.B. Zeilen 20, 21, 24, 25, etc. zeigen auf dem linken Resultat(Protected LSASS-Prozess) gewisse Informationen nicht an, welche im Resultat auf der rechten Seite (“normaler” LSASS-Prozess) zu sehen sind.

Wie eingangs erwähnt, ist nicht klar, ob dies eine zuverlässige Methode ist. Natürlich wäre das direkte Abfragen der Protection Variablen aussagekräftiger. Falls hierzu jemand zielführende Informationen besitzt, sind wir für Hinweise dankbar.

Die Frage, ob die Manipulation von dem Protection-Typ eines Prozesses mit Windows-Standard-Tools detektiert werden kann, konnte nicht abschliessend beantwortet werden. Da die Thematik bereits relativ tief im Code von Microsoft sowie teilweise im Kernelmode stattfindet, ist der Zugriff auf die entsprechenden Informationen nicht trivial. Der direkte Zugriff durch eigenen Code, wie bei Mimikatz oder PPLKiller, ist möglich – Jedoch nur wenn der Code eine entsprechende Signatur besitzt. Natürlich sind auch andere, nicht in diesem Artikel identifizierte Optionen für eine einfache Detektion absolut denkbar.

Unsere Spezialisten kontaktieren Sie gern!

Tomaso Vasella

Eric Maurer

Marius Elmiger

Eric Maurer

Unsere Spezialisten kontaktieren Sie gern!