Security Testing

Tomaso Vasella

So sichern Sie Microsoft Teams ab

Microsoft Teams ist eine Lösung, die Videokonferenzen, Besprechungen, Notizen und Dateiaustausch kombiniert und sich mit Apps erweitern lässt. Teams ist in Microsoft 365 (M365, vormals Office 365) integriert und Bestandteil der meisten M365-Subskriptionen. Teams ist eine der populärsten Anwendungen für virtuelle Meetings, nicht zuletzt als Folge der grossen Verbreitung von M365.

Die nachfolgenden Abschnitte geben eine Übersicht der wichtigsten Begriffe und der Möglichkeiten für Anwender und für Administratoren zur Absicherung von Teams.

Die Bedeutung der im Zusammenhang mit Teams verwendeten Bezeichnungen ist leider nicht immer leicht verständlich und sie werden in den Unterlagen von Microsoft nicht konsistent verwendet. Eine Zusammenstellung der wichtigsten Begriffe ist daher hilfreich.

Für Anwender, d.h. Benutzer, die an Teams-Meetings teilnehmen oder solche organisieren, sind vor allem die Teilnehmerrollen relevant (Participant Roles, englische Bezeichnungen sind in Klammern angegeben):

Es wird zwischen folgenden Benutzertypen unterschieden:

Viele sicherheitsrelevante Einstellungen für Teams werden durch den Teams-Administrator bzw. den M365-Administrator zentral eingestellt. Als Anwender kann man dennoch ein paar Vorkehrungen treffen, um unerwünschten Personen die Meeting-Teilnahme zu erschweren.

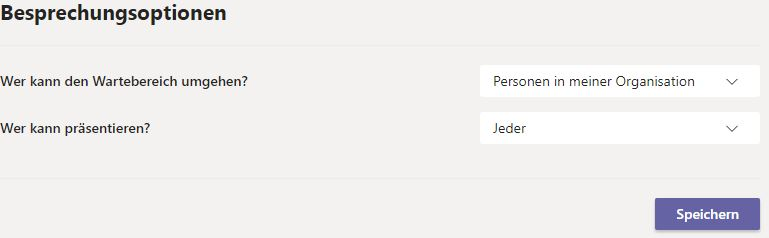

Der Ersteller einer Teams-Besprechung (Organisator) kann steuern, wer direkt an Teams-Meetings teilnehmen kann und wer zuerst in einem Warteraum (Lobby) auf Zulassung warten muss. Nachdem ein Meeting erstellt wurde, kann der Organisator über die Meeting-Optionen Einstellungen für den Wartebereich vornehmen.

Wenn sich ein Teilnehmer im Wartebereich befindet, muss ihn ein anderer Teilnehmer, der über die entsprechenden Rechte verfügt zum Meeting zulassen. Was die verfügbaren Einstellungen der Option für den Wartebereich bewirken ist in der gezeigten Tabelle zusammengefasst.

| Einstellung | Benutzertypen, die direkt an der Besprechung teilnehmen | Benutzertypen, die zuerst in die Lobby wechseln |

|---|---|---|

| Personen in meinem Unternehmen |

|

|

| Personen in meiner Organisation und vertrauenswürdigen Organisationen |

|

|

| Jeder |

|

Als zweite Option kann gesteuert werden, wer im Teams-Meeting als Moderator (Presenter) agieren kann. Die Möglichkeiten von Moderatoren und Teilnehmern sind wie folgt:

| Aktionen | Moderatoren | Teilnehmer |

|---|---|---|

| Sprechen und Sharing von Video | J | J |

| Teilnahme am Meeting-Chat | J | J |

| Ändern der Einstellungen in den Besprechungsoptionen | J | N |

| Andere Teilnehmer stumm schalten | J | N |

| Andere Teilnehmer entfernen | J | N |

| Inhalte freigeben | J | N |

| Andere Teilnehmer aus der Lobby aufnehmen | J | N |

| Andere Teilnehmer zu Moderatoren oder Teilnehmern machen | J | N |

| Aufnahme starten oder stoppen | J | N |

| Übernehmen der Kontrolle, wenn ein anderer Teilnehmer ein PowerPoint teilt | J | N |

Weil Teams eng mit SharePoint, OneNote, Exchange und anderen Diensten verknüpft ist, kommt der allgemeinen Sicherheit von M365 besondere Bedeutung zu. Beispielsweise ist es empfehlenswert, für alle Benutzer Zweifaktor-Authentisierung zu aktivieren und die Rechte der Benutzer auf das erforderliche Minimum einzuschränken. Darüber hinaus bietet Teams verschiedene spezifische Einstellungsmöglichkeiten für Administratoren im Teams Admin Center und teilweise in der Teams App. Eine Übersicht über die in Teams eingebauten Sicherheitsfunktionalitäten kann bei Microsoft nachgelesen werden. Die wichtigsten Einstellungen, die Administratoren zentral vornehmen können, sind in den folgenden Abschnitten beschrieben.

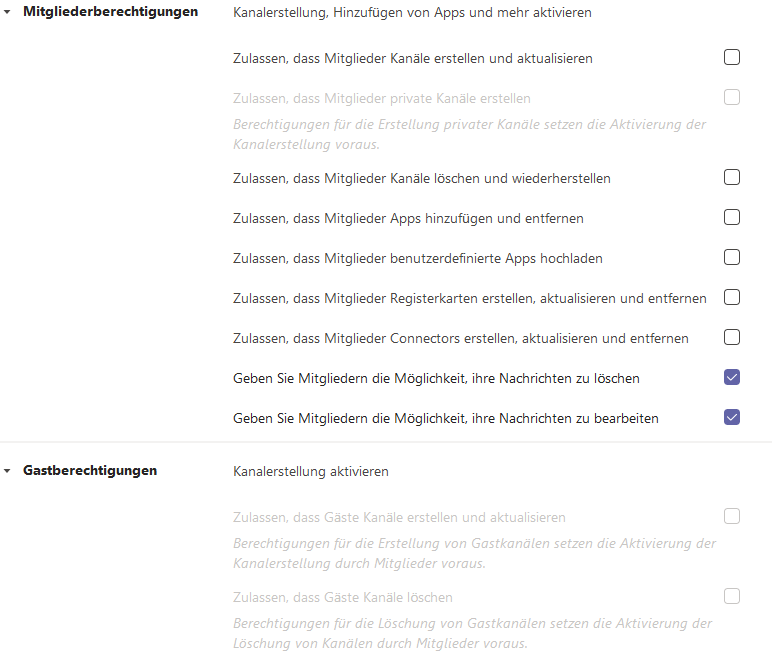

Für jedes definierte Team lassen sich Einstellungen für die Berechtigungen und für die Kanäle vornehmen, die am besten soweit wie möglich eingeschränkt werden.

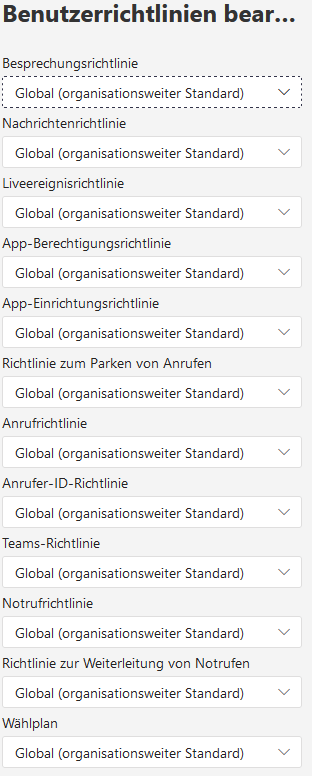

Mittels Teams Policies lassen sich verschiedene Aspekte für Meeting-Benutzer zentral festlegen. Hier ist es wie bei allen Einstellungen empfehlenswert, nicht benötigte Features einzuschränken.

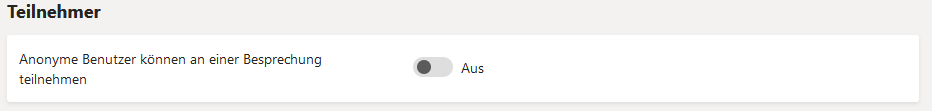

In den Besprechungseinstellungen kann definiert werden, ob anonyme Teilnehmer an Teams-Meetings teilnehmen können. Wenn möglich sollte dies deaktiviert werden.

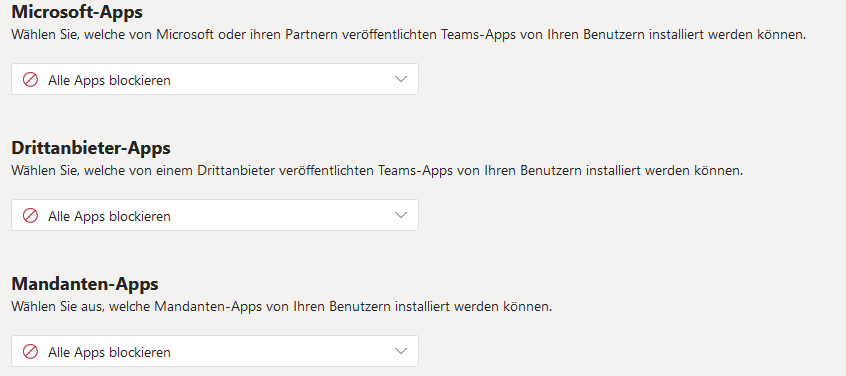

Innerhalb von Teams lassen sich Apps verwenden. Die App-Berechtigungsrichtlinien steuern, welche Apps den Teams-Benutzern in der Organisation zur Verfügung stehen. Auch hier empfiehlt es sich, so wenig wie nötig zu erlauben.

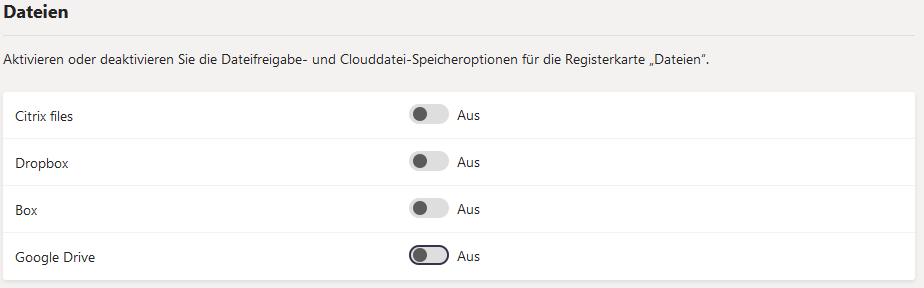

Als Administrator kann in den Teams-Einstellungen definiert werden, welche Cloud Speicherdienste von Drittanbietern für Benutzer von Teams verfügbar sind. Diese Optionen werden dem Benutzer direkt in Teams verfügbar gemacht. Es ist empfehlenswert, diese Optionen zu deaktivieren.

Das Absichern von Teams mag auf den ersten Blick recht einfach erscheinen, kann aber zumindest für die Teams-Administratoren komplex werden, da sich diverse Einstellungsmöglichkeiten von M365 und Teams überlagern und die von Microsoft verwendeten Begriffe nicht immer intuitiv verständlich sind. Für Administratoren ist es deshalb unumgänglich, sich eingehend mit den Sicherheitsaspekten von M365 und damit auch mit denjenigen des Azure Active Directory auseinander zu setzen. Für die Anwender gilt einmal mehr: Vertrauen ist gut, Kontrolle ist besser – besonders im Hinblick auf unerwartete Meeting-Teilnehmer und durch diese geteilte Inhalte.

Unsere Spezialisten kontaktieren Sie gern!

Tomaso Vasella

Tomaso Vasella

Tomaso Vasella

Tomaso Vasella

Unsere Spezialisten kontaktieren Sie gern!