Security Testing

Tomaso Vasella

So verwalten Sie Ihre Risiken

Im allgemeinen Sprachgebrauch taucht der Begriff Risiko häufig auf und doch wird er ziemlich unterschiedlich angewendet und verstanden. Im Kontext der Informationssicherheit hat sich eine Begriffsverwendung gemäss folgendem Muster bewährt. Ein Risiko ist ein Umstand oder ein Faktor, der dazu führen kann, dass erwünschte Funktionen oder Eigenschaften eines Objekts beeinträchtigt werden oder nicht mehr zur Verfügung stehen. Dabei steht Objekt stellvertretend für das, was es zu schützen gilt, beziehungsweise worauf das sich das Risiko bezieht, das kann ein Unternehmen, eine Abteilung, ein Prozess, ein Computersystem, eine Anwendung usw. sein. Konkret könnte man sich als Objekt etwa eine Webapplikation vorstellen, wobei erwünschte Eigenschaften Leistungsfähigkeit, Zuverlässigkeit, korrekte Datenverarbeitung und Schutz vertraulicher Inhalte sein könnten. Risiken können nicht losgelöst und für sich allein existieren, sie beziehen sich immer auf Objekte, diese werden auch als Schutzobjekte bezeichnet.

Um den Zusammenhang zwischen Schutzobjekten und sich darauf beziehenden Risiken genauer zu erfassen, braucht es zwei weitere Begriffe, und zwar Bedrohung und Schwachstelle. Schutzobjekte sind nie perfekt. Eine Anwendung kann Fehler (Bugs) enthalten, ein Prozess kann ausfallen, ein Computersystem kann unsichere Zugänge aufweisen usw. Solche Eigenschaften von Schutzobjekten werden als Schwachstellen bezeichnet. Ein Schutzobjekt mit Schwachstellen muss nicht unbedingt ein Problem darstellen, es kann aber eins entstehen, sobald die Schwachstelle einer Bedrohung ausgesetzt ist oder davon ausgenutzt wird.

Die Vorstellung eines Risikos ergibt sich also ausgehend von einem schützenswerten Objekt, indem man sich vor Augen führt, welche Bedrohungen dafür relevant sind, welche Schwachstellen vorhanden sein können und wie schlimm es wäre, wenn diese ausgenützt würden. Damit werden zwei weitere wichtige Begriffe ersichtlich. Die Wahrscheinlichkeit, dass ein Ereignis eintritt und das Schadensausmass dieses Ereignisses. Diese beiden Parameter zusammen ergeben schliesslich das Ausmass des Risikos. Was kann geschehen, wie schlimm ist es und wie wahrscheinlich ist es, dass es tatsächlich geschieht?

Die nachfolgenden Abschnitte gehen etwas genauer auf diese Elemente ein und zeigen ein mögliches Vorgehen zu Risikobestimmung auf.

Für alle Betrachtungen im Risikomanagement muss definiert werden, worauf sie sich beziehen. Es muss also ein Geltungsbereich (Scope) festgelegt werden, der die Summe der Schutzobjekte enthält. Der Geltungsbereich kann grundsätzlich frei gewählt werden, wie es im konkreten Fall nützlich erscheint. Er kann die Informationssicherheit einer gesamten Organisation umfassen oder sich auf Teile davon beziehen oder nur einzelne Systeme oder auch ein Projekt beinhalten. Es sollte darauf geachtet werden, keine signifikanten Bereiche wegzulassen oder zu vergessen. Aus praktischen Gründen kann es nützlich sein, mehrere durch verschiedene Organisationsbereiche gepflegte Geltungsbereiche zu verwenden und das entsprechende Risikomanagement an einer übergeordneten Stelle zu konsolidieren.

Innerhalb des Geltungsbereichs werden die einzelnen Schutzobjekte oder schützenswerter Ziele bestimmt. Diese können wiederum frei definiert werden, wobei es sich lohnt, dafür eine sinnvolle Granularität zu überlegen. Ein Schutzobjekt kann etwas Konkretes, Greifbares sein wie ein System oder eine Anwendung, aber auch eine einzelne Funktion oder ein Prozess. Die Schutzobjekte werden später mit Bedrohungen, Risiken und Massnahmen in Bezug gesetzt. Man kann sich somit hinsichtlich einer sinnvollen Anzahl Schutzobjekte vorausschauend überlegen, mit welcher Granularität Risiken verwaltet werden sollen, wobei dies insbesondere auch die Risikorapportierung, die Kommunikation und die Zuweisung von Risiken und Massnahmen zu Eigentümern (Owners) beinhaltet.

Als nächster Schritt muss überlegt werden, welche Bedrohungen für die Schutzobjekte überhaupt relevant sind. Es gibt generische Listen von Bedrohungen wie höhere Gewalt, Fehlmanipulation, usw. die als Ausgangspunkt hilfreich sein können. Bei der Betrachtung von Bedrohungen gilt es, sich auf die tatsächlichen Schutzobjekte zu fokussieren und realistisch zu sein. Wenn ein Schutzobjekt beispielsweise eine neue Webapplikation ist, sind Cyberattacken aus dem Internet eine realistische Bedrohung. Hingegen sind Erbeben zwar immer eine Bedrohung, für die Webapplikation ist das aber nicht direkt relevant (für ein Rechenzentrum aber schon).

Schutzobjekte können Schwachstellen aufweisen, die durch Bedrohungen ausgenützt werden könnten. Schwachstellen können einerseits tatsächlich vorhandene Umstände sein, beispielsweise eine bekannte Schwachstelle in einem Produkt oder ein unsicherer Prozess. Zusätzlich geht man von realistischerweise möglichen Schwachstellen aus, von denen man aber nicht sicher weiss, ob sie tatsächlich vorhanden sind oder künftig vorhanden sein werden. Wenn wir beim Beispiel der Webapplikation bleiben. Es ist gut möglich, dass diese anfällig ist für gängige Angriffe wie Cross-Site-Scripting, CSRF oder SQL-Injection, aber sicher weiss man dies nicht unbedingt. Ein weiteres Beispiel ist die realistische Annahme, dass beim Vorhandensein einer Anmeldefunktion Angreifer versuchen werden, dort einzudringen oder eventuell anderweitig beschaffte Zugangsdaten für unberechtigten Zugang zu missbrauchen. Schwachstellen zu ermitteln ist häufig eine der aufwendigsten Tätigkeiten beim Management von Cyberrisiken kann den Beizug externer Expertise erfordern, beispielsweise für vertieftes Sachverständnis oder spezifische Prüfungen wie Penetration Tests.

Eine Schwachstelle wird nur dann zum Problem, wenn sie durch eine Bedrohung ausgenützt wird. Man muss also eine Vorstellung davon gewinnen, wie wahrscheinlich dies ist. Das ist oft nicht einfach, einerseits weil selten verlässliche Daten vorliegen, andererseits ist der Mensch von Natur aus schlecht im Schätzen von Wahrscheinlichkeiten. Man muss also pragmatisch vorgehen und soweit wie möglich objektiv bleiben. Scheinbegründungen wie “uns geschieht schon nichts” oder “das betrifft nur die anderen” müssen vermieden werden. Die Schätzung von Wahrscheinlichkeiten erfordert Fachkenntnisse über die für das betrachtete Schutzobjekt relevanten Schwachstellen und Bedrohungen. Wahrscheinlichkeiten können nach einem Muster von “häufig (einmal pro Monat)” oder ähnlich ausgedrückt werden, wobei meist etwa vier Stufen unterschieden werden.

Hier stellt man sich die Frage, wie schlimm es wäre, wenn eine Bedrohung tatsächlich eine Schwachstelle ausnützt, beispielsweise der externe Angreifer, der es fertigbringt, auf die Dateninhalte einer Applikation zuzugreifen oder die Geschäftsanwendung, die eine Weile ausfällt. Dabei werden üblicherweise mehrere Dimensionen wie finanzieller Schaden, rechtliche Konsequenzen und Auswirkungen auf die Reputation betrachtet. Die Summe dieser Dimensionen ergibt dann das Schadenspotential, ausgedrückt z.B. als “ernsthaft” oder “gering”, auch hier üblicherweise in vier oder fünf Stufen ausgedrückt. Das Schätzen von Schadenspotentialen (Business Impact) erfordert ein gutes Verständnis der Zusammenhänge zwischen den Schutzobjekten und den davon abhängenden Geschäftsprozessen. Es ist nicht selten der Fall, dass sich eine Schätzung aus technischer IT-Sicht deutlich von derjenigen aus Business-Sicht unterscheidet, ein entsprechender Austausch muss deshalb gepflegt werden.

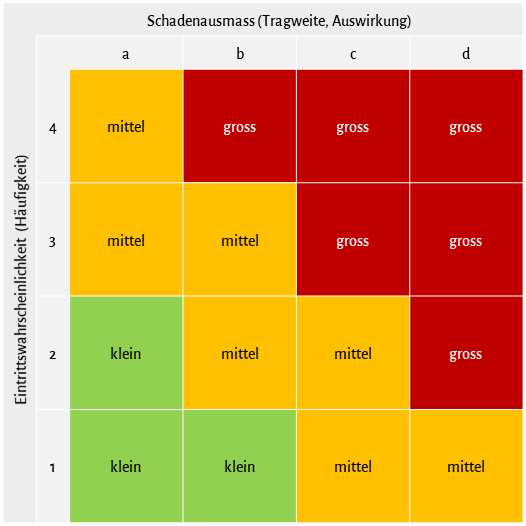

Es ist einleuchtend, dass etwas Wahrscheinliches mit grossem Schadenspotential ein grosses Risiko bedeutet, während unwahrscheinliche Ereignisse und geringe Schäden tiefe Risiken bedeuten. Genau so erfolgt die Einstufung von Risiken: Man setzt diese beiden Dimensionen Schadenspotential und Eintrittswahrscheinlichkeit in Bezug, woraus sich die qualitative Risikoeinschätzung (z.B. klein, mittel, gross) ergibt. Dazu wird üblicherweise eine Risikomatrix in der Art der folgenden Abbildung verwendet, in der sich die Risikoeinstufung direkt ablesen lässt.

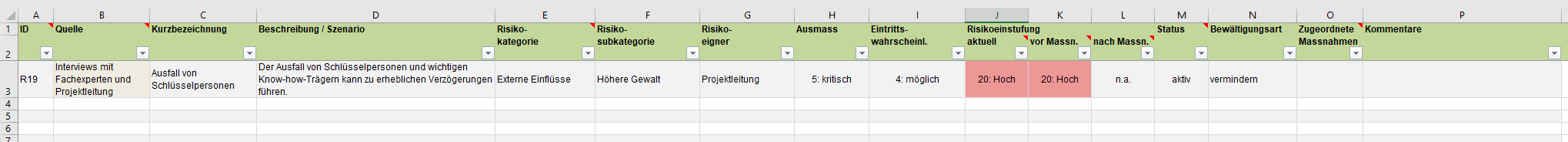

Nachdem die Risiken identifiziert, beschrieben und bewertet sind, sollten Verantwortlichkeiten zugewiesen werden und die Risiken sollten in eine für die weitere Verwendung möglichst nützliche Form gebracht werden. Bewährt hat sich die Zusammenstellung in einem Risikoregister, dies kann in einfacher Form mit gängigen Tools wie Excel erfolgen oder es können eventuell bereits vorhandene Anwendungen benutzt werden. Es sollte darauf geachtet werden, die weiteren Prozesse und dabei insbesondere die Risikobehandlung möglichst gut zu unterstützen. Ein einfaches Beispiel ist nachfolgend abgebildet.

Der Umgang mit Risiken wird als Risikobehandlung (Risk Treatment) bezeichnet. Möglichkeiten dafür sind Reduktion durch Ergreifen von Massnahmen, Risikoakzeptanz (man lebt damit), Transfer (z.B. Abschluss einer Versicherung) oder Vermeidung, z.B. durch Aufgabe der riskanten Tätigkeit. Welches Vorgehen für die einzelnen Risiken am besten geeignet ist, lässt sich nur durch sorgfältige Betrachtung der jeweiligen Risiken sowie der organisatorischen, regulatorischen und gesetzlichen Gegebenheiten bestimmen. Ein paar Rahmenbedingungen dazu sollte jede Organisation definieren, dazu gehört vor auch die Quantifizierung des akzeptablen Restrisikos, also des Risikoappetits.

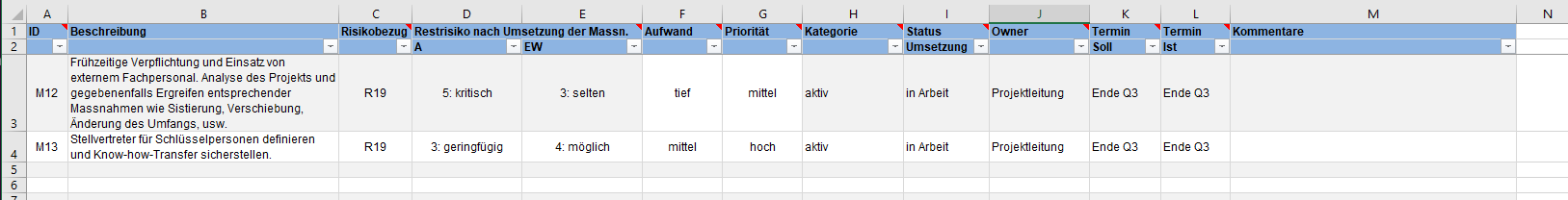

Die Reduktion bestehender Risiken auf ein akzeptables Restrisiko erfolgt durch Ergreifen von Massnahmen. Diese müssen einerseits wirksam sein und andererseits einen Bezug zum Risikoausmass haben: Das Ausmass des Risikos rechtfertigt den Aufwand und die Kosten der Massnahme zu seiner Bewältigung. Ein Risiko setzt ein Schutzobjekt mit einer Schwachstelle und einer Bedrohung in Bezug und quantifiziert die möglichen Auswirkungen. Diese Zusammenhänge sind für indirekt Beteiligte oft nicht leicht ersichtlich und es ist wichtig, die Überlegungen möglichst transparent, klar und nachvollziehbar darzustellen. Dies insbesondere im Hinblick darauf, dass die Aufwände zur Bewältigung von Risiken bzw. die Kosten von Massnahmen in den meisten Organisationen von Gremien bewilligt werden, die nicht inhaltlich tief in den Risikoüberlegungen involviert sind. Auch für die Massnahmen müssen Verantwortlichkeiten definiert werden und es muss ein Umsetzungsplan mit Terminen erstellt werden, das kann wie folgt aussehen.

An obigen Ausführungen zeigt sich, dass es beim Management von Risiken in der Informationssicherheit zu einem grossen Teil darum geht, praxisbezogen vorzugehen. Es lohnt sich, die Betrachtungen in Form von verständlichen Risikoszenarien durchzuführen. Man versetzt sich dabei gedanklich in eine möglichst konkrete Situation und betrachtet, was tatsächlich geschehen könnte und wie wahrscheinlich dies ist. Risikoszenarien sollten so beschrieben werden, dass sie auch für nicht direkt Beteiligte einfach verständlich und nachvollziehbar sind. Zusammengefasst sind die einzelnen Schritte folgende:

Vereinfacht gesagt könnte man Risikomanagement in einem Satz zusammenfassen: Risikomanagement ist das bewusste Treffen von Entscheidungen. Das erfordert, über die nötigen Informationen zu verfügen, die Sachzwänge und Rahmenbedingungen zu kennen, fehlende Informationen zu beschaffen und auf dieser Grundlage Vor- und Nachteile gegeneinander abzuwägen und konkrete Pläne zur Risikobewältigung zu definieren.

Zum Risikomanagement in der Informationssicherheit wurde viel publiziert und es ist eine grosse Menge an Informationen frei verfügbar. Ein paar nützliche Links dazu sind:

Unsere Spezialisten kontaktieren Sie gern!

Tomaso Vasella

Tomaso Vasella

Tomaso Vasella

Tomaso Vasella

Unsere Spezialisten kontaktieren Sie gern!