Specific Criticism of CVSS4

Marc Ruef

Sicherheitsüberprüfungen sind ein komplexes Thema, das neben technischen Aspekten ebenso in philosophischer Weise (konzeptionell und organisatorisch) für Gesprächsstoff sorgen kann. Ein Aspekt, der oft diskutiert wird, ist die Reduzierbarkeit von Tests. Darunter wird gemeinhin das Folgende verstanden:

Ein Test mit einem Gesamtumfang x soll in Bezug auf Teilprozesse und/oder Zeitumfang verringert werden.

Das eigentliche Ziel einer solchen Reduktion ist in den allermeisten Fällen wirtschaftlicher Natur. Und damit wird unverzüglich ein Interessenskonflikt etabliert, denn in einer direkten Gegenüberstellung widersprechen sich Wirtschaftlichkeit und Sicherheit (ganz im Gegensatz zu langfristigen Überlegungen).

Wohl kein Tester wird aus freien Stücken den Umfang seiner Analysen einschränken wollen, da damit stets die Qualität der Betrachtungen verloren geht. Und doch gibt es Situationen, in denen der Testumfang in gegenseitigem Einverständnis reduziert werden will. Die Frage ist jedoch stets:

Wann und wie viel Reduktion ist sinnvoll?

Als Grundsatz gilt es zu bedenken, dass eine Sicherheitsüberprüfung stets nur deterministische Aussagen zur effektiv getesteten Angreifbarkeit eines Objekts machen kann. Wenn eine Prüfung x Tage dauert, dann kann nicht exakt bestimmt werden, welche Effekte ein Angreifer erzielen kann, dem x+y Tage zur Verfügung stehen. Bevor der Rahmen einer Prüfung definiert wird, sollte also die zeitliche Wichtigkeit des Schutzbedarfs bestimmt werden. Und in gleicher Weise die Aufwände, die potentielle Angreifer zu betreiben gewillt sind (z.B. Zusammentragen von Knowhow, Investieren von Geld).

Das Problem beim Reduzieren von Testreihen ist, dass sich diese nicht beliebig skalieren lassen. Erfordert das Testing für ein Objekt x Tage, dann kann nicht per se x/2 oder x-10% Tage investiert werden. Hierfür gibt es drei Gründe:

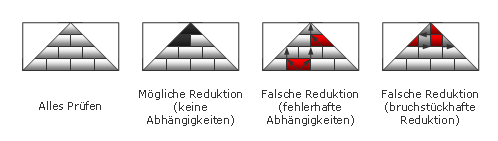

Die Folge davon ist, dass sich Sicherheitsüberprüfungen nur bruch- und damit stufenweise reduzieren lassen. Zum Beispiel können bei der Prüfung eines Internet-Perimeters sämtliche Webapplikationen ausgeschlossen und stattdessen nur ein Vulnerability Scan angesetzt werden. Halt mit dem Risiko, dass ein wichtiger Aspekt der Perimetersicherheit nicht geprüft wird. (Kein kluger Schachzug, da Applikationssicherheit immer mehr in den Fokus rückt.)

Es ist wichtig zu Beginn eines Projekts mit den Spezialisten zu diskutieren, welche Aspekte eines Tests besonders wichtig sind (z.B. hohe Exponierbarkeit) und auf welche aus wirtschaftlichen Gründen verzichtet werden kann bzw. erst in einer späteren Phase geprüft werden sollen (z.B. authentisierte Bereiche). Nur so kann gewährleistet werden, dass ein Prüfobjekt umfangreich und professionell untersucht werden kann.

Our experts will get in contact with you!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Our experts will get in contact with you!