Specific Criticism of CVSS4

Marc Ruef

Das Fernsteuern von kompromittierten Systemen ist ein wichtiger Aspekt bei der Durchführung von Penetration Tests. Denn nur so kann eine weitreichende Manipulation des Zielobjekts vorgenommen, Rechte erweitert und sensitive Daten exfiltriert werden.

Klassisches Remote-Controlling fusste auf Client-/Server-basierten Tools wie BackOrifice, Netbus und SubSeven. Diese müssen aber als ausführbare Komponenten auf dem Ziel abgelegt und gestartet werden. Das Einschleusen und Ausführen von vorkompilierter Malware gestaltet sich aber im Zeitalter von NAT, Proxies, Antivirus und IPS-Lösungen nicht mehr so einfach.

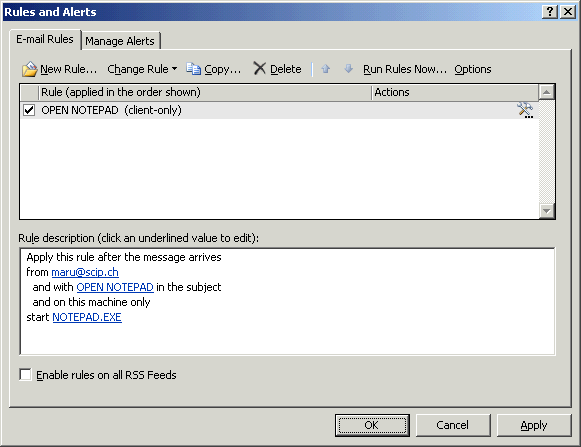

Im Rahmen eines kundenspezifischen Projekts waren wir darum bemüht, die Fernsteuerung eines Systems über Outlook vorzunehmen. Zu diesem Zweck wurden auf dem kompromittierten System verschiedene E-Mail Rules erstellt. Diese führen beim Eintreten eines bestimmten Ereignisses eine vordefinierte Aktion aus. Nachfolgende Abbildung illustriert eine der eingebrachten Rules.

Als externe Angreifer wurde es damit möglich, mit dem Versand eines Emails an die Zieladresse die gewünschte Aktion zu provozieren. Durch Ausführen von Applikationen liessen sich vorinstallierte Software, erweiterte Kommandos und eigene Skripte initiieren. Das Beispiel mit notepad.exe ist noch relativ harmlos. Stattdessen könnten auch neue Benutzer mittels net user sciphacker backdoor2012 /ADD angelegt werden.

Rules lassen sich exportieren und importieren, wodurch sie auch projektübergreifend genutzt werden können. Zur Absicherung eines kompromittierten Hosts – damit keine Fernsteuerung durch Dritte durchgesetzt werden kann -, kann ein an Portknocking angelehntes Verfahren eingebracht werden (z.B. bestimmte Struktur in der Betreff-Zeile).

Dieser Ansatz des Backdooring führt verschiedene Vorteile ein. Einerseits sind viele Sicherheitsmechanismen nicht in der Lage, eben diese manipulativen Zugriffe zu erkennen und abzuwenden. Ebenso gestaltet sich auch eine manuelle forensische Untersuchung als schwierig, da hier ein Bereich angegangen wird, der von Analysten gerne ausgelassen wird.

Our experts will get in contact with you!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Our experts will get in contact with you!