Specific Criticism of CVSS4

Marc Ruef

Die Konfigurationseinstellungen einer Komponente sind massgeblich für die Sicherheit eben dieser und der eingebetteten Umgebung verantwortlich. Aus diesem Grund sind sogenannte Configuration Reviews ein zentraler Bestandteil moderner Sicherheitsüberprüfungen geworden. Das grundlegende Konzept dieses Analysemoduls haben wir im Beitrag Modell zur Umsetzung von Config Reviews dokumentiert. Das Ziel ist, unsichere, fehlende und ineffiziente Einstellungen frühzeitig erkennen und korrigieren zu können.

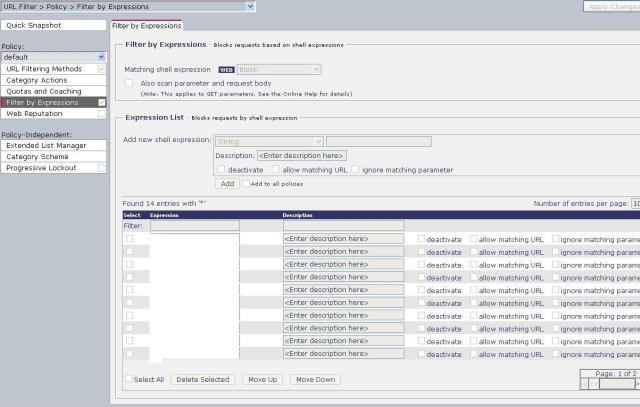

Traditionell wurden Config Reviews mit sogenannten Onsite Reviews durchgeführt. Dabei setzt sich der Analyst vor das zu prüfende System und geht die dargebotene Konfiguration durch. Dazu ist in der Regel Zugriff auf die Administrationsoberfläche des eingesetzten Produkts erforderlich. Entweder werden unliebsame Einstellungen manuell dokumentiert oder mittels Screenshot festgehalten.

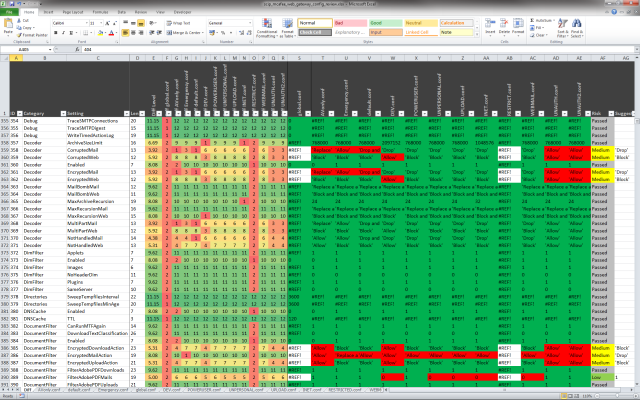

Eine solche Onsite Review fällt besonders dann langwierig aus, wenn umfangreiche und komplexe Konfigurationen überprüft werden sollen. Bei solchen bieten sich computergestützte Analysen an. In der Regel können die Konfigurationseinstellungen exportiert werden (z.B. Backup-Funktion), wobei sich dann auf diese Datenstrukturen die entsprechenden Analysen anwenden lassen.

Bei computergestützten Analysen muss mit verschiedenen Formaten von Konfigurationsdateien umgegangen werden können. Diese unterscheiden sich je nach Produkt oder eingesetzter Version. Aus Sicht eines Analysten sind auf Direktiven basierende Konfigurationen (z.B. Apache), kommandozeilenbasierte Formate (z.B. Cisco IOS), INI-Dateien (z.B. McAfee Webwasher) und XML-/JSON-Konstrukte (z.B. Astaro) besonders beliebt.

Diese lassen sich in der Regel direkt ansteuern und umformatieren (z.B. in eine relationale Datenbank ablegen). Dadurch kann besonders effizient und zuverlässig die entsprechende Untersuchung vorangetrieben werden.

Computergestützte Config Reviews stellen statische Tests dar, bei denen die Konfiguration für sich alleine betrachtet wird. Umliegende Einflüsse, wie zum Beispiel das einem Netzwerk zugrundeliegende Zonenkonzept, werden ausser Acht gelassen. Aus diesem Grund können solche Betrachtungen bisweilen zu theoretisch ausfallen – Die Resultate lassen sich dann manchmal nur mit zusätzlichem Aufwand mit den echten Gegebenheiten des Betriebs in Einklang bringen.

Um diese Diskrepanz verhindern oder wenigstens verringern zu können, sollte nach der computergestützten Analyse dennoch ein punktueller Onsite Review oder andere Analysetechniken (z.B. Netzwerkscan) stattfinden. Durch diesen Quercheck können Abweichungen und Missverständnisse frühzeitig identifiziert werden, wodurch die Qualität der schlussendlich abgelieferten Arbeit und des Reports hoch gehalten werden kann.

Das Analysieren von Konfigurationseinstellungen ist wichtig für die sicherheitstechnische und betriebliche Vitalität einer Umgebung. Durch die Kombination verschiedener Betrachtungswinkel – dazu zählt die klassische Onsite Review und die computergestützte Analyse – können möglichst viele Vorteile erarbeitet werden. Dadurch lässt sich schlussendlich in effizienter Weise ein hochgradig akkurates Bild der gegebenen Situation zeichnen. Unsichere, fehlende und ineffiziente Einstellungen können damit frühzeitig erkannt und eliminiert werden.

Our experts will get in contact with you!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Our experts will get in contact with you!