Interview zu Patya Ransomware

Thursday, June 29, 2017

Im Rahmen der globalen Ausbreitung der Ransomware Petya hat der Journalist Tobias Bolzern ein Interview mit Marc Ruef geführt. Dieses ist in der Tageszeitung 20 Minuten erschienen und bespricht sowohl die konzeptionellen als auch die technischen Hintergründe. Die wichtigsten Punkte hierzu werden hier ungekürzt festgehalten.

Name der Ransomware

Die aktuelle Ransomware wird Petya, NotPetya oder Pnyetya genannt.

Die Namen von Malware sind leider nicht eindeutig. Jeder Antiviren-Hersteller pflegt eine Malware anders zu benennen. Deshalb kann es zu Verwirrungen kommen. Seit Jahrzehnten wird eine einheitliche Nomenklatur vorgeschlagen, um Widersprüche und Duplikate zu verhindern. Im Bereich von Sicherheitslücken hat man das mit CVE längst umsetzen können. Im Antiviren-Bereich wartet man noch immer darauf.

Laufende Verschlüsselung verhindern

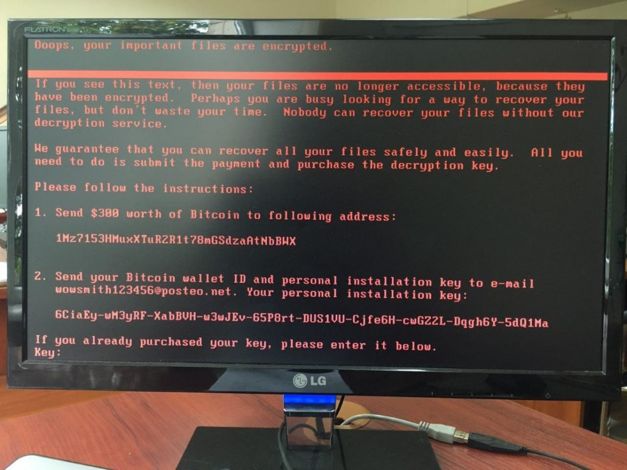

Die Daten werden beim Neustart des Systems verschlüsselt. Dabei wird eine Ausgabe des Windows-Tools chkdsk angezeigt. Wenn man das System zu diesem Zeitpunkt abstellt, kann man eine Verschlüsselung verhindern.

Auf Daten wieder zugreifen

Ransomware verschlüsselt typischerweise einzelne Dateien auf einem Datenträger. Petya geht da einen anderen Weg: Es wird die Master-File-Table (MFT) verschlüsselt. Dies ist quasi das Inhaltsverzeichnis sämtlicher Dateien. Hierzu wird ein eigener Bootloader sowie ein eigener Kernel etabliert. Das waren definitiv keine Amateure.

In der Tat kann es möglich sein, dass man mittels Carving gewisse Dateien wieder herstellen kann. Hierzu muss man ein eigenes System, zum Beispiel ab USB-Stick, booten. Mit diesem wird dann der betroffene Datenträger durchsucht. Hierbei wird nach einem typischen Anfang und Ende für bekannte Dateitypen gesucht. Populäre Dateiformate wie Bilder und Office-Dokumente liessen sich so unbeschadet extrahieren. Ob dies auch bei der aktuellen Malware-Variante möglich ist, ist bisher noch nicht bestätigt.

Bei vielen Ransomware fertigt irgendjemand früher oder später ein Tool an, um auch ohne Bezahlung wieder an die Daten zu kommen. Dies dürfte hier auch der Fall sein. Wer natürlich kurzfristig auf die Daten angewiesen ist, hat das Nachsehen. Mittlerweile wurden knapp über USD 9’000 gezahlt.

Schutz vor dem Angriff

WannaCry und Petya stützen sich bei ihrer Verbreitung auf Schwachstellen in Windows ab. Microsoft hat für diese seit mehreren Wochen Patches herausgegeben. Durch die Installation dieser kann das Risiko einer Infektion vermindert werden.

Die einzelnen Antiviren-Hersteller bieten mittlerweile Signaturen zur Erkennung an. Eine aktualisierte Antiviren-Lösung kann also ebenso dabei helfen, eine Infektion zu verhindern.

Infektion über Exploits

Ersten Berichten zur Folge wird die schon durch WannaCry genutzte Schwachstelle namens EternalBlue ausgenutzt. Zudem wird berichtet, dass auch eine Schwachstelle in Microsoft Office ausgenutzt wird.

Microsoft stellt die Patches als MS17-010 und CVE-2017-0199 zur Verfügung.

Nicht nur im lokalen Netz

Für eine Malware spielt es keine Rolle, ob ein Netzwerkanschluss nur im lokalen Netz oder am Internet ist. Naturbedingt ist es so, dass SMB (Angriffsvektor für EternalBlue) tendenziell seltener über das Internet erreichbar ist. Schaut man sich aber die entsprechende Suche auf Shodan an, dann gibt es da momentan noch ein paar mögliche Ziele.

Warum noch nicht gepatcht

Hierfür gibt es verschiedene Gründe. Manche Systeme lassen sich zum Beispiel nicht ohne weiteres patchen. Zum Beispiel Medizinalgeräte, die ihre Marktzulassung verlieren würden. Oder alte Industriesysteme, die schlichtweg nicht mit neuen Software-Versionen umgehen können. Unabhängig davon unterschätzen viele Unternehmen noch immer das Risiko. Cybersecurity ist die brutale Wahrheit einer digitalisierten Gesellschaft. Das Problem wegzuignorieren funktioniert definitiv nicht.

Links

- http://www.20min.ch/digital/news/story/25997838

- https://bitinfocharts.com/bitcoin/wallet/Petya.A-wallet

- https://cve.mitre.org/

- https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0199

- https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

- https://vuldb.com/de/?id.98019

- https://vuldb.com/de/?id.99533

- https://www.shodan.io/search?query=port%3A445+%22SMB+Version%3A+1%22+os%3AWindows+%21product%3ASamba

Tags

You are looking for an interview partner?

Our experts will get in contact with you!