Konkrete Kritik an CVSS4

Marc Ruef

Dies ist eine Zusammenfassung zum Workshop Internet-Recherche 2010. Es handelt sich dabei um die Nachfolge zum Vortrag mit dem Titel Workshop Footprinting – Vertiefte Möglichkeiten der Internet Recherche.

Ein zentraler Aspekt bei der Informationsbeschaffung ist die Spurensicherung. Bei dieser ist man darum bemüht, die zusammengetragenen Informationen, Hinweise und Spuren für eine weiterführende Verarbeitung abzulegen, aufzubereiten und dokumentieren.

Die einfachste und effizienteste Methode, um eien Spurensicherung bei einer Datensammlung im Internet vorzunehmen, ist durch Screenshots gegeben. Durch das Drücken der Taste Print Screen auf der Tastatur (oft durch PrtScr abgekürzt) kann eine Kopie des gegenwärtig dargestellten Bildschirms in die Zwischenablage kopiert werden.

Ein in der Zwischenablage vorhandener Printscreen kann in ein beliebiges Programm wieder eingefügt werden. Vorzugsweise werden hierzu genutzt:

Hierzu wird die Zielanwendung wie üblich geöffnet. Durch das Auswählen von Bearbeiten/Einfügen oder das Drücken der Tastenkombination [Ctrl]+[V] kann der Inhalt der Zwischenablage – in diesem Fall also der Screenshot – eingefügt werden.

Obschon das Anlegen von Bildern der Screenshot die offensichtliche Methode darstellt, ist das Einfügen in ein Textdokument empfohlen. Hierzu kann beispielsweise Word oder Wordpad verwendet werden. Durch die multimediafähigkeit von Textverarbeitungsprogrammen kann direkt beim Screenshots zusätzliche Informationen zu eben diesem dokumentiert werden. Empfohlene Daten sind:

Viele Anwendungen – so zum Beispiel Soziale Netzwerke – setzen eine Anmeldung voraus. Diese findet in der Regel durch einen Benutzernamen und ein Passwort statt. Das Wissen um Benutzernamen ist von zentraler Wichtigkeit, um Konten eindeutig identifizieren und miteinander verlinken zu können.

Anwender pflegen nach Möglichkeiten stetig die gleichen Benutzernamen einzusetzen. Gerade durch Benutzer, die ihre Konten auch im geschäftlichen Umfeld gebrauchen, werden gerne Abkürzungen von Vor- und Nachnamen verwendet. Typische Beispiele sind:

Hans MusterHans_Musterhans.musterhansmusterh.musterhmusterhamuhmuManche Dienste stellen Voraussetzungen, welche Form die Benutzernamen haben dürfen. So kommt es nicht selten vor, dass sowohl Gross-/Kleinschreibung als auch Sonderzeichen nicht erlaubt sind – Gerade dann, wenn Benutzernamen später in URLs verwendet werden sollen.

Alternativ zum Realnamen verwendet viele Benutzer, gerade solche in jugendlichem Alter, ein Pseudonym. Dieses kann beispielsweise superhans, ferrarilover oder pikacu lauten. Das Wissen um die Vorlieben einer Person können also dabei helfen herauszufinden, welche Pseudonyme für sie in Frage kämen.

Mit dem Durchforsten von Profilen, Webseiten und Foren-Einträgen können Hinweise auf effektiv genutzte Pseudonyme gefunden werden. Durch das Verlinken von Benutzerkonten wird es möglich, unterschiedliche Benutzernamen zu identifizieren.

Im Rahmen eines Dataminings wurden auf Facebook die populärsten Benutzernamen identifiziert. Eine Auswertung dieser Resultate zeigt, dass die meisten Benutzer ihren Realnamen als Benutzernamen bevorzugen.

Die Anzahl der verfügbaren Benutzernamen ist begrenzt. Vor allem verbreitete Namen und populäre Pseudonyme sind schnell besetzt. Benutzer pflegen sodann Zahlen- und Buchstabenkombinationen an ihrem beliebten Namen anzuhängen. Dazu gehören beispielsweise:

Unterschiedliche Seiten und Dienste verwenden eine eigene Identifikation ihrer Benutzer. In der Regel weisen moderne Dienste eine Profilseite auf, die direkt aufgerufen werden kann, um die Daten des Benutzers anzeigen zu lassen. Der Benutzername ist damit Teil der URL. Folgende Tabelle listet die Identifikation der populärsten Mechanismen auf.

| Seite | Lokation | Beispiel |

|---|---|---|

| Adresse | hans.muster@hotmail.com | |

| URL | http://www.facebook.com/hans.muster | |

| LinkedId | URL | http://www.linkedin.com/in/muster |

| MySpace | URL | http://www.myspace.com/hans.muster |

| Skype | USER | hans.muster |

| URL | http://www.twitter.com/hans.muster | |

| Vimeo | URL | http://vimeo.com/hans.muster |

| URL | https://www.xing.com/profile/Hans_Muster | |

| YouTube | URL | https://www.youtube.com/user/hans.muster |

Wer sich im Internet bewegt, greift in der Regel auf unterschiedliche Dienste zu. Diese erfordern ihrerseits eigene Benutzerkonten. Durch das Wissen um ein Benutzerkonto kann versucht werden die Existenz eines anderen Benutzerkontos zu verifizieren.

Wird also die Mailadresse hans.muster@hotmail.com identifiziert, kann versucht werden durch den Aufruf http://www.facebook.com/hans.muster das gleichwertige Facebook-Profil zu finden. In gleicher Weise kann mit den anderen Diensten (Twitter, Xing, YouTube, …) verfahren werden. Umso eindeutiger ein Benutzername ist, desto grösser ist die Chance, dass sich damit der gleiche Benutzer eindeutig identifizieren lässt.

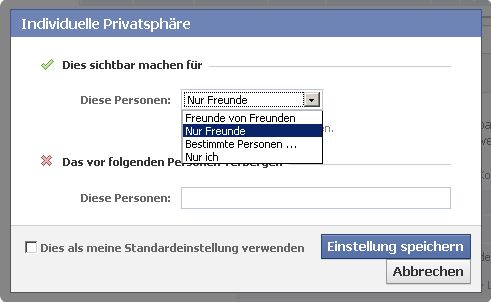

In Sozialen Netzen wird das Prinzip der Vertrauensbeziehungen verwendet. Eine Person A will eine andere Person B in einen engeren Benutzerkreis hinzufügen (engl. adden). Person B muss diese Freundschaftsanfrage akzeptieren, um die Vertrauensbeziehung zu etablieren. Von nun an sind A und B miteinander befreundet. In der Regel geht mit dieser Beziehung ein Mehr an Zugriffsrechten auf die Daten der anderen Person einher (z.B. Einsicht privater Urlaubsfotos). Moderne Soziale Netze erlauben eine granulare Vergabe von Zugriffsrechten auf der Basis einzelner Benutzer (Person X und Y dürfen zugreifen, Person Z hingegen nicht) oder Benutzergruppen (alle Mitglieder meiner Familie dürfen zugreifen, alle anderen Nutzer nicht). Beispiel auf Facebook, um einen freigegebenen Datensatz an eine Benutzergruppe zu binden:

In manchen Fällen ist es nicht oder nur begrenzt möglich, eine direkte Vertrauensbeziehung zu einer Zielperson aufzubauen. Zum Beispiel dann, wenn diese das Akzeptieren der Freundschaftsanfrage verweigert oder ignoriert. In diesen Fällen kann versucht werden sich dem Kreis vertrauenswürdiger Personen zu nähern, indem Beziehungen zu Personen aus dem Umfeld der Zielperson aufgebaut werden. Hierzu bieten sich an:

Das Herausfinden von Personen im peripheren Umfeld kann durch eine klassische Informationsbeschaffung (Telefonbuch, Internet-Recherche) geschehen. Viele Soziale Netze bieten jedoch auch die Möglichkeit an, die schon bestätigten Kontakte einer Person einzusehen. Anhand derer kann versucht werden Rückschlüsse auf lohnenswerte Personen zu ziehen. Umso näher eine Person der Zielperson steht, umso grösser sind die Chancen, dass diese persönliche Daten mitbereitstellen wird (z.B. Fotos eines gemeinsam besuchten Anlass).

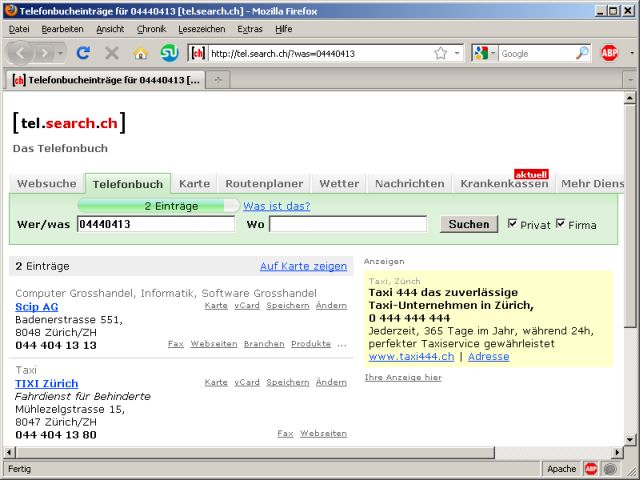

Die Identifikation von Benutzern kann mitunter ebenfalls über die Telefonnummern erfolgen. Bei einer solchen Suche kann sich traditionell auf ein Telefonbuch verlassen werden. Es gibt sowohl Software-Lösungen (z.B. Twixtel:http://www.twixtel.ch) als auch Angebote im Internet, mit denen in elektronischer Form nach Telefonnummern gesucht werden kann.

| Telefonverzeichnis |

|---|

| search.ch |

| tel.local.ch |

| directories.ch |

Üblicherweise wird anhand eines Namens bzw. einer Adresse die Telefonnummer einer Person identifiziert. In manchen Fällen wird es jedoch erforderlich, anhand einer Telefonnummer auf den Inhaber zu schliessen. In der Schweiz ist – im Gegensatz zu Deutschland – eine solche Analyse juristisch erlaubt und möglich.

Auf http://tel.search.ch kann beispielsweise im Feld Wer/was eine Telefonnummer eingegeben und damit die registrierte Person identifiziert werden. Die Eingabe kann dabei in üblich statischer Weise erfolgen, indem die komplette Telefonnummer in der folgenden Form eingegeben wird:

| Eingabe | Beschreibung |

|---|---|

0444041313 | Ganze eingabe der kompletten Telefonnummer. |

Viele Anschlussinhaber sind jedoch nicht gewillt, ihre Telefonnummer anzugeben. Und gerade Unternehmen sehen sich nicht in der Lage, für sämtliche ihrer Anschlüsse einen aktuellen Eintrag vornehmen zu lassen. Durch das Analysieren von Nummernblöcken kann dennoch versucht werden Rückschlüsse auf den Inhaber vorzunehmen. Dies kann auf zwei Arten erfolgen. Entweder wird einfach der letzte Teil einer Telefonnummer weggelassen oder der Stern als Wildcard verwendet:

| Eingabe | Beschreibung |

|---|---|

04440413 | Partielle Eingabe der Telefonnummer ohne Suffix. |

04440413* | Partielle Eingabe der Telefonnummer mit Wildcard * |

Bisher sind keine öffentlichen Dienste bekannt, bei denen mit eingeschobenen Wildcards der Form 044404*13 oder 044404??13 gearbeitet werden können. Ein solcher Dienst liesse sich aber theoretisch mit vorhersehbarem Aufwand anfertigen.

Bildmaterial ist ein zentraler Aspekt bei Recherchen und Beweisaufnahmen. Im Internet werden gerade auf privaten Webseiten, in Foren und Sozialen Netzen gerne Fotos bereitgestellt. Diese können indirekt oder direkt zur Kompromittierung einer Zielperson führen.

Nachfolgend werden verschiedene Strategien vorgetragen, um Bildmaterial zu finden. Dabei werden sowohl direkte als auch indirekte Suchen angewendet, um Originalbilder aufzuspüren. Zusätzlich werden auch noch Mechanismen gezeigt, um Bildstrukturen und gleiche Bilder zu identifizieren.

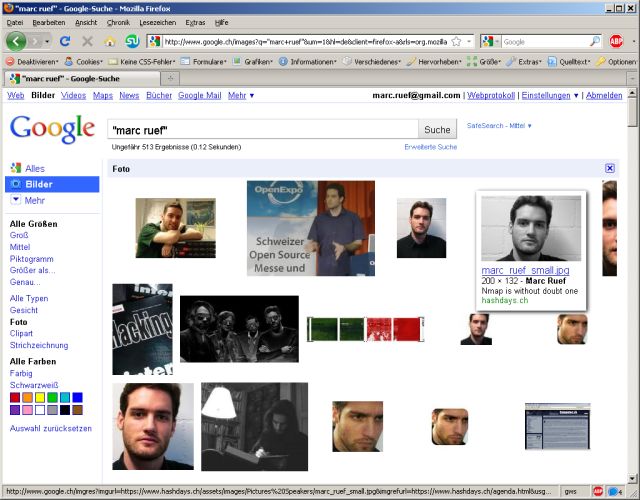

Viele Suchmaschinen bieten die Möglichkeit, eine Bildsuche umzusetzen. Allen voran Google, die in den Suchoptionen die explizite Darstellung von Bildern unterstützt. Wird ein Suchbegriff eingegeben und in der Menüleiste oben Bilder ausgewählt, werden sämtliche im Zusammenhang mit dem Suchbegriff bekannten Bilder dargestellt:

In der linken Menüleiste besteht die Möglichkeit, die grundlegende Charakteristika für die zu findenden Bilder darzustellen:

Durch das geschickte Nutzen dieser Filter können spezifische Bildkompositionen gesucht werden. Ist zum Beispiel bekannt, dass eine Portraitaufnahme einer Person existiert, in der sie einen roten Pullover anhant, kann der Typ Gesicht und die Farbe Rot ausgewählt werden. Oder wenn eine Aussenaufnahme bei Nacht gesucht wird, kann der Typ Fotos und die Farbe Blau ausgewählt werden.

Grundsätzlich kann eine Bildsuche auf möglichst personalisierte Informationen – wie zum Beispiel Name oder Mailadresse – angesetzt werden. Ebenso kann aber auch eine indirekte Peripheriesuche angestrebt werden, indem nach Merkmalen gesucht werden, die indirekt mit dem Zielobjekt in Verbindung stehen. Dabei werden Eigenschaften als Suchwörter eingegeben, die in ihrer Kombination zum Resultat führen sollen. Beispiele sind:

Zürich "scip AG" Computersicherheit

Wettingen Tennis Wilson R5 Lizenz

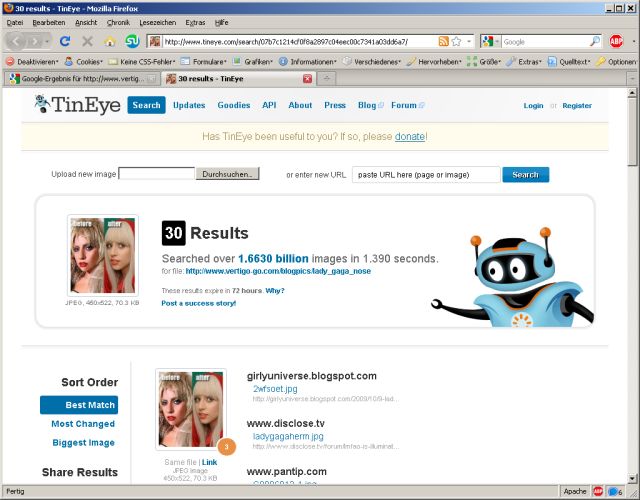

Ist mit einem Zielobjekt in Verbindung stehendes Bildmaterial gefunden worden, kann versucht werden weitere Aufnahmen in diesem Zusammenhang ausfindig zu machen. Hierzu bieten sich spezielle Bildsuchmaschinen an, die ähnliche Bilder erkennen können.

| Suchmaschine | Bemerkungen |

|---|---|

| TinEye | Findet gleiche Bilder |

| Google Similar Images | Findet vorwiegend ähnliche Bilder |

| GazoPa | Findet ähnliche Bilder |

Eine sehr populäre Lösung dieser Art ist TinEye, welche eine Online-Suche bereitstellt. Auf der Webseite kann entweder ein Bild hochgeladen oder die URL eines Bilds angegeben werden. Danach wird die Bidldatenbank nach sämtlichen Bildern untersucht, die die gleichen Bildanteile aufweisen. Dazu gehören:

Das technische Auswerten dieses Bildmaterials kann von zentraler Wichtigkeit sein, um weiterführende Recherchen anzugehen oder einen Beweis als solchen zu erkennen. Nachfolgend werden drei Vorgehensweisen vorgestellt, wie ein elektronisches Bild mit technischen Mitteln ausgewertet wird.

Das Exchangeable Image File Format ist ein Standard der Japan Electronic and Information Technology Industries Association (JEITA) für das Dateiformat, in dem moderne Digitalkameras Informationen über die aufgenommenen Bilder speichern.

Diese Metadaten enthalten grundlegende Details, die für eine Analyse von Interesse sein kann. Bei Windows werden die allgemeinen Exif-Informationen in der Statuszeile unten im Explorer dargestellt. Alternativ bieten viele umfassende Bildbetrachter die Möglichkeit, diese Daten darzustellen. Bei IrfanView kann dies über Image/Information/EXIF info geschehen.

Nachfolgend werden die vom Original-Bild extrahierten Exif-Daten dargestellt. Zu einem jeden Tag wird ein entsprechender Value bereitgestellt. Es werden nur die im Rahmen einer forensischen Untersuchung besonders interessanten Werte dargelegt.

| Exif-Tag | Information |

|---|---|

| DateTimeOriginal | 2006:07:08 12:49:17 |

| DateTimeDigitized | 2006:07:08 12:49:17 |

So werden in den Tags DateTimeOriginal (Zeitpunkt der Aufnahme) und DateTimeDigitized (Zeitpunkt der digitalen Speicherung) entsprechende Zeitstempel bereitgestellt. Diese können herangezogen werden, um den Zeitpunkt einer Aufnahme zu bestimmen. Gerade wenn ein kompromittierendes Bild gefunden wurde kann es erforderlich sein, dieses im richtigen Verhältnis zur Zeitachse wahrnehmen zu können (z.B. Ist es vor oder nach dem vermeintlichen Unfall gemacht worden?).

Desweiteren wird im Tag Make der Name des Herstellers der Kamera, die für die Aufnahme herangezogen wurde, ausgewiesen. Zusätzlich findet sich in Model die Modellbezeichnung des Geräts. So wurde für die besagte Aufnahme eine Konica Minolta DiMAGE G400 verwendet. Der Zeitpunkt der Aufnahme als solche wird im Tag DateTimeOriginal abgelegt. Sie erfolgte damit am 2006/07/08 um 12:49 Uhr.

| Exif-Tag | Information |

|---|---|

| Make | KONICA MINOLTA CAMERA, Inc. |

| Model | DiMAGE G400 |

| Flash | Flash not fired, auto mode |

| DigitalZoomRatio | 0.00 x |

| SceneCaptureType | Standard |

| SubjectDistanceRange | Unknown |

Ebenso finden sich einige grundlegenden technischen Informationen zur Konfiguration der Kamera. Zum Beispiel in Flash, ob ein Blitz verwendet, in Contrast, ob Anpassungen am Kontrast vorgenommen und in DigitalZoomRatio, welche Ratio des digitalen Zooms verwendet wurden.

Dieses Wissen um technische Hintergründe einer Aufnahme können dabei helfen, Bildmaterial dem gleichen Gerät, der gleichen Person oder des gleichen Ereignisses zuzuordnen. Zum Beispiel dann, wenn Daten aus unterschiedlichen Quellen gefunden und miteinander abgeglichen werden sollen.

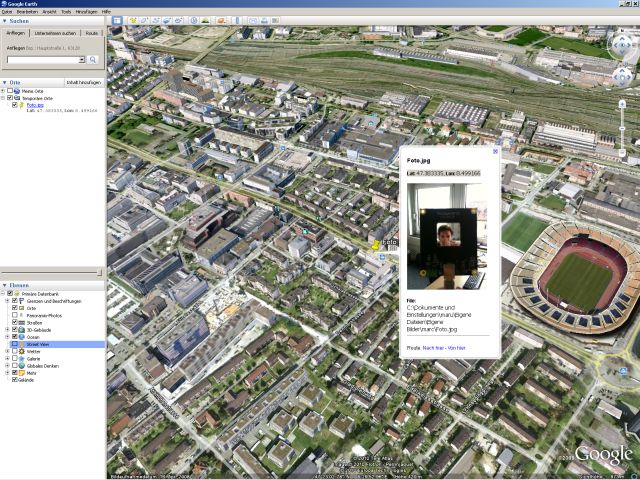

Längerfristig werden vor allem GPS-Informationen, wie sie in den Tags GPSLatitude und GPSLongitude abgelegt werden, von Interesse sein. Gerade weil immer mehr Kameras einen entsprechenden GPS-Chip mitbringen und die Daten auch entsprechend taggen – So zum Beispiel das iPhone 3GS. Gerade anonyme Bilder, wie sie zum Beispiel in Erotik-Inseraten verbreitet werden, können so unter Umständen Rückschluss auf die Personendaten zulassen. Eine erste statistische Analyse in dieser Richtung im Zusammenhang mit Twitpic wurde von Johannes Ullrich publiziert.

| Exif-Tag | Information |

|---|---|

| GPSLatitudeRef | N |

| GPSLatitude | 47 23.00 0 |

| GPSLongitudeRef | E |

| GPSLongitude | 8 29.95 0 |

| GPSTimeStamp | 9 40 18.25 |

Die extrahierten GPS-Daten können sodann in einem Kartenprogramm verwendet werden, um eine geografische Lokalisierung durchzuführen. Hierzu wird vorzugsweise Google Maps verwendet.

Innerhalb von IrfanView wird bei der Anzeige der Exif-Informationen, sofern denn GPS-Daten vorhanden sind, ein Button zur Anzeige in Google Earth verwendet. Dies setzt eine entsprechende Installation der Software auf dem System voraus.

Das World Wide Web besteht aus vielen verschiedenen Webseiten, die vorzugsweise als Informationsquellen herhalten können. Entsprechend ist das Auffinden und Auswerten entsprechender Seiten von grosser Wichtigkeit. Neben einer kurzen Zusammenfassung der effizienten Suche in modernen Suchmaschinen soll ebenso die technische Auswertung einer Seite zur Identifikation der letzten Aktualisierung aufgezeigt werden.

Typischerweise werden Index-Suchmaschinen bereigestellt, um Webseiten im World Wide Web zu finden. Die Betreiber dieser Dienste indizieren sämtliche Webseiten mit der Hilfe von sogenannten Robots oder Crawlern. Dabei handelt es sich um kleine Anwendungen, die die jeweiligen Webseiten ansteuern und abspeichern. Dieser Prozess stetig weitergeführt, um einen Grossteil des Netzes abzubilden. Die in der Datenbank gespeicherten Webseiten können sodann mit der Hilfe von Schlüsselwörtern durchsucht werden.

Suchmaschinen bieten in der Regel eine Textbox an, in der die jeweiligen Suchbegriffe eingegeben werden können. Wird zum Beispiel der Begriff Computer eingegeben, wird jedes indizierte Webdokument aufgelistet, welches eben diesen enthält. Moderne Suchmaschinen bieten eine Vielzahl an Funktionen, mit denen die Suche optimiert werden kann. Zu den wichtigsten Suchoperanden gehören:

| Funktion | Beispiel | Beschreibung |

|---|---|---|

| Einer oder beide Begriffe in beliebiger Reihenfolge | Hans Muster | Werden mehr als ein Begriff eingegeben, wobei diese durch ein Leerzeichen voneinander getrennt werden, werden sie als optional verstanden. Als Resultat werden sämtliche Seiten ausgegeben, die entweder den Begriff Hans oder den Begriff Muster oder beide enthalten. Die Reihenfolge der Wörter ist dabei irrelevant. |

| Beide Begriffe in beliebiger Reihenfolge | +Hans +Muster | Sollen mehrere Wörtern, jedoch weiterhin unabhängig von ihrer Reihenfolge in einem Suchresultat vorkommen, können den einzelnen Begriffen ein Pluszeichen vorangestellt werden. In diesem Fall können also Hans Muster oder Muster Hans in den Suchresultaten vorhanden sein. Ausschliesslich Hans oder Muster werden jedoch nicht gefunden. |

| Beide Begriffe in exakter Schreibweise | "Hans Muster" | Das Leerzeichen wird normalerweise als Auflistung einzelner Begriffe verstanden. Werden jedoch mehrere Begriffe in doppelten Anführungszeichen geschrieben, werden sie als eigenständige Zeichenkette, die eben in dieser Form vorkommen muss, verstanden. In diesem Beispiel werden also nur Dokumente ausgegeben, die Hans Muster in eben dieser Schreibweise beinhalten. |

| Erster Begriff ohne zweiten Begriff | Hans -Muster | Soll ein Begriff in einem Suchresultat nicht vorkommen, muss ein Minuszeichen vor eben diesen gestellt werden. In diesem Beispiel werden also sämtliche Seiten, die den Begriff Hans enthalten, jedoch nicht noch zusätzlich das Wort Muster auflisten, ausgegeben. |

Die Funktionalität einer Suchmaschine ist in erster Linie von der technischen Umsetzung des Angebots abhängig. Viele Suchmaschinen-Betreiber erweitern ihre Suchfunktionen, um zusätzliche Abfragemöglichkeiten gewährleisten zu können. Auch hier hat Google in den letzten 10 Jahren eine wichtige Position erarbeitet. Die folgenden Funktionen für eine sogenannte erweiterten Suche werden unter anderem bereitgestellt:

| Funktion | Beispiel | Beschreibung |

|---|---|---|

| Dateitypen | filetype:pdf | Mit dem Heranziehen von filetype: kann die Suche auf einzelne Dateitypen (Dateierweiterungen) beschränkt werden. Sollen zum Beispiel lediglich PDF-Dokumente ausgewiesen werden, lässt sich filetype:pdf verwenden. Oftmals werden auch nach doc (Word), xls (Excel) und ppt (Powerpoint) gesucht. |

| Titel-Suche | intitle:scip | Mit der Definition von intitle: werden lediglich die Titel-Definitionen der gespeicherten Webdokumente durchsucht. Dadurch lassen sich also Seitennamen und –beschriftungen ausmachen. |

| URL-Suche | inurl:www.scip.ch | Ähnlich wie intitle: beschränkt sich inurl: auf Begriffe der jeweiligen URLs der Ressourcen. In diesem Fall werden also also alle Webdokumente ausgegeben, die den Begriff www.scip.ch in der URL enthalten haben. Gegenwärtig können damit lediglich Domains gesucht werden. Eine Eingrenzung auf Unterverzeichnisse www.scip.ch/geheim/ ist damit nicht möglich. |

| Link-Suche | link:www.scip.ch | Bei der Nutzung von link: werden lediglich jene Seiten ausgewiesen, die einen Link auf die definierte Ressource aufweisen. In diesem Beispiel muss also ein Linking auf die Webseite www.scip.ch erfolgen. Hierbei lassen sich jedoch auch konkrete Unterverzeichnisse oder Dateien wie www.scip.ch/geheim/passwort.zip definieren. |

In manchen Fällen kann es erforderlich sein, dass eine Webseite auf ihre Aktualität hin geprüft wird. Hierzu können verschiedene Indizien auf einer Webseite berücksichtigt werden. Zu diesen gehören:

Wir führen gerne für Sie ein Monitoring des Digitalen Untergrunds durch!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Unsere Spezialisten kontaktieren Sie gern!