Dynamische Analyse von Android Apps

Ralph Meier

Während meiner Arbeit als Security Consultant bin ich in verschiedenen Security Architecture Reviews und Assessments involviert. In manchen Fällen sind sie auf eine einzelne Applikation fokussiert – In anderen werden ganze DMZ-Implementationen oder breitflächige Frameworks untersucht. Das Ziel ist jeweils, die Risiken zu erkennen und eine Strategie zur Adressierung dieser zusammenzutragen. Die einzelnen Ziele werden dabei vom Umfeld losgelöst untersucht. Aus diesem Grund benötigen wir Scope-Definitionen, um den Aufwand und die Kosten einzuschränken. Doch das führt oftmals dazu, dass sich ein Projekt nicht richtig anfühlt. Stellen Sie sich ein Security Review/Assessment der Applikationen/Dienste an, die über Active Directory Services (ADS) angebunden sind: Wie können da konklusive Resultate hervorgebracht werden, ohne die Architektur und das Konzept des ADS zu berücksichtigen?

Nur falls es sich wirklich um eine reine Nicht-Windows-Umgebung handelt, kann man auf eine Interaktivität mit ADS verzichten – In meiner mehr als zwanzig jährigen Tätigkeit im Bereich Cybersecurity habe ich nur sehr selten eine solche Ausnahme angetroffen. ADS ist allgegenwärtig und spielt eine zentrale Rolle, nicht nur wenn es um Authentisierung geht. Meine erste Frage ist sodann: “Was passiert, wenn das ADS nicht verfügbar ist?” Die meisten Kunden antworten, dass das ADS redundant ausgelegt und damit hochverfügbar ist. Im Gegenzug frage ich weiter: “Klar, aber was ich meinte ist, dass das AD nicht richtig funktioniert, die Daten korrupt oder nicht vorhanden sind – Welchen Einfluss hat dies auf die Geschäftsprozesse?” Spätestens hier realisieren meine Gesprächspartner die Tragweite eines solchen Szenarios. Das Netzwerk mag zwar verfügbar sein, die Speicherdienste ebenfalls und die virtuelle oder physische Infrastruktur (VDI, Server, Workstations) ebenso. Und trotzdem könnte es sein, dass kein Zugriff auf die Arbeitsplatzrechner möglich ist, um Emails zu bearbeiten.

Das ADS ist ein kritisches Ziel, denn Sie werden mir beipflichten, dass eine Einwirkung darauf direkten Einfluss auf andere Applikationen und Lösungen haben kann. Aus diesem Grund empfehlen wir immer, das ADS im Rahmen einer Sicherheitsüberprüfung mit zu berücksichtigen. Dies führt aber ein neues Problem ein: Normalerweise benötigt ein ADS Assessment mindestens 5 Tage Aufwand. Die Auswirkungen auf das Budget sind nicht unbedingt wünschenswert.

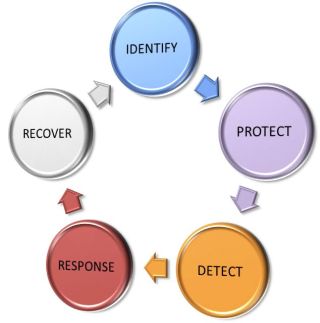

Aus diesem Grund verfolgen wir einen etwas anderen Ansatz: Wir adaptieren das NIST Cybersecurity Framework für unsere Zwecke. Die Herangehensweise sieht wie folgt aus:

Sicherheit ist ein Prozess. Zu Beginn geht es darum, die kritischen Assets und die zugewiesenen Anforderungen zu identifizieren (Identification). Es werden Controls implementiert, um diese zu schützen (Protect) und Cybersecurity-Ereignisse zu erkennen (Detect). Und um den Kreis wieder zu schliessen, muss auf diese reagiert (Respond) und die Sicherheit wiederhergestellt (Recover) werden. Unser Rapid Risk Assessment folgt diesem Ansatz, indem es die für die Sicherheit zuständigen Controls auf ihre Maturität hin analysiert.

Um die zeitliche Eingrenzung zu berücksichtigen, fusst das Assessment in erster Linie auf Interviews mit den ADS Key Stake Holders sowie automatisierter Datenanalyse (wir nutzen entsprechende Tools). Dieser Ansatz verspricht, dass eine Datensammlung und Auswertung innert 2 Tagen durchgeführt werden kann.

Die folgenden Kategorien sind von Interesse, wenn die Controls eines Active Directory untersucht werden:

| Kategorie | Unterkategorie | CSF |

|---|---|---|

| Risikobeurteilung | Business Impact Analyse, Datenklassifizierung, Infrastruktur Impact Analyse | IDENTIFY |

| Architekturdesign | Topologie, Forest, Domain, Site, DC, FSMO, DNS, Clients | IDENTIFY |

| Erweiterte Dienste | Zertifikate, Federation, Rights Management (DRM) | IDENTIFY |

| Integration | Exchange, Skype (UC), Sharepoint, Hyper-V | IDENTIFY |

| Authentisierung | Lokal, remote, priviligiert | PROTECT |

| Administration | Lokal, Remote, Service Providers | PROTECT |

| Gruppenrichtlinien | Design, Testing, Operation | PROTECT |

| System Hardening | Baseline, Firewall, Integritätsprüfung | PROTECT |

| Clientzugriff | Lokal, Remote, Service Providers | PROTECT |

| Protokollverschlüsselung | LDAP, Global Catalog, Kerberos, SMB | PROTECT |

| Life-Cycle | Patching, Change-Management, Backup | PROTECT |

| Logging & Audit | Policies, Sammlung, Archivierung, Normalisierung | DETECTION |

| Monitoring | Netzwerkmonitoring, Intrusion Detection, Security Monitoring, Vulnerability Management | DETECTION |

| Incident Response Management | ADS Prozesse & Prozeduren | RESPONSE |

| ADS Wiederherstellung | Object-Wiederherstellung, Funktions-Wiederherstellung, CA Zertifikats-Wiederherstellung, ADS Disaster Recovery | RECOVER |

Das ADS Assessment wird jede einzelne Kategorie untersuchen und in einem Bericht das identifizierte Risiko ausweisen. Hauptziel bei dieser Arbeit ist zu verstehen, was zur Umsetzung eines gesunden ADS erforderlich ist, wie das Monitoring implementiert werden muss und wie die Angriffsfläche sowie der Verwaltungsaufwand reduziert werden kann.

Die folgende Tabelle gibt einen kurzen Überblick darüber, mit welchem Aufwand zu rechnen ist:

| Aufwand | Was | Bemerkungen |

|---|---|---|

| 3h | Interview mit Key Stakeholder | 2h erstes Interview – 1h weitere Diskussionen und Abklärungen |

| 1h | Anfrage für ADS Konfiguration & Dokumentation | Export GPO der DC & Clients – Erhalt der verfügbaren Dokumentation |

| 4h | Automatische Datensammlung im AD | Erfordert eine Windows-Workstation mit Leserechten im AD und Ausführrechte für Powershell-Skripte |

| 4h | Datenanalyse | Where the magic happens… ;) |

| 4h | Reporting | Dokumentation der Resultate in den vorgesehenen Vorlagen |

Nun eine Betrachtung der Abgabedokumente. So sieht die Übersicht der geprüften Punkte eines ADS aus:

Ein Finding wird in der folgenden Form dokumentiert:

Der Ansatz des Rapid Risk Assessment ist nicht in der Lage, alle möglichen Schwachstellen in einem ADS zu finden. Er hilft aber dabei, in die richtige Richtung zu zeigen und die offensichtlichen Schwächen in einer Umgebung identifizieren zu lassen. In der Regel erfordert das Resultat, dass weitere Abklärungen in Bezug auf eine bestimmte Kategorie vorgenommen werden wollen. Dadurch kann gewährleistet werden, dass Zeit und Ressourcen möglichst zielgerichtet eingesetzt werden.

Unsere Spezialisten kontaktieren Sie gern!

Ralph Meier

Tomaso Vasella

Eric Maurer

Marius Elmiger

Unsere Spezialisten kontaktieren Sie gern!