Dynamische Analyse von Android Apps

Ralph Meier

In meinen mehr als 20 Jahren Erfahrung im ICT Security Bereich (heutzutage bekannt als Cybersecurity) habe ich eine Vielzahl an Kämpfen gegen schlechte Absichten ausgetragen. Dabei muss ich anerkennen, dass das Thema Cybersecurity nach wie vor sehr undurchsichtig für ein breites Publikum bleibt. Obwohl in den letzten 25 Jahren eine “Digitalisierung” unseres Lebens stattgefunden hat, vergessen viele, dass der Schutz ihrer digitalen Identität eine Notwendigkeit ist.

Ich spreche nicht nur von Privatsphäre. Unsere alltäglichen Aktivitäten wurden immer mehr “cyberisiert”: Zahlungen, Patientendaten, soziale Interaktion, Steuererklärung, Smartdevices und mittlerweile auch Auto und Zuhause. Die Alternativen sterben langsam aber sicher aus… Ein Beispiel: Man kann zwar nach wie vor über traditionelle Wege eine Zahlung auslösen, auf diese werden aber zusätzliche Gebühren erhoben. Der Trend ist dementsprechend, dass immer mehr digitale Zahlungen genutzt und damit Bargeldzahlungen verschwinden werden. Bereiten Sie sich also schon mal darauf vor, dass Ihre alltäglichen Gewohnheiten immer mehr digitalisiert werden.

Ich bin normalerweise die erste Anlaufstelle für Familie, Freunde und Nachbarschaft, wenn jemand bei einem Computerproblem nicht weiterkommt (und meistens sind es Probleme bezüglich Cybersecurity). Aus diesem Grund möchte ich gerne einige Empfehlungen zusammenfassen, wie die eigene digitale Identität besser geschützt werden kann. Nachfolgend eine Liste der grundlegenden Strategie, die man (aber nicht nur) im täglichen Leben befolgen sollte.

| Kategorie | Massnahmen | Risiko |

|---|---|---|

| Authentisierung | Implementieren einer 2-Factor-Authentication (2FA), wie zum Beispiel Google Authenticator App oder YubiKey auf allen Geräten, die eine Unterstützung bieten. Und falls ein Dienst keine Unterstützung liefert, kann über den Support eine entsprechende Anfrage gestellt werden. Hier sind einige bekannte Anbieter mit entsprechender Unterstützung: Apple, Google, Facebook und Dropbox | Missbrauch der digitalen Identität, was zu einem Reputationsschaden, finanziellen Auswirkungen oder rechtlichen Problemen führen kann. |

| Verschlüsselung | Obwohl Sie vielleicht nichts zu verstecken haben, hat schlussendlich niemand das Recht, Sie ohne richterlichen Beschluss zu überwachen. Aus diesem Grund sollte wann immer möglich im Browser auf verschlüsselte Kommunikationen für Email und Soziale Netze zurückgegriffen werden – Im Idealfall wird gar alles verschlüsselt und es ist heutzutage verdächtig, wenn etwas nicht verschlüsselt werden kann… Halten Sie stets Ausschau nach diesem Symbol in Ihrem Browser: | Der Verlust der Privatsphäre kann zu Reputationsverlust, rechtlichen oder familiären Problemen führen |

| Segregierung | Benutzen Sie ein separates Gerät, um wichtige und kritische Aufgaben durchzuführen. Die Aufwände und finanziellen Auswirkungen können ein Vielfaches der Anschaffung eines zusätzlichen Geräts ausmachen. Kaufen Sie zum Beispiel einen neuen Laptop oder ein Tablet, um E-Banking und Zahlungen machen zu können. Dieses Gerät sollte nicht für Email, Nachrichten, Spiele und generische Webzugriffe verwendet werden (vor allem nicht in Sozialen Medien). | Missbrauch der Digitalen Identität kann zu finanziellen Verlusten oder rechtlichen Problemen führen. |

| Cloud Dienste | Aktivieren Sie Zwei-Faktor-Authentisierung, wo auch immer sie unterstützt wird. Hier eine Liste von Anbietern, die 2FA bereitstellen: iCloud/AppleID (Apple), LiveID (Microsoft), Facebook, Dropbox, Google Dienste (inkl. Gmail) – Sie sollten dringend diese Möglichkeit benutzen, denn das Aushebeln eines Passworts ist je nachdem sehr einfach, sofern Sie nicht besonders vorsichtig (paranoid trifft es wohl eher) sind. In der Regel können Geräte bestimmt werden, die als vertrauenswürdig gelten und keine strenge Authentisierung nach dem erstmaligen Login erfordern. | Missbrauch der digitalen Identität kann zu finanziellen Einbussen, Reputationsverlust und rechtlichen Problemen führen. |

| Datenspeicher | Vertrauen Sie keinem USB-Datenspeicher (vor allem keinen Sticks), sofern diese nicht aus einer vertrauenswürdigen Quelle stammen und nur Daten beinhalten, die als vertrauenswürdig gelten. Benutzen Sie einen separaten Rechner, um Daten aus unvertrauenswürdigen Quellen zu tauschen oder bearbeiten. Und benutzen Sie Ihr gesichertes System (ein Stick oder dediziertes OS), um Daten zwischen verschiedenen Vertrauensdomänen zu tauschen. | Malware-Infektion, Datenverlust und Diebstahl. |

| Mobile Geräte | Verschlüsseln Sie Ihren Datenspeicher und schützen Sie ihn mit einem soliden Passwort (nicht nur ein 4-stelliger PIN). Greifen Sie zum Beispiel auf den Fingerprint-Sensor zurück, falls vorhanden. Installieren Sie lediglich vertrauenswürdige Apps. Testen oder spielen Sie auf einem separaten Gerät, denn Ihr Smartphone wird zur neuen Geldbörse. Es lohnt sich, diese zu schützen, vor allem wenn Sie Authentisierungs-Token bereitstellt (z.B. durch die Google Authenticator App). | Missbrauch der digitalen Identität kann zu finanziellen Einbussen, Reputationsverlust und rechtlichen Problemen führen. |

| Messaging | Falls Sie sich um die Sicherheit bei der Kommunikation mit Ihren Freunden bemühen wollen, dann setzen Sie auf eine Lösung wie Signal, Threema oder wickr – Doch bedenken Sie: Die Sicherheit der Kommunikation ist nicht nur vom eigenen Gerät und seiner Sicherheit abhängig, sondern auch vom Gerät des Empfängers. ! Falls Sie darauf einen gewissen Einfluss ausüben wollen, bieten sich diese Apps an. Denn dadurch können Sie die folgenden Eigenschaften durchsetzen: Geprüfte End-zu-End Verschlüsselung, klare Identifikation des Gegenübers, App Autorisation, Lebenszeit von Nachrichten (Sie können bestimmen, wie lange eine Nachricht angezeigt werden kann), Screenshot-Erkennung, … Dies mag alles nicht perfekt sein, kann aber ein Mehr bieten als viele andere alteingesessene Lösungen auf dem Markt. | Der Verlust der Privatsphäre kann zu Reputationsschäden, rechtlichen Konsequenzen und familiären Problemen führen. |

Eine der bestmöglichen Strategien ist das Nutzen einer besseren Authentisierung für Zugriffe auf Ihre digitalen Dienste und Güter.

| Schritt | Beschreibung | Abbildung |

|---|---|---|

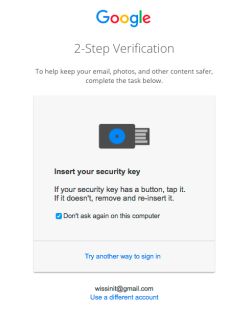

| Yubikey | Ich benutze YubiKey, um mich auf meiner Workstation (MacBook), via SSH-Server oder Google-Diensten zu authentisieren. Diese Schlüssel sind nicht zu teuer, funktionieren bestens und sind unzerstörbar. Sie kosten knapp 50 USD und können über den Web Shop bestellt werden. Zusammen mit Porto und Versand kostet eine Lieferung in die Schweiz 58 CHF (es gibt zudem eine Fido U2F Version, die ausschliesslich Google, Facebook, Dropbox und Konsorten unterstützt, weshalb sie zum halben Preis zur Verfügung steht, siehe hier für weitere Informationen). |  |

| Computer Login | Und so sieht das Ganze auf MacOS in Aktion aus. Wenn eine Authentisierung mittels Benutzername/Password erfolgen soll, schickt das System eine Challenge, dass der Schlüssel eingesteckt werden soll. Andernfalls kann der Login nicht funktionieren. Das gleiche Verhalten ist auch auf Windows und Linux gegeben. |  |

| Gmail Login | Nach dem ersten Login mittels Benutzername und Password fragt Gmail nach dem Yubikey. Falls dieser verloren ging, kann ein Token via SMS angefordert oder auf einen Backup-Code (der zuvor an sicherer Stelle gespeichert wurde) zurückgegriffen werden. Mittlerweile kann der Google Authenticator zusammen mit dem Yubikey genutzt werden. |  |

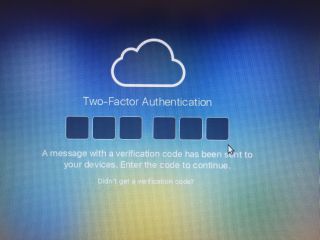

| Apple ID | Falls ein Login mit der Apple ID erforderlich wird (in diesem Beispiel für iCloud), während man sich an einem nicht-vertrauenswürdigen Ort befindet (z.B. Hotel, bei einem Bekannten), dann kann auf Two-Factor Authenticartion ausgewichen werden… |  |

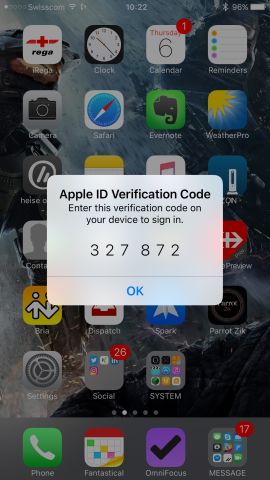

| Apple ID | …während auf vertrauenswürdigen Systemen wie dem iPhone oder iPad eine Bestätigung erfordert wird. Dabei werden die Geokoordinaten der Anfrage angezeigt, um eine Plausibilitätsprüfung durchführen zu können. Falls das Gerät unbekannt ist, kann die Anfrage abgewiesen werden. |  |

| Apple ID | …einmal zugelassen kann man den Verification Code (6 Zahlen) in die App oder das Web Interface eingeben. |  |

Digitale Identitäten sind hier und werden nicht mehr weggehen. Vielleicht denken Sie, dass Sie sie nicht brauchen werden. Doch Sie haben effektiv nur eine. Nehmen Sie sich die Zeit, um Ihr digitalen Leben abzusichern, so wie Sie es auch mit den anderen Dingen machen, die Ihnen am Herzen liegen. Ignoranz ist hier sicher kein Vorteil…

Unsere Spezialisten kontaktieren Sie gern!

Ralph Meier

Tomaso Vasella

Eric Maurer

Marius Elmiger

Unsere Spezialisten kontaktieren Sie gern!