Dynamische Analyse von Android Apps

Ralph Meier

So benutzen Sie OWASP Maryam

Natürlich sind wir nicht die Einzigen, die dies tun, und das OWASP-Projekt stellt mehrere Tools zur Verfügung, die bei dieser Aufgabe helfen können. In diesem Artikel werfen wir einen ersten Blick auf eines dieser Tools, OWASP Maryam.

Maryam ist ein modulares, auf recon-ng basierendes Framework mit einer Oberfläche, die an Metasploit erinnert, mit vielen verschiedenen Modulen für unterschiedliche Aufgaben. Diese sind zur Übersicht in 4 verschiedene Kategorien unterteilt.

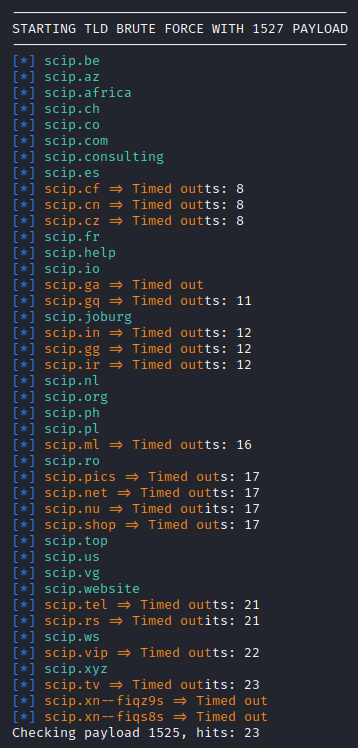

Footprint enthält Werkzeuge, die dabei helfen, Informationen über ein Ziel auf einer technischen, netzwerkbasierten Ebene zu finden. Dies reicht von dnsbrute, das die Funktionalität von Tools wie sublist3r repliziert, um so viele Subdomains einer bestimmten Domain wie möglich zu finden, über tldbrute, das versucht, alle Top-Level-Domain-Varianten einer Domain zu finden, bis hin zu crawl_pages, mit dem man Webseiten nach bestimmten Zeichenketten und Regexen durchsuchen kann.

Search ist eine Sammlung von Kommandozeilenschnittstellen zu einer grossen Anzahl von Suchmaschinen und Webseiten. Dazu gehören so offensichtliche Seiten wie Google oder Bing, aber auch ein Tool namens sanctionsearch, das die Sanktionsliste des US Office of Foreign Assets Control durchsucht. Damit lässt sich die Suche nach zusätzlichen Informationen auf der Grundlage von Links und Schlüsselwörtern automatisieren, die entweder über die Footprint-Tools oder beispielsweise über die OSINT-Tools gefunden wurden. Während alle Informationen, die über OWASP Maryam gefunden werden, technisch gesehen OSINT sind, gibt es in dieser Kategorie einige erweiterte Suchwerkzeuge. Crawler durchsucht eine Website und extrahiert Links, Benutzernamen, Email-Adressen und ähnliche Informationen, die es finden kann, während suggest die vorgeschlagenen Begriffe der abgefragten Suchmaschinen auflistet. email_search kann in den Ergebnissen von Suchmaschinen nach exponierten Email-Adressen suchen und so weiter.

Die letzte Kategorie ist IRIS, eine experimentelle Meta-Suchmaschine, die es eines Tages einfacher machen soll, alle von den anderen Modulen erfassten Daten zu organisieren.

Natürlich können Tools wie tldbrute eine ganze Menge Rauschen erzeugen. Bei der Überprüfung unserer eigenen Domäne erhält man eine überraschende Anzahl von Treffern, von denen keiner mit der scip in Verbindung steht. Sicherlich sind die neuen Top-Level-Domains wie .xyz, auf der die Website eines Domainverkäufers zu finden ist, zu erwarten, aber im Falle eines multinationalen Unternehmens könnte ein Angreifer auf diese Weise leicht alle Websites der verschiedenen nationalen Niederlassungen finden. Mit etwas Glück könnte eine von ihnen noch eine verwundbare Bibliothek verwenden und einen Zugang zum Netzwerk des Unternehmens bieten. Manchmal findet man aber auch nur lustige Namenskollisionen, wie z.B. MrUEF als Accountnamen bei der Suche zu Marc Ruef oder die Society for Computers in Psychology, die, wie wir bestätigen können, nicht von unserer Kollegin Marisa Tschopp betrieben wird – obwohl sie es vielleicht sollte…

Die Tools, die Maryam zur Erkundung eines Zielnetzwerks auf technischer Ebene bereitstellt, funktionieren jedoch recht gut, und obwohl es sich lohnt, sie durch andere Tools oder zumindest andere Wortlisten zu ergänzen, sind sie eine praktische Sammlung. Sie ersetzen keinen nmap-Scan, aber sie können einige Ziele für nmap liefern.

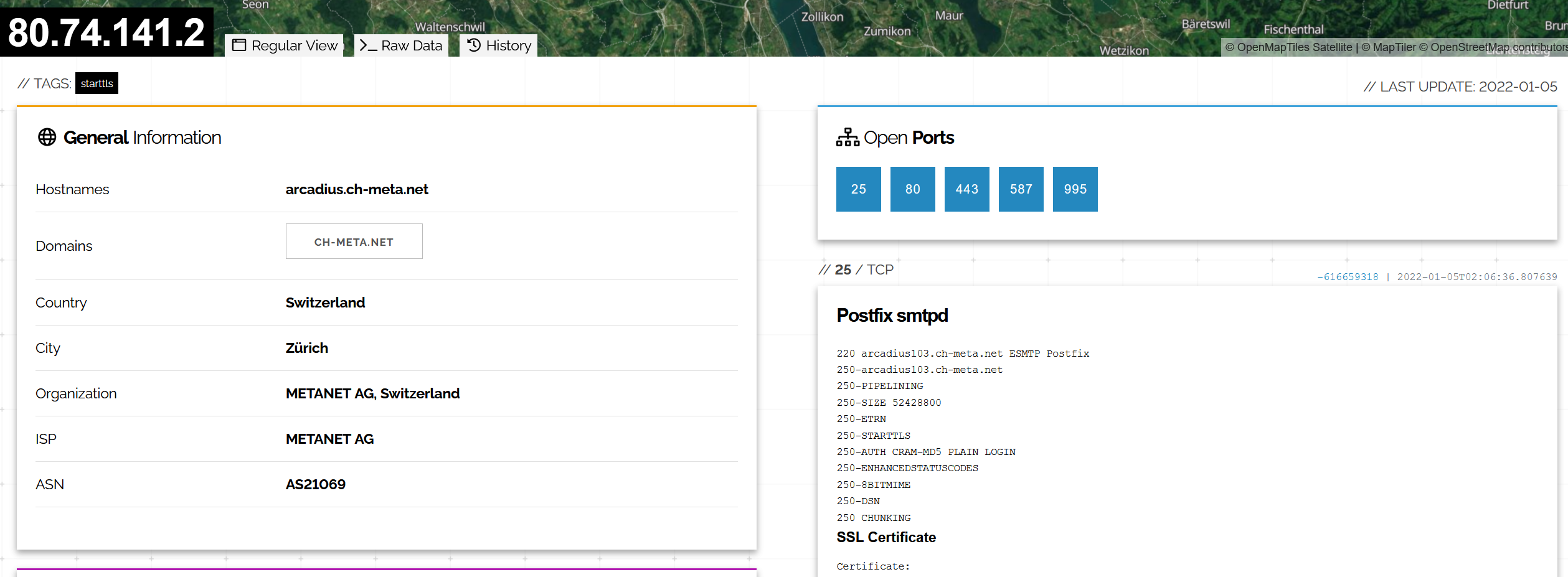

Die grösste Lücke in der Dokumentation von OWASP Maryam ist jedoch, dass es keine Integration von Shodan zu geben scheint. Die Integration existiert, obwohl sie einen API-Schlüssel erfordert, sie ist einfach nicht dokumentiert oder in Maryams Modulliste aufgeführt und wir entdeckten sie durch eine geschlossene Issue auf GitHub, in der sie hinzugefügt worden war. Shodan sammelt bereits viele Informationen über Server, die durch Scans gefunden werden können, und ist eine logische Erweiterung der Fähigkeiten von Maryam. Insbesondere die Art und Weise, wie Shodan zu weiteren Zielen führen kann, indem es Zertifikatsinformationen auflistet oder einen Hostnamen oder eine IP im Cache eines anderen Servers anzeigt, ist eine natürliche Ergänzung für OWASP Maryam. Bei einem unserer Einsätze fanden wir durch Shodan heraus, dass einige Server unseres Kunden in den verteilten Hash-Tabellen (DHT) des Torrent-Filesharing-Protokolls gelandet waren. Das mag völlig harmlos sein, da viele Linux-Distributionen diese Technologie nutzen, um Installations-Images bereitzustellen, aber es war definitiv etwas, das der Kunde weiter untersuchen musste.

Maryam kann jedoch mehr als nur bei der Vorbereitung eines technischen Einsatzes helfen, bei dem ein Netzwerk angegriffen wird. Insbesondere die OSINT-Kategorie sowie einige der Suchwerkzeuge wie die Twitter- oder LinkedIn-Suche können viele Verbindungen und persönlichere Informationen über Einzelpersonen finden. Dies dient natürlich der Vorbereitung eines Spearphishing- oder ähnlichen Social-Engineering-Angriffs, indem es Ihnen die Möglichkeit bietet, Namen und persönliche Informationen über Angestellte und ehemalige Angestellte zu finden. IRIS bietet auch die Möglichkeit, die erhaltenen Daten einer Sentiment-Analyse zu unterziehen, so dass Sie Personen finden können, die sich positiv oder negativ über Ihr Ziel äussern. Zumindest wird dies in Zukunft möglich sein.

Maryam enthält auch Tools für die Suche nach Informationen über kompromittierte Konten, die Ihnen helfen könnten, direkten Zugang zu einer Person zu erhalten. Es scheint jedoch, dass nicht alle Teile von OWASP Maryam gleichmässig gepflegt werden, denn das Tool zur Suche nach einer Email im Dienst Have I Been Pwned ist zum Beispiel defekt. Während diese Fehler eindeutig in der Minderheit sind, ist es in Kombination mit der sehr spärlichen Dokumentation klar, dass das Projekt mehr Leute und Entwickler gebrauchen könnte.

OWASP Maryam ist bereits ein sehr nützliches Tool zum Sammeln und Zusammenstellen von Daten und zur Vereinfachung der Automatisierung dieser Aufklärungsaufgaben. Das Projekt hat jedoch noch einen gewissen Weg vor sich, um die Discoverability zu verbessern, damit es von den Nutzern problemlos in vollem Umfang verwendet werden kann. Derzeit ist das Erlernen der Nutzung eine schwierige Erfahrung, so nützlich das Tool auch ist.

Es ist grossartig zu sehen, wie viele Werkzeuge das OWASP-Projekt zur Verfügung stellt und wie diese weiter wachsen und verbessert werden. In Verbindung mit den Bemühungen, Test- und Entwicklungsprozesse und -standards bereitzustellen, ist das OWASP-Projekt weiterhin eine der besten Ressourcen für IT-Sicherheit.

Unsere Spezialisten kontaktieren Sie gern!

Ralph Meier

Tomaso Vasella

Eric Maurer

Marius Elmiger

Unsere Spezialisten kontaktieren Sie gern!