Specific Criticism of CVSS4

Marc Ruef

Mit einem Jailbreak wird ein iPhone oder iPad entsperrt. Durch die damit gewonnene Offenheit wird es möglich, eigene Software auf dem Gerät laufen zu lassen. Dies wird durch Entwickler und Software-Piraten mitunter genutzt, um das Mobiltelefon um zusätzliche Applikationen zu erweitern. Das Entsperren eines Geräts erfordert traditionell das Verbinden zu einem Rechner, um die eigene Software einzuspielen.

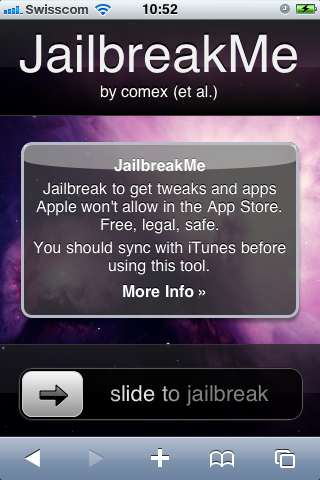

Seit wenigen Tagen wird auf der Webseite jailbreakme.com erstmals ein Jailbreak angeboten, der sich online durchführen lässt. Lange wurde gerätselt, ob und wie dieser für iOS 3.x und 4.x funktioniert. Erste Vermutungen legten nahe, dass hierbei eine kritische Schwachstelle in Safari, dem integrierten Webbrowser, ausgenutzt wird.

Weitere Forschungen haben jedoch aufgezeigt, dass hierbei ein Exploit bei der Interpretation von PDF-Dateien (ein Pufferüberlauf in Bezug auf Schriftarten; Adobe verweist beim Problem auf den betroffenen ISO-Standard) angewendet wird:

Die für den Jailbreak ausgenutzte Sicherheitslücke befindet sich nicht wie zunächst gemeldet im Safari-Browser sondern in einer Komponente zur Anzeige von PDFs. Die Web-Seite ermittelt zunächst mit diversen Tricks., mit welchem Gerät sie es zu tun hat und lädt dann eine passende PDF-Datei.

Diese Schwachstelle ist generell für die Sicherheit von iPhone und iPad, die sich zunehmend in Unternehmen verbreiten, interessant. Einmal mehr wird nämlich damit aufgezeigt, dass sich ein entsprechendes Gerät auf der Systemebene kompromittieren lässt (siehe Tabelle). Kann durch den Jailbreak eigene Software aufgespielt werden, lässt sich durch den Exploit ebenso eigener Programmcode ausführen.

| ID | Schwachstelle | Datum | Firmware |

|---|---|---|---|

| 4015 | SMS Message Decoding | 03.08.2009 | bis 3.0.0 |

| 3387 | TIFF Image Processing | 12.10.2007 | bis 1.1.1 |

| 3341 | tel:// Protocol Handler | 28.09.2007 | bis 1.0.3 |

Eine Manipulation des Geräts ist damit möglich, wodurch die Integrität dessen nicht mehr gewährleistet werden kann. Der Grund liegt darin, dass die Interpretation von PDF-Dokumenten durch Betriebssystem selbst umgesetzt und damit erhöhte Privilegien vererbt werden. Klassische Angriffsszenarien auf Computersysteme sind damit auch auf die Apple-Geräte möglich:

Dies beweist einmal mehr, dass mobile Geräte – allen voran das iPhone – nicht per se sicher sind. Durch neue Schwachstellen, spätestens bei solchen in Kernkomponenten, wird es immerwieder möglich werden, Geräte zu übernehmen. Ein Angriff kann dabei sowohl als Drive-By Infection per Web, Email-Attachment, oder MMS geschehen. Werden auf diesen kritische Daten und Zugriffe gespeichert, kommt dies je nachdem einer Kompromittierung eines Computersystems oder Laptops gleich. Dieses Risiko und die damit verbundene Tragweite ist durch die umfangreiche Berichterstattung mittlerweile auch in die Tagesmedien vorgedrungen. Verschiedene Institutionen weisen zur Zeit auf die akuten Risiken hin.

Apple veröffentlicht nach rund zwei Wochen den Emergency-Patch HT4291 als iOS 4.0.2, welcher das FreeType-Problem (CVE-2010-1797) auf dem iPhone und iPod (nicht jedoch auf dem iPad) beheben soll.

Our experts will get in contact with you!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Our experts will get in contact with you!