Technologien zur Verbesserung der Privatsphäre

Lucie Hoffmann

Seit vielen Jahren schon, geistern biometrische Scanner durch Hollywoodfilme. Unfehlbare Iris-, Fingerabdruck- und Stimmerkennungsscanner gelten als die ultimative Königsklasse in der Zugriffssicherheit. Seit geraumer Zeit werden biometrische Scanner auch im realen Leben eingesetzt. Diese Technologie ist mittlerweile auch dem breiten Publikum zugänglich geworden. Selbst auf Handys finden sich Apps, die biometrische Erkennung zur Entsperrung des Gerätes einsetzen. Die Frage, die anfänglich gestellt wurde, war:

Ist es möglich, biometrischen Erkennungsmethoden innert 5 Minuten mithilfe von alltäglichen Gegenständen, wie sie in fast jedem Haushalt gefunden werden können, zu umgehen?

Der Aufwand sollte sich so in Grenzen halten, dass auch technisch unversierte Menschen diese Methoden anwenden können. MacGyver wäre stolz gewesen!

Auf Handys ist es beispielsweise möglich, die Kamera zur Entsperrung einzusetzen. Als Beispiel in diesem Artikel dient die für das Nokia N9 erhältliche App Qt Facelock. Android bietet seit Version 4.0 (Ice Cream Sandwich) diese Funktion nativ mittels der App Face Unlock an. Auf dem iPhone ist dies bisher nur mit einem jailbroken Device und einer App wie RecognizeMe möglich.

So clever die Idee auch sein mag, so tückenhaft ist sie leider. Bei schlechter Beleuchtung oder zusätzlicher Kleidung (Hüte, grosse Brillen etc.) ist die Handykamera nicht in der Lage, die nötigen Erkennungsmerkmale festzustellen. Die Erkennungsrate sinkt dabei dermassen, dass sich ein produktiver Einsatz der Software nicht mehr lohnt. Einige kommerziell verfügbare Apps betonen, dass sie dies umgehen, indem sie die Gesichtsstruktur scannen und die Erkennungsrate so erhöhen.

So schwer sich die Software mit der Erkennung auch tun mag, so einfach ist es, sie zu umgehen. Hält man ein Foto während des Gesichterkennungsprozesses vor die Kamera, wird das Handy häufig entsperrt. Die erwähnten kommerziellen Apps prüfen allerdings mittels Bewegungsscannern, ob es sich nicht einfach um ein Foto handelt. Hier könnte möglicherweise ein Video Abhilfe schaffen, die Sperre zu umgehen.

Eine weitere Entsperrungsmöglichkeit, welche manche Entwickler momentan in Betrachtung ziehen, beinhaltet die Stimmerkennung, die über die Handymikrofone abgewickelt werden könnte. Auch hier könnten Probleme auf die Entwickler zukommen: So dürften etwa Nebengeräusche die Stimmerkennung verfälschen. Ebenso müssten gesundheitlich bedingte Veränderungen in der Stimme – wie beispielsweise Heiserkeit – beachtet werden. Es finden sich somit unweigerlich Parallelen zu den Problemen der Gesichterkennung.

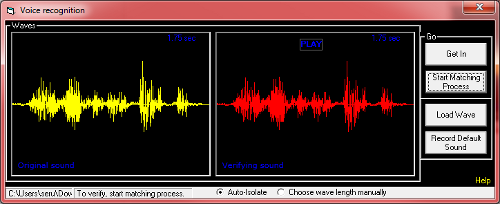

In diesem Test nahmen wir Voice Recognition als Referenz. Wir nahmen eine Person auf, wie sie ihren Namen sagte und definierten diese Aufnahme als Default Sound.

Im geschäftlichen Umfeld haben viele Personen häufig Ansagen auf ihren Sprachmailboxen. Testweise habe wir eine solche aufgenommen, um den darin angesagten Namen mit unserem Default Sound zu vergleichen. Erstaunlicherweise mussten wir die Aufnahme nicht mal technisch aufwerten, um eine Übereinstimmung zu erzielen.

Bei den darauf folgenden Versuchen gelang dasselbe jedoch nicht mehr so einfach und die Aufnahme musste technisch ein wenig korrigiert werden, um eine Übereinstimmung zu erreichen. Dennoch waren wir damit immer noch innerhalb der 5-minütigen Limite, die wir uns anfangs gesetzt hatten.

Fingerabdrücke gelten als unfälschbar. Aus gutem Grund werden sie in der Kriminalistik als sichere Beweismittel angesehen. Mit der von uns angewandten Methode, den Fingerabdruck mit Tinte auf Papier abzubilden und dann auszuschneiden, konnten keine Erfolge erzielt werden.

Mit erheblich Mehraufwand sollte es allerdings möglich sein, auch diese Scanner zu umgehen. Fingerabdruckscanner, wie sie auf vielen Notebooks zu finden sind, haben ganz eigene Probleme.

Auch hier dürften allerdings gewisse andere Probleme auftreten. So etwa dürften Schnitte, Verbrennungen oder vielleicht auch nur Dreck an den Fingern die Erkennung erschweren oder Geräte gar unbedienbar machen. Auch wenn dies weniger häufig passieren sollte – wie beispielsweise Erkältungen, Heiserkeit, schlechte Beleuchtung oder ähnliches – dürfte es dennoch ärgerlich sein, sollte es denn geschehen. Dafür haben Fingerabdrücke einen Vorteil gegenüber den beiden anderen Methoden: Man kann einfach einen zweiten, dritten, vierten oder auch zehnten Fingerabdruck einscannen und kann somit die Geräte trotz eines unkenntlichen Fingers entsperren. Der Nachteil: Jeder Fingerabdruck, der beispielsweise von einem Trinkglas entnommen wird, kann mittels der aufwändigeren Methoden die Geräte entsperren.

Als Gimmick oder Partygag lässt sich die biometrische Erkennung mittels Stimm- oder Gesichtserkennung auf Handys durchaus einsetzen. Um im geschäftlichen Umfeld eingesetzt zu werden, ist sie hingegen noch zu ungenau, um zuverlässig genutzt werden zu können. Da die Technologie noch nicht ausgereift genug ist, um dieser Problematik entgegenzuwirken, empfiehlt es sich, auf eine Kombination von Biometrik und Passwörter zu setzen (Two-Factor Authentication).

Schlussendlich darf dabei die Tatsache nicht vergessen werden, dass dies nur die Authentisierung betrifft. Es verhindert nicht, dass geschützte Daten durch andere Methoden ausgelesen werden können.

Besten Dank an Nine Internet Solutions AG für das zur Verfügung stellen ihres Fingerabdruck-Scanners.

Unsere Spezialisten kontaktieren Sie gern!

Lucie Hoffmann

Yann Santschi

Michael Schneider

Andrea Hauser

Unsere Spezialisten kontaktieren Sie gern!