Security Testing

Tomaso Vasella

Vor einigen Wochen hat das FBI Dread Pirate Roberts (DPR) im Zusammenhang mit seinem “umfangreichen Involvement mit Silk Road”, einer Online-Plattform, auf die nur über Tor zugegriffen werden kann, festgenommen. The Silk Road hatte an dem Tag mehr als 10000 Listings für illegale Substanzen und Services im Angebot. Dieses Angebot war riesig: LSD, Kokain, Methamphetamin, Heroin, Ecstasy… wenn du es benennen kannst, dann war sehr wahrscheinlich im Angebot. Du könntest The Silk Road als “eBay für illegalen Drogenhandel” nennen. Das würde passen. Du konntest dort so ziemlich alles finden und dann sogar ein Feedback für deinen Dealer hinterlassen, wenn dann die Transaktion vorüber war. Aber The Silk Road verkaufte nicht nur Drogen: Gehackte Accounts für soziale Netzwerke, Waffen und Services von digitalem Diebstahl bis hin zu Extremeren wie Auftragskiller. Ross William Ulbricht, so heisst DPR im echten Leben, hat mit seiner Website laut Anklage Millionen verdient. Obwohl diese Zahl zwar bestritten wird, ist man sich einig, dass sich der Aufwand gelohnt hat.

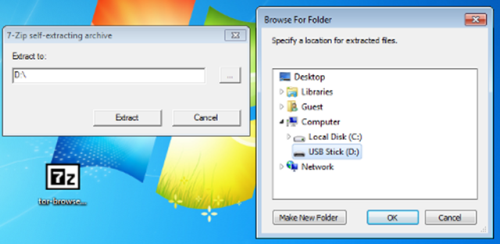

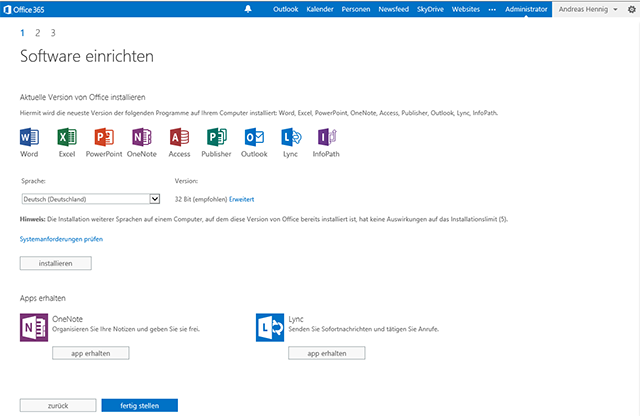

Die Performance von Silk Road hing im Wesentlichen davon ab, dass sie anonym gehostet wurde und nur via Tor zugänglich war. Tor ist ein wichtiges Tool, das User mit Anonymität versieht und es ihnen selbst überlässt, wie sie diese nutzen. Unterdrückte oder Bedrohte können Tor nutzen, um ihrem Unmut Luft zu lassen und die Grausamkeiten ihres Regimes an die Öffentlichkeit zu bringen. Sokwanele, zum Beispiel, ist eine Website aus Zimbabwe, die sich für die Demokratie einsetzt. Doch sie zeigt auch die Grausamkeiten des Regimes unter Robert Mugabe. Diese Inhalte, auch wenn sie grässlich anzuschauen sind, sind wichtig und bergen grosses Risiko für die Autoren der Site, denn sie riskieren wohl Leib und Leben. Tor gibt ein Mass an Anonymität, das es erleichtert, sicher zu bleiben – egal, ob diese Anonymität nun gebraucht wird um die Gräueltaten einer Regierung aufzudecken oder um einfacher an Drogen zu kommen. Silk Road war extrem beliebt, vor allem wenn man bedenkt, dass die Seite nie ausserhalb von Tor zugänglich war. Aber entgegen der landläufigen Meinung ist es nicht schwierig, diese Seiten aufzurufen. Sogar für User, die keine Technik-Experten sind. Simple Installer sind einfach zu haben und bringen den Zugang zu Tor innerhalb weniger Minuten ohne besondere Konfiguration oder dem Bedarf an Login-Daten. TorBrowser ist, wie andere Programme auch, ein Standalone und erst noch mobil. TorBrowser ist eigentlich nichts anderes als eine Firefox-Installation, die allen Traffic über Tor umleitet. Es ist einfacher, TorBrowser zu installieren als die jüngste Office-Version in Gang zu kriegen.

Sofort tauchten Fragen auf: Wenn die Website nur via Tor aufgerufen werden konnte, wie wurde Dread Pirate Roberts dann geschnappt? Die Frage wird besonders dann interessant, wenn wir uns vor Augen halten, dass Whistleblower vor kurzem Dokumente veröffentlicht haben, die besagen, dass die Geheimdienste versuchen, Tor in den Griff zu kriegen. Aber die Dokumente sagen auch, dass sie “Immer noch scheitern”.

Den Quellen zufolge wurden Ulbricht auch nicht die Geheimdienste und ihre meisterhafte Abhörung von verschlüsselter Information zum Verhängnis. Tor ist, so weit wir im Oktober 2013 wissen, immer noch ein ziemlich anonymer Weg, Services zu nutzen und anzubieten. Anonym bedeutet aber nicht immer “sicher”. Ulbricht scheiterte am selben, an dem auch die meisten scheitern: Der Sicherheit seiner Operation, kurz OpSec.

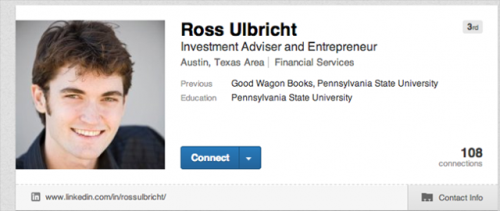

In Anbetracht der Tatsache, dass Ulbricht eine Menge Geld mit seinen recht gut und verdeckt laufenden Machenschaften gemacht hat, ist es dennoch erstaunlich, dass er so lange so erfolgreich war. Denn die Liste seiner Fehler in Punkto OpSec ist lang. Zum Beispiel: Ulbricht hat online nach einem IT-Profi gesucht, der ihn bei einem Bitcoin-unterstützten Geschäft hilft. Dies hat er getan, indem er in einem öffentlichen Forum seine echte E-Mail-Adresse verwendet hat. In einer Welt, in der es schwierig ist, zu wissen wer sich hinter einem Pseudonym im Internet verbirgt und ob sie wirklich der sind, der sie vorgeben zu sein, scheint dies eine wirklich, wirklich doofe Idee zu sein. Ähnlich doof ist die Idee, Social Networks dazu zu verwenden, seine ethischen und ideologischen Ansichten mitzuteilen. Das gilt aber nicht nur für die Betreiber von illegalen Marktplätzen, sondern für so ziemlich jeden, zumal wir in einer Welt nach Snowden leben. Aber wenn du einen illegalen Marktplatz betreibst, dann solltest du versuchen, so weit wie möglich im Schatten zu operieren, es sei denn du willst für eine lange, lange Zeit verschwinden.

Aber damit nicht genug. Dread Pirate Roberts hat zudem auch mehrere Foren ausserhalb Tor, die mit Drogen zu tun haben, besucht und dort seinen Schwarzmarkt vermarktet und mit Kunden interagiert. Er verband sich sich mit seinem VPN-Server mit der selben IP, die er kurz zuvor beim Login für seinen Gmail-Account verwendet hat. Er hat sein StackOverflow.com-Alias frosty im Public SSH Key auf dem Silk Road Server abgespeichert. Und er hat auch seinen echten Namen auf StackOverflow benutzt. Die Liste endet hier noch nicht, aber die aufgeführten Punkte illustrieren, wie viele Fehler Ulbricht begangen hat, die schliesslich zu seiner Verhaftung geführt haben.

Einige Dinge sind an dem Fall interessant. Zuerst: Die meisten OpSec-Fehler scheinen gar nicht mal so übel zu sein, wenn du sie als eine Spur ansiehst, die von dir zu einem Vorfall führt. Aber oft wird ausser Acht gelassen, dass die Spur auch in die andere Richtung führt. Oftmals ist das dann genau der Weg, den die Polizei nimmt: Sie kommen von einem Vorfall her, suchen die Spur und verfolgen sie dahin, wo sie angefangen hat. Ulbrichts Post in den frühen Monaten des Jahres 2012 auf LinkedIn, in dem er eine anarchistische Vision der ökonomischen Stimulation beschreibt, wäre and und für sich nicht so verdächtig. Aber sobald er auf der Liste der Verdächtigen im Fall Silk Road war, ergab das Statement wesentlich mehr Sinn im Kontext mit seinem Schwarzmarkt. Mutige Statements in Bezug auf deine Weltanschauung sind heutzutage heikel, auch wenn du keinen internationalen Umschlagplatz für Drogen betreibst. Und wenn du doch einen solchen Umschlagplatz betreibst, dann wäre es wohl sinnvoll, wenn du deinen Facebook-Account löschen würdest bevor du den Schwarzmarkt eröffnest. Oder wenigstens darauf verzichtest, Inhalte in Bezug auf deine Drogengeschäfte zu posten.

Eine weitere Schlussfolgerung macht aber wesentlich mehr Sorgen: Was wäre, wenn Dread Pirate Roberts alles richtig gemacht hat? Was wäre, wenn er nicht alle diese Fehler begangen hätte? Oder wenn jemand aus seinen Fehlern lernt und seine OpSec anpasst? Wenn es so viele Fehler braucht, um geschnappt zu werden, dann dürfte der nächste Dread Pirate Roberts nicht weit sein.

Wir führen gerne für Sie ein Monitoring des Digitalen Untergrunds durch!

Tomaso Vasella

Eric Maurer

Marius Elmiger

Eric Maurer

Unsere Spezialisten kontaktieren Sie gern!