Technologien zur Verbesserung der Privatsphäre

Lucie Hoffmann

Ist es schon wieder ein Jahr her? Anscheinend, weil vor zwei Wochen fand ich mich erneut mitten in der Wüste Nevadas wieder, um dort den vor kurzem liebevoll Hacker Summer Camp getaufte Event zu besuchen. Damit ist die Woche gemeint, währens der Black Hat, BSides Las Vegas und DEFCON stattfinden. Es ist die Woche, während der die Mailing Listen merkwürdig ruhig sind, weil fast jeder sowieso in Las Vegas ist. Und wie in den vergangenen Jahren (zum Beispiel 2012 – Part 1, Part 2 und 2011) hatte ich das grosse Vergnügen, dabei zu sein.

Das Original, die Security BSides, glänzt nach wie vor und ist sehr wahrscheinlich die originellste und innovativste Konferenz in dieser Woche. Im vergangenen Jahr habe ich sie zwar verpasst und damit auch den Umzug vom Artisan ins Tuscany, aber ich denke, dass der Umzug geholfen hat, mit dem grossen Besucherandrang umgehen zu können. Noch sind keine offiziellen Zahlen bekannt, aber es dürften etwa 1500 Personen gekommen sein – eine reife Leistung für eine Messe, die exakt null Dollar als Eintrittspreis verlangt und sich ausschliesslich über Sponsoren finanziert und es gleichzeitig schafft, nicht zum Kommerzevent zu verkommen. Es ist sogar Tatsache, dass BSides es erneut geschafft hat, viele Talks zu halten, die nicht nur technisch sehr hochstehend waren, sondern auch eine breite Palette an Themen abgedeckt haben.

Bevor ich aber den Inhalt der BSides beispielhaft illustriere, möchte ich erwähnen, dass alle Videos bereits online sind, falls Sie sich selbst einen Überblick verschaffen wollen. Ein Kompliment geht an Adrian Irongeek Crenshaw für sein professionelles Aufarbeiten der Videos und den zeitnahen Upload.

Einer meiner Favoriten war Meredith L. Pattersons Talk mit dem Titel Strategies Without Frontiers (deutsch: Strategien ohne Grenzen), der sich im Wesentlichen mit der Spieltheorie im Rahmen des Threat Modelling auseinandersetzt.

Ein weiterer Talk, der mir sehr gefallen hat, hauptsächlich weil ich selbst sehr gerne bequem reise, ohne eine absurde Menge Geld ausgeben zu müssen, war TProphet’s Talk Travel Hacking with The Telecom Informer (deutsch: Reise-Hacking mit dem Telecom Informer). Wie der Titel bereits impliziert, geht es nicht direkt um Information Security, aber zeigt auf, dass das Hacken nicht nur eine reine Computersache ist.

Wenn Sie aber reine Information-Security-Themen bevorzugen, könnte Ihnen der Talk von Daniel Regalado zum Thema ATM Malware gefallen.

Alle Talks, mit Ausnahme einiger weniger, wurden bereits online gestellt. Einige Talks werden nicht veröffentlicht, darunter die bereits berüchtigte Abschlusszeremonie mit einem überraschenden Besuch von John McAfee, der in jüngster Zeit vor allem durch seine Eskapaden mit einer grossen Menge verschiedener Drogen bekannt geworden ist.

Ich konnte erneut nicht so viel Zeit an der BSides verbringen, wie ich wollte. Aber ich kann Banasidhe und ihrem ganzen Team nur ein Kompliment aussprechen und ihnen für die harte Arbeit und das Resultat derer danken.

Teilweise überlappend mit der BSidesLV hat der Titan der Security Conferences stattgefunden, zum ersten Mal in einer meiner liebsten Konferenzzentren in Las Vegas, dem Mandalay Bay. Dies, weil der Event wohl zu gross für das Caesar’s Palace geworden ist, oder weil die die Organisatoren einfach etwas Moderneres wollten. Black Hat ist stets ein zweischneidiges Schwert. Auf der einen Seite hat die Konferenz einen soliden Ruf dafür, dass sie einige der besten Researcher ins Rampenlicht rückt, damit diese wichtige Erkenntnisse aus der Information-Security-Industrie der Öffentlichkeit präsentieren können. Andererseits hat Black Hat eine sehr kommerzielle Ader, die mehr und mehr die hardcore Security Leute vertreibt.

Black Hat hat einige tiefgründige und interessante Talks gehabt, darunter Dan Greer’s Keynote mit dem Titel Cybersecurity as Realpolitik. Das Skript des Talks kann hier eingesehen werden. Es handelt sich um sehr interessanten Lesestoff, unter anderem weil Greer vorschlägt, dass die US-Regierung alle Vulnerabilities zum Zehnfachen ihres Marktwerts aufkaufen soll. Dies, weil er sich durch das effektive Monopolisieren des Vulnerability-Marktes beinahe vollständige Transparenz und enorm hohe Disclosure erhofft. Weiter werden so durch den hohen Wert der Vulnerabilities mehr Leute dazu angeregt, sich im Feld der Information Security Research zu engagieren und, schliesslich, Vulnerabilities an Wert verlieren, wenn sie alle öffentlich sind. Das ist ein radikaler Vorschlag, der für manch eine Diskussion gesorgt hat, und Bill Blunden dazu veranlasst hat, eine gut ausgearbeitete Antwort zu verfassen.

Weit weniger kontrovers war der Talk von Nils und Jon Butler, die potentielle Fehler in mobilen Point-of-Sale-Systemen (mPOS) besprachen und einige sehr coole Proof-of-Concepts aufzeigten. Das Video des Talks ist eines der wenigen bereits kostenlos verfügbaren Videos und ich empfehle, die gesamte Liste der Talks auf Black Hats offiziellem Kanal im Auge zu behalten.

Eine Tradition, die sich in den vergangenen paar Jahren an der Black Hat etabliert hat, sind die Pwnie Awards. Ein Pwnie ist eine augenzwinkernde Auszeichnung, die für eine herausragende Leistung in der Information-Security-Branche im vergangenen Jahr verliehen wird. Und das in mehreren Kategorien. Und auch wenn der Award nicht gerade gigantisch lehrreich ist, so ist er doch gut für einige gute Lacher, weswegen ich die Pwnies unseren Lesern nicht vorenthalten möchte.

Zuerst einmal die Gewinner der Kategorien Best Bugs und Best Research:

In der eher lustigen Kategorie hat AVG es geschafft, den Award für Lahmste Antwort eines Vendors abzusahnen, indem sie öffentlichkeitswirksam angegeben haben, dass mehrere Vulnerabilities, die von Dritten entdeckt worden sind gar keine Vulnerabilities, sondern by design implementiert worden seien.

| Date | Event |

|---|---|

| 2014-01-15 | Contacting AVG via online support form and requesting security contact. |

| 2014-01-15 | Support forwards us to “Jürgen Jakob Software-Entwicklung, AVG Authorized Distributor” (sales representative!) |

| 2014-01-21 | AVG support requests technical information. |

| 2014-01-22 | Requesting contact to discuss security issues. |

| 2014-01-29 | Requesting contact to discuss security issues (2nd try). |

| 2014-02-10 | Requesting contact to discuss security issues (3rd try). |

| 2014-02-12 | AVG support explains lack of response because they were “experiencing a higher than usual volume of e-mail messages from customers” and requests technical information. |

| 2014-02-24 | Requesting encryption keys (S/MIME or PGP). |

| 2014-03-05 | Requesting encryption keys (2nd try). Announcing that advisory will be sent via plaintext if no keys are provided. |

| 2014-03-11 | (No response) Sending security advisory and responsible disclosure policy as plaintext. Setting deadline to 2014-04-30. |

| 2014-03-11 | Opening a new ticket – referring to previous ticket, advisory and proof of concept exploits. |

| 2014-03-31 | (No response) Contacting AVG CTO via LinkedIn, referring to previous tickets and requesting encryption key. |

| 2014-03-31 | CTO responds, provides encryption key. |

| 2014-03-31 | Sending advisory and responsible disclosure via encrypted channel. |

| 2014-04-04 | CTO responds with AVG risk assessment: #1 low risk “This is by design” #1 low risk “This is by design” #2 high risk #3 medium risk “This attack is difficult to set up” #4 low risk “The cipher is used here just for the obfuscation of the traffic, it was not meant to protect any private data” CTO further mentions that Remote Administration is “no longer available for sale for new customers” – this was never substantiated! Even the FAQ on the website says differently: Even the FAQ on the website says differently: http://www.avg.com/us-en/faq.num-5125 |

| 2014-04-25 | Shifting release deadline to 2014-05-08. |

| 2014-04-28 | CTO responds, announcing that patch for remote code execution (issue #2) will be released on 2014-04-29. |

| 2014-05-06 | Requesting confirmation that only remote code execution will be fixed. |

| 2014-05-06 | CTO confirms that only remote code execution is fixed. |

| 2014-05-08 | SEC Consult releases security advisory & proof of concept videos. |

Die verbleibenden Awards in Kurzform:

Und dann ist da noch DEFCON, die in diesem Jahr zum 22. Mal stattgefunden hat. Trotz Gerüchten, dass die Konferenz definitiv und unbestritten abgesagt worden ist, fanden die Gäste im Rio Convention Center eine Konferenz namens DEFCON vor. Es ist eine recht umfangreiche und problematische Sache, zu versuchen, DEFCON in einigen geschriebenen Sätzen zu beschreiben. Es gibt so viel zu sehen, und normalerweise so viel zu lernen. Für einen generellen Eindruck empfehle ich die Dokumentation über DEFCON 20:

An der DEFCON passiert so viel, dass es schwer fällt, einige spezifische Dinge hervorzuheben, ohne dass unendlich viele andere Dinge vernachlässigt werden müssen. Aber zum Beispiel ist da die Sache mit dem Blackphone, das laut seinen Herstellern das weltweit erste Smartphone ist, das Privatsphäre und Kontrolle als oberste Priorität hat. Es wurde binnen fünf Minuten gerootet. Der Grund: Die Applikation, die für den Remote Wipe verantwortlich ist, hatte Debugging eingeschaltet. Daher konnte durch simples Einstecken eines Debuggers eine System Shell für unautorisierte Benutzer geöffnet werden.

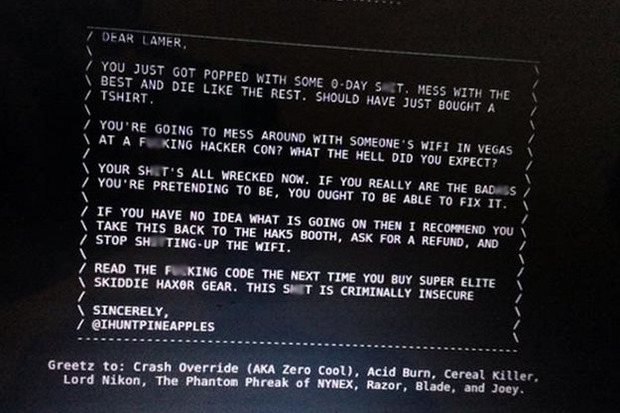

Eine weitere unterhaltsame Randgeschichte der DEFCON: Eine Person mit dem Pseudonym ihuntpineapples hat sich an die Fersen von Leuten geheftet, die Hak5s WiFi Pineapple benutzt haben. Das Gerät, das dazu gebraucht werden kann, Angriffe auf drahtlose Netzwerke zu starten, wurde an der Konferenz verkauft und Käufer, die ihren neuesten Einkauf ausprobieren wollten, erlebten eine böse Überraschung.

Anscheinend wollte jemand den Kunden eine Lektion erteilen, indem er oder sie eine 0Day Vulnerability ausgenutzt hat, um die Geräte zu kompromittieren, wenn sie im lokalen DEFCON Netzwerk verwendet werden. Aber, um ehrlich zu sein, jegliche Nutzung von Hardware ohne vorheriges Hardening (oder Hardware im Allgemeinen, wenn ich ehrlich bin) im DEFCON Netzwerk ist im Normalfall eine sehr schlechte Idee, aber die Aktion von ihuntpineapples verbreitete sich viral und wurde zur amüsanten Diskussion während der ganzen Convention. Die Aktion führte auch dazu, dass Hak5 mehrere Firmware-Updates herausgab, welche die Vulnerabilities mitigierten.

Als DEFCON am Sonntag dann zu Ende ging, liess Gründer TheDarkTangent verlauten, dass die Konferenz zum letzten Mal im Rio stattgefunden hat. Stattdessen wird die DEFCON 2015 im Paris und im Harrah’s stattfinden, was doch eine recht interessante Erfahrung sein dürfte. Nicht nur wird die kommende DEFCON die bisher Grösste sein, sondern sie wird mitten auf dem berühmt-berüchtigten Strip stattfinden. Das könnte zu einer weit grösseren Menge an Chaos führen, als eine DEFCON im Rio, das leicht abseits des Strip liegt.

Wie dem auch sei, wir gewöhnen uns wieder an unseren Alltag, in dem wir ein WLAN nutzen können und nur entfernt die Möglichkeit besteht, gnadenlos attackiert zu werden. Das ist sehr entspannend. Aber wir werden wohl alle in den kommenden Jahren wieder in Vegas sein.

Unsere Spezialisten kontaktieren Sie gern!

Lucie Hoffmann

Yann Santschi

Michael Schneider

Andrea Hauser

Unsere Spezialisten kontaktieren Sie gern!