Technologien zur Verbesserung der Privatsphäre

Lucie Hoffmann

Die Wahl von Donald Trump zum 45. Präsidenten der vereinigten Staaten von Amerika hat Twitter, einem der ältesten, immer noch in Verwendung befindlichen Sozialen Netzwerk zu einem unerwarteten Popularitätsschub verholfen. Durch die Beliebtheit von Instagram-Stories und Snapchat, die um den Grossteil der Aufmerksamkeit einer jüngeren demografischen Schicht buhlen, hatte Twitter mit einem stetigen Relevanzverlust zu kämpfen. Doch die frequenten, ungefilterten Ausbrüche des neugewählten Präsidenten hat Twitter dazu verholfen, wieder einen Teil des Rampenlichts zu geniessen – zumindest für den Moment.

Auch wenn die Umstände etwas absurd wirken mögen: Twitter verdient diesen Aufschwung. Nur wenige Social Media Kanäle sind so vielfältig im Hinblick auf ihre mögliche Nutzung, aber auch im Hinblick auf Zugänglichkeit und die Verbreitung über verschiedenste Bereiche hinweg. Twitter schafft es Brücken zwischen Menschen zu bauen, die sonst nur bedingt direkt in Berührung kommen: Konsumenten und Produzenten, Stars und Fans, Politiker und Bürger. Twitter was ein kritisches Werkzeug um den Informationsfluss während des arabischen Frühlings sicherzustellen, mitunter – aber nicht ausschliesslich – auch aufgrund der tiefen Bandbreitenanforderungen der kurzen Nachrichten.

Allerdings ist die Nutzung von Twitter auch nicht ohne Risiko. In einem Umfeld, das auf eine gewisse, freiwillige Öffentlichkeit der geteilten Inhalte ausgerichtet ist, sollten gewisse Massnahmen getroffen werden.

Natürlich sollte die Schlüsseldirektive hier lauten Überlegen Sie sich gut, was Sie teilen, ein Ratschlag der nur allzu oft von Prominenten und ehemaligen Arbeitnehmern in spe in emotionaler Aufruhr ignoriert wird. In 2013 postete eine PR-Fachfrau namens Justine Sacco folgenden Tweet, bevor sie ihr Handy vor einem langen Flug ausschaltete: “Going to Africa. Hope I don’t get AIDS. Just kidding. I’m white!” (“Gehe nach Afrika. Hoffe ich bekomme kein Aids. Nur ein Scherz, ich bin weiss!”). Als Sacco landete, war sie entlassen worden. Der Tweet ging in der Zwischenzeit viral und sorgte weltweit für entzürnte Reaktionen. Dieser Fall ist im Detail in Jon Ronson’s Buch von 2015, So You’ve Been Publicly Shamed dokumentiert, gemeinsam mit anderen Beispielen von schlechten Witzen, die in aller Öffentlichkeit nach hinten losgegangen sind.

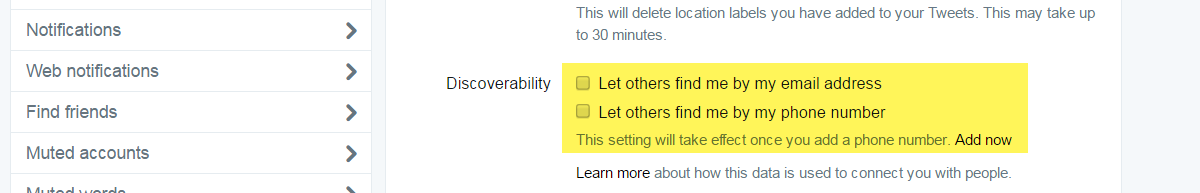

Nachdem wir Posten Sie keine Dinge, die Sie Ihren Job kosten geklärt haben, fokussieren wir uns auf die technischeren Aspekte der sicheren Nutzung von Twitter. Eine überraschende Vielzahl von Mechanismen stehen Angreifern zur Verfügung, um via Twitter Daten über mögliche Ziele in Erfahrung zu bringen. Einige davon können durch saubere Einstellung der Optionen verhindert werden, andere sollten zumindest im Hinterkopf behalten werden. Die folgenden Absätze behandeln einige dieser grundsätzlichen Themen.

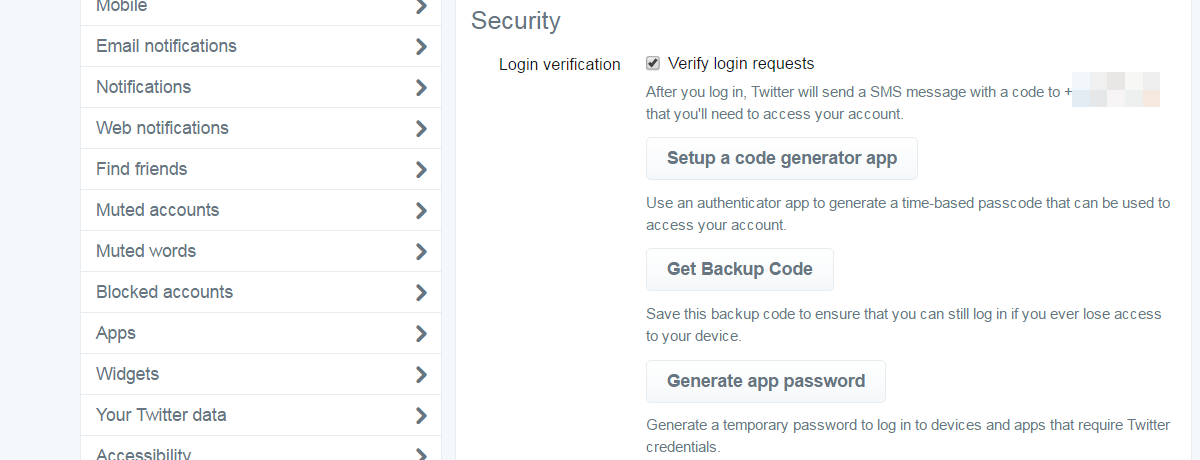

Regelmässige Leser unserer Publikationen sowie anderer sicherheitsrelevanter Literatur hören das nicht zum ersten Mal, aber es lohnt sich dies auch an dieser Stelle noch einmal zu wiederholen: Zwei-Faktor Authentisierung ist wichtig, effektiv und verhältnismässig einfach. Twitter unterstützt die Verifikation via SMS, die für jeden Account aktiviert werden sollte. Alternativ kann ein Codegenerator wie Google Authenticator eingesetzt werden, wobei die Variante via SMS für die meisten Anwender einfacher sein dürfte; die wenigen Nachteile sind verkraftbar. Es ist möglich, verschiedene Konten mittels der selben Telefonnummer für Login Verifications zu aktivieren, wodurch es wenige Ausreden gibt, dies nicht auch umgehend zu tun.

Werden Login Verifications akitiviert, kann ein Angreifer sich nicht in einen Account einloggen, ohne Zugang zum sekundären Authentisierungsfaktor, dem verbundenen Telefon zu erhalten. Das heisst: Sogar wenn ein Angreifer es schafft, erfolgreich das Passwort zu phishen (was wahrscheinlich ist), wird der Account nicht unmittelbar kompromittiert. Das ist speziell wichtig für Firmenaccounts, die andernfalls schnell missbraucht werden, um Angriffe auf die eigenen Follower zu starten oder unerwünschte Inhalte zu posten, die unvermeidlich zu nennenswerten Reputationsschäden führen.

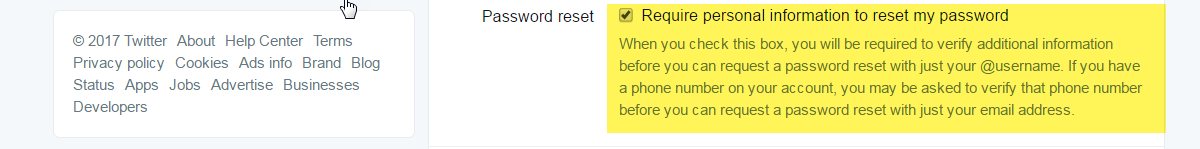

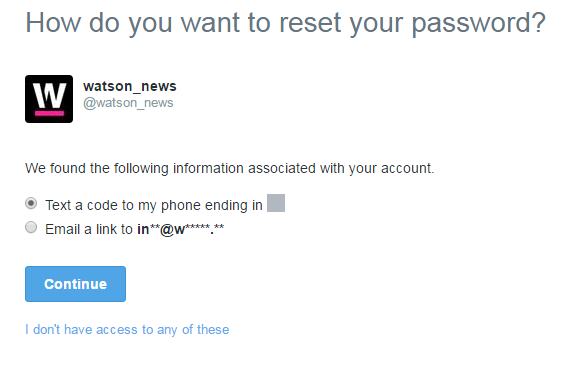

Die Einstellung Require personal information to reset my password sollte für jedes Konto aktiviert sein. Twitter sieht vor, dass Konten immer mit einer primären E-Mail Adresse verknüpft sind. Weiterhin wird dazu ermuntert, auch eine Telefonnummer zu verknüpfen, was mitunter auch für die vorgängig genannten Login Verifications notwendig ist. Wenn diese Checkbox nicht angekreuzt wird, führt das dazu, dass ein Angreifer unerwünschterweise Informationen in Erfahrung bringen kann: Wenn er eine Zurücksetzung des Passworts initiiert, präsentiert Twitter diverse Optionen für die nächsten Schritte, um das Zurücksetzen zu bewerkstelligen. Das beinhaltet die Optionen, das Zurücksetzen mittels einer E-Mail oder einer Textnachricht fortzusetzen. In beiden diese Fälle werden Teile der Kontaktinformationen angezeigt. In vielen Fällen lässt sich dadurch, mit etwas Vorstellungskraft und Nachforschung, die verknüpfte E-Mail Adresse ausfindig machen. Ausserdem werden die beiden letzten Ziffern der verwendeten Telefonnummern angezeigt, was im Rahmen einer Social Engineering Kampagne einen massiven Unterschied bedeuten kann.

Ein Beispiel: Unsere Kollegen bei Watson nutzen, vermutlich, info@watson.ch um ihren Account @watson_news zu betreiben und haben eine, uns unbekannte, Telefonnummer hinterlegt, deren zwei letzte Ziffern aber öffentlich einsehbar sind. Zumal die letztere Information vermutlich nicht als öffentlich betrachtet wird, könnte sie von einem Angreifer genutzt werden, um im Rahmen einer Social Engineering Attacke Legitimität zu generieren, wenn er zum Beispiel in der Rolle des Twitter Support-, Security- oder Werbe-Verkaufsteams auftritt.

Ein übliches, wenn auch etwas forsches, Vorgehen in solchen Szenarien ist es, die Beweislast auf das Opfer umzuwälzen, indem es mittels der bekannten Daten um Bestätigung gebeten wird:

Bevor wir weitermachen benötige ich eine kurze Antwort auf eine Authentisierungsfrage: Ihr Account ist mit info@watson.ch verknüpft und mit einer Telefonnummer, die auf die Ziffern XX endet. Können Sie bitte die komplette Nummer nennen, Zahl für Zahl?

Dieses Vorgehen etabliert im Idealfall nicht nur eine scheinbare Authentizität für den Rest des Gesprächs, es entlockt dem Opfer des Weiteren eine zusätzliche Information, die volle Telefonnummer für den Account.

Es gibt zahlreiche Szenarien, in denen jeglicher Informationsabfluss zu Folgeangriffen oder peinlichen Momenten führen kann. Nachdem Donald Trump im Amt war, übernahm seine Administration den begehrten @POTUS Account, nachdem Barack Obama’s Tweets unter dem Account @POTUS44 archiviert wurden. Ein Beobachter nutzte die obenstehende Funktionalität bald darauf um überrascht herauszufinden, dass die Trump Administration einen Gmail-Account verlinkt hatte. Das führte in Medienkreisen zu massiver Berichterstattung im Hinblick auf die nicht zu verneinende Ironie der vorhergehenden Angriffe auf die Wahlkampfgegnerin Hillary Clinton und ihren Umgang mit privater E-Mail Infrastruktur im Licht dieser Erkenntnisse.

Durch das Aktivieren des sicheren Zurücksetzens von Passwörtern mittels der Einstellung Require personal information to reset my password wird die valide E-Mail Adresse/Telefonnummer benötigt, um den Prozess des Zurücksetzens anzustossen. Die verfügbaren Kanäle werden durch Twitter nicht proaktiv vorgeschlagen, wodurch der Informationsabfluss vermieden wird.

Zusätzlich zu dieser Massnahme ist es oftmals von Vorteil, einen dedizierten, undokumentierten E-Mail Account für die Erstellung von Social Media Accounts zu nutzen, zum Beispiel smaccounts@ihredomaene.example. Theoretisch würde die selbe Regel für Telefonnummern gelten; praktische Limitationen sind hier aber oftmals ein Grund, davon abzusehen.

Ein Tweet ist mehr als die maximal 140 Zeichen aus denen sein Inhalt besteht. Datum und Zeit, an dem ein Tweet gesendet wurden, sind öffentlich. Ebenso der Identifikator des Clients, der genutzt wurde um ihn zu senden. Alle diese Informationsfragmente können mit kleinem Aufwand gesammelt und analysiert werden.

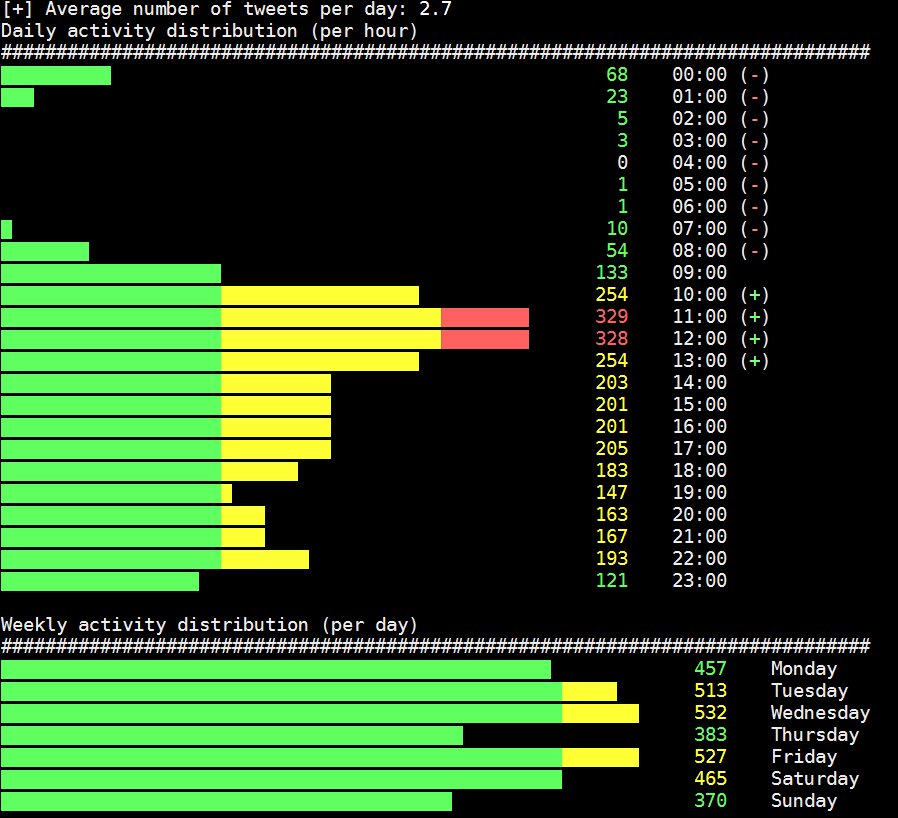

Betrachten wir die letzten 5000 Tweets des bekannten Schweizer Satirikers Viktor Giacobbo, erfahren wir viel über seine Nutzung von Twitter. Zum Beispiel, dass er 59% seiner Tweets mittels Twitters offiziellem Web Client und weitere 28% mittels der Applikation TweetCaster for Android verfasst hat. Das gibt uns eine gute Grundidee darüber wie und wo er Twitter nutzt.

Das lässt den Aspekt offen, wann Tweets gesendet wurden. Zumal weder das offizielle Webinterface noch Tweetcaster prominent das automatisierte, zeitlich gesteuerte Absetzen von Tweets (Scheduling) unterstützen, wie das zum Beispiel Tools wie Buffer und HootSuite anbieten, können wir davon ausgehen dass die Tweets manuell zum angegebenen Zeitpunkt verfasst und abgeschickt wurden. Analysieren wir die entsprechenden Daten, stellen wir fest dass Tweets fast ausschliesslich zwischen 7 Uhr morgens und 2 Uhr nachts geschickt wurden, mit einem klaren Ausschlag nach oben um die Mittagszeit herum. Als Angreifer können wir daraus verschiedene Schlussfolgerungen ziehen: Vielleicht legt Herr Giacobbo Wert auf ausreichend Nachtruhe und ist beim gemeinsamen Mittagessen schnell abgelenkt. Vielleicht auch nicht. Wir möchten an dieser Stelle nicht zu sehr in Spekulationen zu seinem Privatleben abdriften, nur um dieses Beispiel zu illustrieren.

Auch hier gewinnen wir Information, die uns im Rahmen von Social Engineering von Nutzen sein könnte, aber auch anderweitig ist die Auswertung interessant: Wir sehen zum Beispiel ebenfalls, dass 34 Tweets durch IFTTT gesendet wurden, ein populäres Online-Tool zur Automatisierung, das es zum Beispiel erlaubt, automatisch neue Beiträge eines RSS Feeds oder einer Vielzahl anderer Quellen zu tweeten. Das impliziert direkter, dass IFTTT als externes Tool authorisiert wurde, auf Giacobbos Twitter-Account und vermutlich auch weitere Ressourcen zuzugreifen, was für einen Angreifer ein erstklassiges Ziel darstellen würde.

Diese Daten zu sammeln und zu analysieren ist trivial und wurde im Rahmen verschiedener Tools über die Jahre mehrmals implementiert. Das Tool tweets_analyzer des GitHub-Users x0rx ist ein exzellentes Utility, geschrieben in Python, das im obenstehenden Screenshot genutzt wurde.

Die Verteidigung gegen solche Angriffe ist bestenfalls untrivial. Eine Strategie, die sich einigermassen bewährt hat, ist die Nutzung von vergleichsweise teuren Lösungen wie Hootsuite oder Buffer um Tweets zu entwerfen, zu terminieren und zu senden. Zumal die Plattform das Verschicken der Tweets zum vorgegebenen Zeitpunkt, nicht zwingend in Echtzeit, übernimmt und dabei als Clientnamen den Namen der Plattform verwendet, kann das Datenset verzerrt werden, was die Analyse etwas erschwert. Fortgeschrittene Analyse, auch basierend auf linguistischen Aspekten, kann durch aber natürlich nicht verhindert werden.

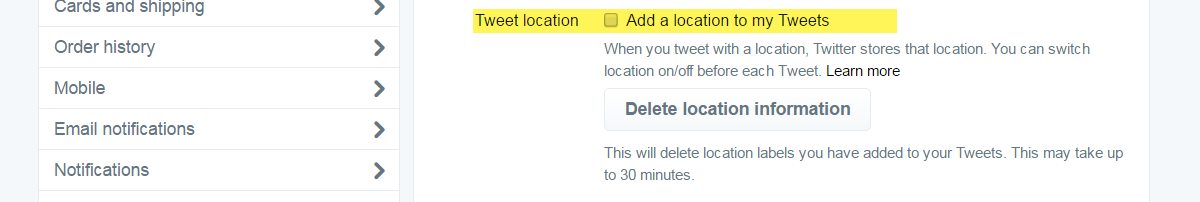

Während sich Metadaten nur schwer eliminieren lassen, ist die Nutzung von Geotagging dem Benutzer überlassen. Geotagging erlaubt es dem Benutzer, die Örtlichkeit an der ein Tweet erfasst wurde in selbigem einzubetten. Das erlaubt es anderen Benutzern, Tweets aus ihrer eigenen Umgebung einfacher zu finden. Naheliegenderweise kann das Preisgeben der eigenen Lokation gefährlich sein, je nach persönlicher Risikosituation. Es ist generell zu empfehlen, Geotagging für allgemeine Nutzung auszuschalten.

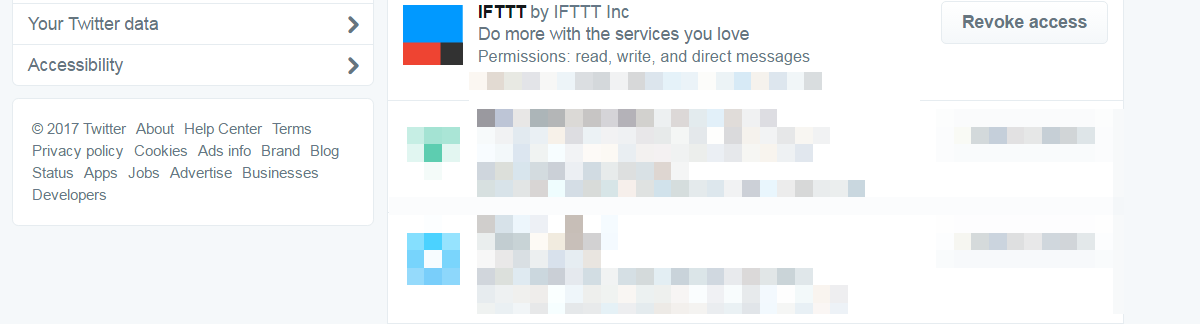

Twitter erlaubt es externen Applikationen direkt mit Twitterkonten zu interagieren, indem diese permanent authorisiert werden. Dies passiert zum Beispiel, wenn ein Twitterkonto mit Instagram verbunden wird, um die dort hochgeladenen Bilder automatisch zu teilen. Dasselbe gilt für die Nutzung von Tools wie dem, vorgängig genannten, IFTTT, damit selbiges in der Lage ist automatisierte Posts im Namen des Benutzers zu tätigen.

Diese Funktionalität, die grundsätzlich hochgradig nützlich ist, kommt mit ihren eigenen Risiken. Zum Beispiel werden viele Twitter-spezifische Apps, wie zum Beispiel Fake Follower Checks nur einmalig verwendet. Trotzdem bleibt die Authorisierung der jeweiligen Apps ohne Zeitbeschränkung bestehen, bis sie durch den Benutzer aktiv widerrufen wird.

Vor einigen Wochen wurden eine grosse Anzahl von Konten genutzt, um extremistischen Inhalt in türkischer Sprache zu verbreiten, nachdem die Applikation Twitter Counter kompromittiert wurde. Durch die Access Tokens, die Twitter Counter gewährt wurden, waren Angreifer in der Lage ihre zweifelhaften Inhalte mittels Konten zu posten, die UNICEF, der BBC, Forbes und einer grossen Anzahl anderer einflussreicher Organisationen und Individuen gehören.

Während die Nutzung von Applikationen die einer Authorisierung bedürfen nicht inhärent schlecht ist – einige davon sind wirklich nützlich -, ist das Bewusstsein dafür, dass ein signifikantes Mass an Kontrolle über den eigenen Account dadurch an einen Dritten abgegeben wird, essentiell. Es ist dringend zu empfehlen, die Liste der Applikationen, die diese Privilegien erhalten, regelmässig zu prüfen und obsolete Einträge zu widerrufen.

Twitter bietet die Möglichkeit, die eigenen Tweets zu schützen und sie nur mit bestätigten Followern zu teilen. Das widerspricht dem inhärenten Sinn von Twitter, der den öffentlichen Aspekt des Geschriebenen betont, ist aber eine Option um eine gewisse Kontrolle über die Zielgruppe des geteilten Inhaltes zu behalten. Während es unter Umständen eine bessere Option darstellt, Twitter unter diesen Umständen gar nicht zu nutzen, kann dies eine Lösung für Personen darstellen, die unkritische Informationen mit einer limitierten Benutzergruppe innerhalb ihres Netzwerks teilen wollen.

Berücksichtigt man, dass Twitter für viele ein “lockeres” Werkzeug zur Kommunikation darstellt, bietet es für potenzielle Angreifer viele Wege zur Informationssammlung und zur Identifikation von möglichen Zielen. Während diese stark vom Verhalten des einzelnen Benutzers abhängen, ist es wichtig dass Twitter-Nutzer sich über diese Möglichkeiten und allfällige Gegenmassnahmen im Klaren sind. So kann das eigene Verhalten gegebenenfalls der eigenen Risikosituation angepasst werden um Risiken zu mitigieren und die eigene Twitternutzung etwas sicherer zu gestalten.

Wir führen gerne für Sie ein Monitoring des Digitalen Untergrunds durch!

Lucie Hoffmann

Yann Santschi

Michael Schneider

Andrea Hauser

Unsere Spezialisten kontaktieren Sie gern!