Security Testing

Tomaso Vasella

Der 12. Mai 2017 und die darauffolgenden Tage werden manch einem Systemadministrator in Errinerung bleiben. Innerhalb eines Tages infizierte eine Malware mit dem Namen WannaCry Berichten zufolge über 230’000 Computer in weit über 150 Ländern. Betroffen waren, neben Privatanwendern, zahlreiche Firmen wie zum Beispiel die Deutsche Bahn und Teile des Britischen National Health Service (NHS). Der Zwischenfall verursachte nicht nur ein massives Medienecho, sondern spülte auch gehörig Geld in die Kassen der Erpresser: Transaktionen auf die bekannten Bitcoin Wallets zeigen, dass insgesamt rund USD 125’000 in Bitcoin – zum damaligen Kurs – von Betroffenen bezahlt wurden, um die Infektion loszuwerden.

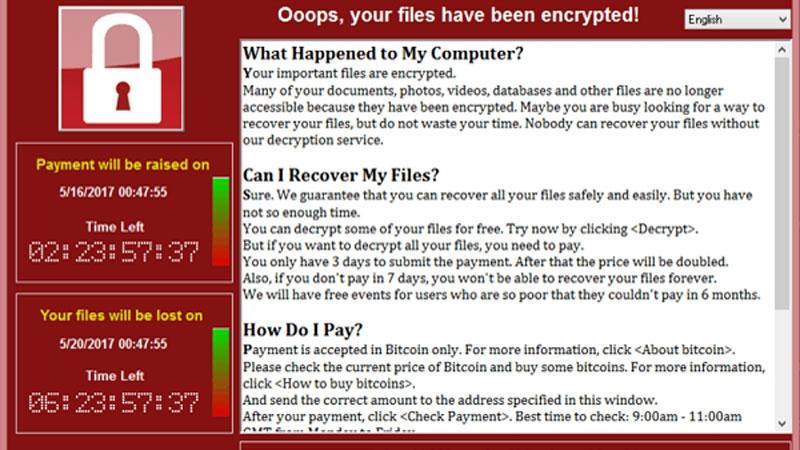

Ransomware ist generell eine verbreitete Unterart der Malware, die durch den Aufstieg kryptografischer Währungen popularisiert wurde. Das Prinzip ist simpel: Das System wird infiziert und die Malware fängt an, Dateien mittels Public Key Verschlüsselungsverfahren zu verschlüsseln und die Originaldateien zu entfernen. Ist dieser Prozess weit genug fortgeschritten, wird dem Benutzer durch ein Popup-Fenster zu verstehen gegeben, dass die verschlüsselten Daten nur durch die Zahlung eines Lösegelds – daher der Name Ransom-ware – wieder entschlüsselt werden können. Die genaue Methodik variiert hier: Einzelne Exemplare belassen es dabei, andere drehen die Daumenschraube periodisch etwas enger, indem sie in regelmässigen Intervallen einzelne Dateien unwiderruflich löschen und/oder das Lösegeld erhöhen.

Die hohe Verbreitung von Ransomware zeigt sich auch deutlich in der Anzahl von Zuschriften, die wir zum Thema erhalten. Das macht Sinn, macht die Malware auch keine Anstalten sich vor dem Benutzer zu verstecken, sondern gibt ihre Anwesenheit sehr proaktiv preis. Wo schlecht gepatchte, durch Malware identifizierte Systeme von Privatnutzern früher über Monate oder gar Jahre hinweg als Malwareschleudern, Botnetz-Zombies und Mailrelays genutzt wurden, lässt sich heute mit weniger Aufwand gutes Geld machen. Die Kernfrage ist dabei eigentlich immer dieselbe: Was macht man gegen Ransomware?

Wie meistens in der Informationssicherheit ist Vorsicht besser als Nachsicht: Wer an seinen Daten hängt, sichert diese regelmässig. Dieser Grundsatz gilt unabhängig von Ransomware. Nicht selten vergessen Nutzer, dass ein defektes, verlorenes oder gestohlenes Macbook ohne Backups für Privatnutzer einem Ransomware Worst-Case Szenario gleichkommen kann. Ebenso: Ein aktuelles, gepatchtes System ist essentiell, um nicht gänzlich ohne Interaktion zum Opfer eines öffentlichen Exploits zu werden. So, wie auch im Fall von WannaCry, das als Infektionsvektor den kürzlich im Rahmen der Shadowbroker Leaks publik gewordenen ETERNALBLUE Exploit nutzte. Der oft gehörte Ratschlag, keine Anhänge von verdächtigen E-Mails zu öffnen ist natürlich nicht per se falsch, aber offensichtlich auch keine ausreichende Sicherheitsmassnahme.

Doch was, wenn eine Infektion bereits passiert ist? Was, wenn alle guten Vorsätze über Bord geworfen wurden und man sich nun mit der Realität befassen muss, dass sämtliche Kinderfotos, Hochzeitsvideos und Buchhaltungsinformationen der letzten Jahre verschlüsselt wurden? Bei einigen, älteren Ransomware-Exemplaren bestand die Möglichkeit, Schwächen in der Implementation auszunutzen, um Daten zu entschlüsseln – moderne Variationen sind meist sauber implementiert und verzichten, sinnvollerweise, tunlichst darauf den Private Key vor Bezahlung in Kontakt mit dem infizierten Zielsystem kommen zu lassen. Wir kommen zur titelgebenden Frage: Soll man bezahlen? Darf man?

Die Antwort ist, wie so oft, nicht ganz so einfach. Üblicherweise raten wir, wie viele Experten, gegen die Begleichung der Forderung – wenn es sich irgendwie vermeiden lässt, eben zum Beispiel durch ein Backup oder andere, vielleicht schmerzhafte, Workarounds. Dafür gibt es verschiedene Gründe: Zum einen gibt es, grundsätzlich, keine Garantie dass eine Zahlung effektiv zur Freigabe der verschlüsselten Daten führen wird. Nichts hält Kriminelle davon ab, eine Fake-Ransomware zu schreiben, die Daten von Anfang an löscht und trotzdem noch Geld verlangt. Das wäre nicht sonderlich clever, zugegebenermassen, aber dennoch möglich. Fast wichtiger ist aber: Wer zahlt, finanziert – ähnlich wie in jeder anderen Branche – den Erfolg und die Weiterentwicklung von Malware und die Professionalisierung des Cybercrime Sektors mit.

Dennoch: Das alles ist leicht gesagt, wenn es nicht die eigenen Daten sind, die auf dem Spiel stehen. Und betrachtet man die Situation nüchtern, so ist Bezahlen durchaus eine Option. In den letzten Jahren hat sich unter den Autoren von Ransomware eine Art “Diebesehre” etabliert. Soll heissen: Wer zahlt, bekommt seine Daten in der Regel auch zurück. Eine Garantie, gibt es dafür nicht, aber eine relativ hohe Wahrscheinlichkeit.

Schmerzhaft ist der Prozess trotzdem: Die Forderungen betragen in der Regel umgerechnet um die 300 bis 600 Schweizer Franken, zu bezahlen unter Zeitdruck und in Bitcoin. Zwar erlauben die Ticketautomaten der Schweizer Bundesbahnen mittlerweile den Bezug von Bitcoin, für Laien dürfte der Prozess aber dennoch gleichermassen problematisch und kostspielig ausfallen.

Somit ja: Man kann bezahlen. Besser wäre es aber, für uns alle, jetzt Massnahmen zu ergreifen um nicht in eine Situation zu kommen, indem die eigene digitale Identität von der Gnade von Erpressern abhängt. Für Privatnutzer heisst das: Updates nicht aufschieben und Backups anfertigen. Für Unternehmen heisst das: Prioritäten setzen, was interne Abläufe angeht, Systeme die nicht gepatcht werden können segmentieren, isolieren und härten. Nur wer sich jetzt sauber vorbereitet, ist einigermassen gefasst auf die nächste Ransomware-Welle, die unweigerlich eher früher als später über uns hineinbrechen wird.

Wir führen gerne für Sie ein Monitoring des Digitalen Untergrunds durch!

Tomaso Vasella

Eric Maurer

Marius Elmiger

Eric Maurer

Unsere Spezialisten kontaktieren Sie gern!