Von der Krise zur Chance

Michèle Trebo

Methoden zur Sammlung, Analyse und Interpretation öffentlich zugänglicher Informationen

Open Source Intelligence Investigation ist ein systematischer Ansatz zur Sammlung, Analyse und Bewertung von Informationen aus öffentlich zugänglichen Quellen. Diese Quellen umfassen eine Vielzahl von Medien und Plattformen, darunter Nachrichtenwebsites, akademische Publikationen, Regierungsdokumente, soziale Medien, Foren, Blogs und andere Online- und Offline-Ressourcen. Der Begriff Open Source bezieht sich auf Informationen, die von Personen oder Gruppen ohne Erwartung von Privatsphäre bereitgestellt werden. Das bedeutet nicht zwangsläufig, dass diese Informationen kostenlos oder ohne Urheberrechtsschutz sind, sondern dass sie ohne den Einsatz verdeckter Methoden zugänglich sind. Im Gegensatz zu anderen Geheimdienstmethoden, die auf verdeckten Operationen oder Informanten basieren können, stützt sich OSINT ausschliesslich auf frei zugängliche Informationen. Ein Schlüsselmerkmal von OSINT-Untersuchungen ist die Nutzung fortschrittlicher Technologien und Analysewerkzeuge, um umfangreiche Datenmengen zu durchsuchen und wertvolle Erkenntnisse aus einem Meer von Daten zu extrahieren.

Die CONTEST-Strategie der britischen Regierung zur Terrorismusbekämpfung beinhaltet vier Hauptstrategien, die auf OSINT-Untersuchungen angewendet werden können.

Überwachung öffentlicher Datenquellen, sozialer Medien und Plattformen, um potenzielle Risiken, Bedrohungen oder schädliche Trends frühzeitig zu erkennen. Ziel ist es, vorbeugende Massnahmen zu ergreifen, bevor diese Risiken eskalieren.

Sammlung und Analyse von Daten aus verschiedenen öffentlichen Quellen, um illegale Aktivitäten, unerwünschte Trends oder Netzwerke zu identifizieren und Gegenmassnahmen zu ergreifen. Dies kann auch zur rechtlichen Verfolgung von Straftaten oder zur Identifizierung von Betrug dienen.

Proaktive Identifizierung und Bewertung von Schwachstellen, sei es in Infrastrukturen, Prozessen oder Technologien, basierend auf öffentlich zugänglichen Informationen. Ziel ist es, sich gegen potenzielle Bedrohungen zu wappnen.

Nutzung öffentlicher Daten zur Modellierung und Vorhersage von möglichen Risikoszenarien. Dies ermöglicht die Vorbereitung auf verschiedene Eventualitäten und die Entwicklung von Reaktionsplänen.

Die CONTEST-Strategie zeigt die zentrale Rolle von OSINT-Untersuchungen in modernen Sicherheitsstrategien. Durch die systematische Nutzung von öffentlich zugänglichen Quellen bietet OSINT einen umfassenden Ansatz, der von der Prävention über die Verfolgung bis hin zum Schutz und zur Vorbereitung reicht. Dabei wird die Bedeutung einer sowohl proaktiven als auch reaktiven Reaktion auf Bedrohungen hervorgehoben, wobei jede Strategie spezifische Ziele und Methoden hat, um Sicherheit zu gewährleisten.

Die angewandten Methoden variieren je nach Ziel der Untersuchung. So kann die Überwachung sozialer Medien sicherheitsrelevante Erkenntnisse bieten, während Satellitenbilder geografische Veränderungen aufzeigen. Die Wahl der OSINT-Methodik hängt stark von der konkreten Fragestellung ab und kann eine Kombination verschiedener Techniken erfordern.

Bei OSINT-Untersuchungen steht der Eigenschutz im Mittelpunkt. Massnahmen wie der Einsatz von VPNs, privaten Browsermodi und verschiedenen Pseudonymen schützen die Identität. Systemaktualisierungen und Antiviren-Software bieten Schutz vor potenziellen Bedrohungen. Bei der Datensammlung sollten rechtliche Bestimmungen und lokale Gesetze berücksichtigt werden, um Urheber- und Datenschutzrechte zu respektieren. Digitale Aktivitäten hinterlassen Spuren, daher empfiehlt es sich, diese zu minimieren und Diskretion zu sichern. Unerkannte Links und Anhänge bergen potenzielle Gefahren. Die Nutzung vertrauenswürdiger Informationsquellen und kontinuierliche Weiterbildung über aktuelle Sicherheitsstandards unterstützen effiziente Ermittlungen.

Eine strukturierte OSINT-Untersuchung ist aus mehreren Gründen wichtig.

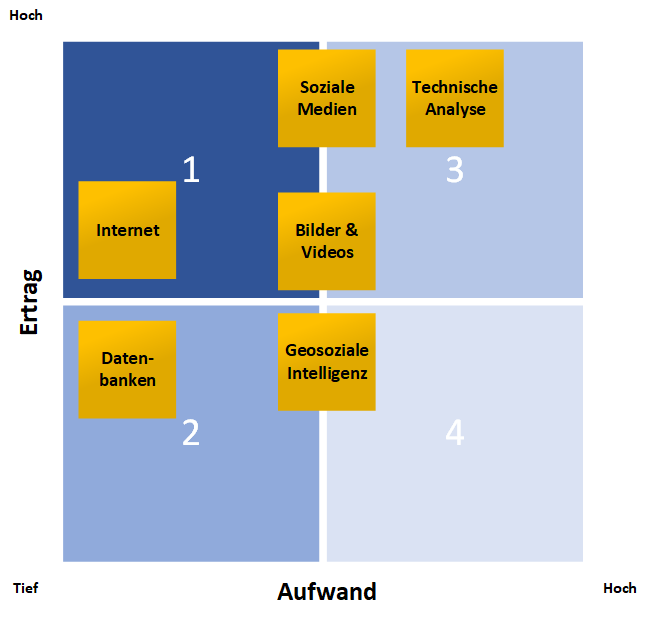

Den Untersuchungsprozess sollte man idealerweise mit der Variante beginnen, die den geringsten Aufwand erfordert und gleichzeitig die höchste Wahrscheinlichkeit für ertragreiche Ergebnisse bietet.

Diese Struktur kann je nach Untersuchungsziel variieren und ist nicht abschliessend.

Die Datenlandschaft ist vielfältig. Man stösst auf strukturierte Daten, die in geordneter Form, und unstrukturierte Daten, die in ihrer rohen Form vorliegen, wie z.B. Texte oder Bilder. Es gibt eine Fülle von Tools und Techniken zur Datensammlung, von einfachen manuellen Suchen bis hin zu fortgeschrittenen Web-Crawlern und automatisierten Datenabrufsystemen. Nach der Akquisition von Daten sind die effektive Verarbeitung und Analyse dieser Informationen von primärer Bedeutung. Hierbei können fortschrittliche Verfahren wie die natürliche Sprachverarbeitung implementiert werden, die es ermöglichen, profunde Analysen von Textdaten durchzuführen. Des Weiteren können mittels Datenmodellierungstechniken komplexe Beziehungen und Muster innerhalb der akquirierten Datenstrukturen identifiziert werden. Jenseits der Datenanalyse ist jedoch die Provenienz der Daten von entscheidender Relevanz. Ethik und Datenschutz spielen in diesem Kontext eine zentrale Rolle. Bei der Datenakquisition sollte stets ein hohes Mass an Integrität und Sorgfalt gewahrt werden, um die Privatsphäre von Individuen nicht zu kompromittieren.

Die erfolgreiche Durchführung von OSINT-Untersuchungen erfordert ein kritisches Bewusstsein für die Validierung der Informationsquellen. Nicht verifizierte oder fehlerhafte Daten können zu irreführenden Analysen führen, weshalb die Glaubwürdigkeit der gesammelten Informationen ständig überprüft werden muss. In Anbetracht der stetig wachsenden Datenflut wird die Bedeutung von spezialisierten Tools und Techniken immer deutlicher. Hier kommt maschinelles Lernen ins Spiel, da es ermöglicht, grosse Mengen an Informationen effizient zu durchforsten und relevante Muster zu identifizieren. Diese fortschrittlichen Analysetechniken sind entscheidend, um in der Fülle von Daten präzise Erkenntnisse zu gewinnen und so eine fundierte Basis für Entscheidungen zu schaffen.

Die Sicherung erfordert eine sorgfältige Vorgehensweise, um die Integrität und Verwendbarkeit der Daten zu gewährleisten. Hier sind einige wichtige Punkte, die dabei beachtet werden sollten:

Die korrekte Sicherung digitaler Daten ist von entscheidender Bedeutung, um sicherzustellen, dass diese im rechtlichen Kontext gültig und verwendbar sind.

Open Source Intelligence Investigation bietet einen umfassenden Ansatz zur Sammlung, Analyse und Bewertung von Informationen aus öffentlich zugänglichen Quellen. In einer zunehmend vernetzten und digitalisierten Welt hat sich OSINT als entscheidendes Instrument in der Informationsgewinnung und -analyse etabliert. Es nutzt eine breite Palette von Quellen, von traditionellen Nachrichtenmedien bis zu sozialen Netzwerken. Der Fokus von OSINT liegt auf der Nutzung frei zugänglicher Informationen, ohne den Einsatz verdeckter Methoden, im Gegensatz zu anderen Geheimdienstmethoden. Fortschrittliche Technologien und Analysewerkzeuge werden eingesetzt, um umfangreiche Datenmengen zu durchsuchen und wertvolle Erkenntnisse zu extrahieren. Die CONTEST-Strategie der britischen Regierung zeigt die Anwendung von OSINT in den Bereichen Prevent, Pursue, Protect und Prepare, betonend die zentrale Rolle in modernen Sicherheitsstrategien. Methoden zur Sammlung, Analyse und Interpretation öffentlich zugänglicher Informationen werden als entscheidend betrachtet. Dabei sind nicht nur technische Aspekte, sondern auch ethische Überlegungen und die kritische Prüfung der Authentizität und Zuverlässigkeit jeder Informationsquelle von Bedeutung. Der OSINT-Investigation-Prozess erfordert Eigenschutz, eine strukturierte Vorgehensweise und die Einhaltung ethischer sowie rechtlicher Grundsätze. Effiziente OSINT-Untersuchungen zeichnen sich durch verschiedene Faktoren aus, darunter die proaktive Identifizierung von potenziellen Risiken, die Sammlung und Analyse von Daten aus verschiedenen Quellen sowie die Identifizierung von Schwachstellen. Die Methoden variieren je nach Ziel der Ermittlung und erfordern einen sorgfältigen Umgang mit Datenschutz und rechtlichen Bestimmungen. Ein weiterer wichtiger Aspekt ist die Sicherung der gesammelten Daten. Frühzeitige Sicherung, die Dokumentation der Datensicherungskette und die Verwendung geeigneter Werkzeuge sind Schlüsselkomponenten, um die Integrität und Verwendbarkeit der Daten zu gewährleisten. Die Zusammenarbeit mit Datenexperten und die Einhaltung von rechtlichen Vorschriften sind dabei ebenso entscheidend.

Unsere Spezialisten kontaktieren Sie gern!

Michèle Trebo

Michèle Trebo

Michèle Trebo

Michèle Trebo

Unsere Spezialisten kontaktieren Sie gern!