Konkrete Kritik an CVSS4

Marc Ruef

Um die Jahrtausendwende herum wurden mit Melissa und Iloveyou eine Virenplage sondergleichen losgetreten. Die mediale Wirksamkeit dieser aus heutiger Sicht eher primitiven Makroviren war noch nie dagewesen und deshalb die Risiken von VBA in Office-Dokumenten schlagartig im Bewusstsein der Benutzer und Administratoren.

Doch heute scheint dies, da man sich auf der vermeintlichen Mächtigkeit der Antiviren-Lösungen abstützt, schon wieder vergessen zu sein. Oder wie kommt es, dass wir regelmässig von grösseren Unternehmen Word-Dokumente erhalten, die VBA-Code enthalten?

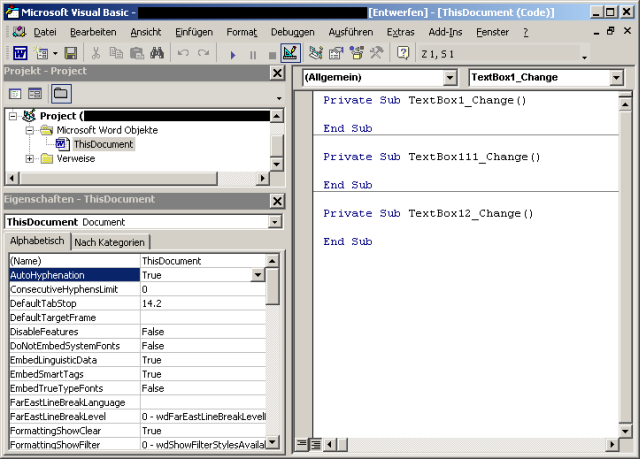

Bevor wir jüngst einen solchen natürlich zugelassen haben, wollten wir zuerst schauen, was er denn effektiv macht. Und zu unserem Erstaunen mussten wir feststellen, dass hier leere Funktionsaufrufe gegeben sind (siehe anonymisierter Screenshot).

Selbstverständlich haben wir diesen -nützlichen- sinnlosen Code aus dem durch uns bearbeiteten Konzept entfernt. Und gleichzeit haben wir uns die Notiz gemacht, dass man den besagten Kunden zur internen Makro-Richtlinie befragen sollte.

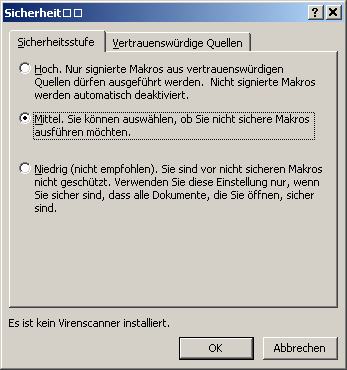

Allem Anschein nach werden diese breitflächig genutzt (die Sicherheitseinstellungen werden wohl auf Mittel oder Niedrig gesetzt sein), wodurch sich der Einsatz unseres Word Makro Trojaners anbieten würde: Mittels reinem VBA-Code, dieser pflegt in erster Linie API Calls zu DLLs des Betriebssystems zu nutzen, können wir eine Fernsteuerung eines kompromittierten Systems vornehmen. Und dies alleine mit dem Öffnen eines präparierten Word-Dokuments. Siehe zu diesem Thema ebenfalls den Blog-Beitrag Unterschätze nie den Makrovirus.

Unsere Spezialisten kontaktieren Sie gern!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Unsere Spezialisten kontaktieren Sie gern!