Konkrete Kritik an CVSS4

Marc Ruef

Das Projekt httprecon wurde im Jahr 2007 gestartet. Hierbei handelt es sich um ein Forschungsprojekt, welches sich mit dem Identifizieren von Webserver-Implementierungen über das Netzwerk auseinandersetzt. Durch das sogenannte HTTP-Fingerprinting soll das eingesetzte Produkt identifiziert werden, wodurch zielgerichtete Attacken angestrebt werden können.

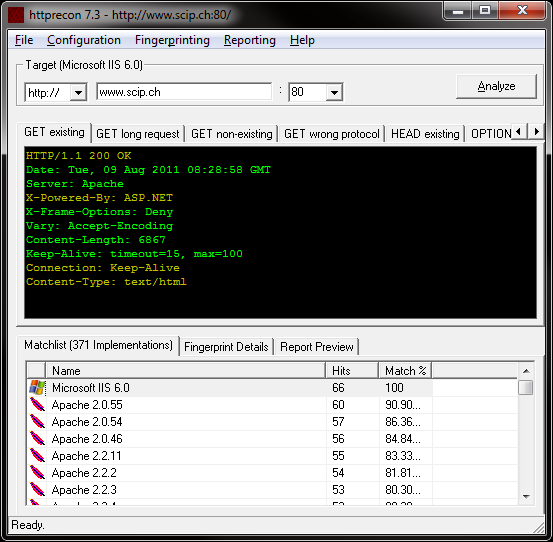

Die Windows-Implementierung von httprecon stellt nach dem Aufstarten eine grafische Oberfläche zur Verfügung. Auf dieser kann der Hostname oder die IP-Adresse des Zielsystems definiert werden. Dabei kann zwischen HTTP und HTTPS umgeschaltet und der Zielport ausgewählt werden.

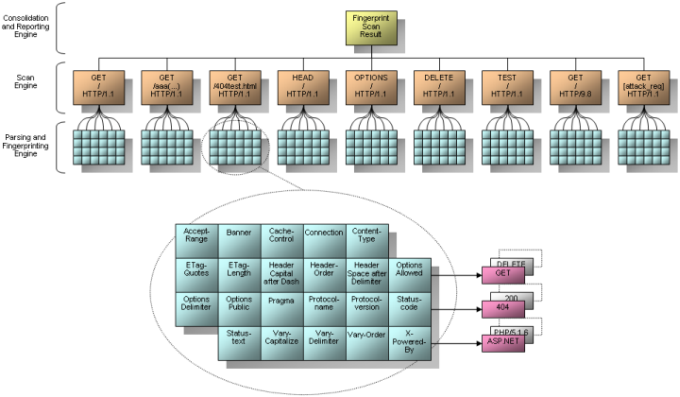

Durch das Drücken des Analyze-Button wird eine Verbindung zum Ziel aufgebaut. Diesem werden verschiedene HTTP-Anfragen geschickt und die Rückantworten ausgewertet. Dabei werden standardmässig die folgenden neun Anfragen genutzt:

| Anfrage | Beschreibung | Intrusiv | |

|---|---|---|---|

| 1. | GET / HTTP/1.1 | Normale GET-Anfrage für existente Ressource | nein |

| 2. | GET /aaa(...) HTTP/1.1 | Lange GET-Anfrage | ja/nein |

| 3. | GET /404test.html HTTP/1.1 | GET-Anfrage für nicht-existente Ressource | nein |

| 4. | HEAD / HTTP/1.1 | Normale HEAD-Anfrage für existierende Ressource | nein |

| 5. | OPTIONS / HTTP/1.1 | Normale OPTIONS-Anfrage für existierende Ressource | nein |

| 6. | DELETE / HTTP/1.1 | Normale DELETE-Anfrage für existierende Ressource | ja |

| 7. | TEST / HTTP/1.1 | HTTP-Anfrage für nicht-existierende Methode | nein |

| 8. | GET / HTTP/9.8 | HTTP-Anfrage mit nicht-existierender Protokoll-Version | nein |

| 9. | GET [attack] HTTP/1.1 | GET-Anfrage mit Angriffsstruktur (XSS, SQLi) | ja/nein |

Die Antworten werden dann auf verschiedene Merkmale hin untersucht. Dazu gehören in erster Linie:

Anhand dieser Merkmale wird quasi ein Fingerabdruck der Webserver-Implementierung erstellt und diese mit der lokalen Fingerabdruck-Datenbank von httprecon verglichen. Dadurch lässt sich derjenige Fingerabdruck mit der grösstmöglichen Übereinstimmung ausmachen und dadurch das eingesetzte Produkt identifizieren. Die Übereinstimmungen werden in einer Liste samt Details ausgewiesen. Weitere Informationen zur Architektur der Lösungen finden sich auf der Projekt-Webseite.

Durch die erweiterten Konfigurationseinstellungen kann das Verhalten von httprecon den eigenen Bedürfnissen angepasst werden. Zum Beispiel lassen sich die einzelnen Testzugriffe deaktivieren oder deren Attribute verändern (z.B. Zugriff auf welche Ressourcen, Nutzen welcher Methoden). Zusätzlich können neue Webserver-Implementierungen oder Abweichungen bestehender Einträge einfach in die bestehende Datenbank hinzugefügt werden. Dadurch lässt sich die eigene Datenbank beständig erweitern und optimieren. Am Schluss der Analyse können die Resultate in einen Report exportiert und damit im Rahmen einer professionellen Sicherheitsüberprüfung berücksichtigt werden.

Unsere Spezialisten kontaktieren Sie gern!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Unsere Spezialisten kontaktieren Sie gern!