Konkrete Kritik an CVSS4

Marc Ruef

Das Thema Unified Communications (UC) ist grundsätzlich nicht neu. Durch die Professionalisierung entsprechender Lösungen haben derlei Systeme jedoch breitflächig Einzug in Unternehmen gehalten. Durch Kombination verschiedener Echtzeit-Kommunikationsmechanismen werden neue Möglichkeiten erschlossen und zusätzliche Effizienz etabliert.

Microsoft Lync ist eine kommerzielle Lösung, die sich zunehmend hoher Verbreitung erfreut. Exemplarisch soll am Beispiel dieses Produkts aufgezeigt werden, welche Sicherheitsbedenken durch UC eingeführt werden.

Bevor sich mit den eigenheiten von Lync als Produkt, oder irgendeinem anderen UC-Framework, auseinandergesetzt werden will, sollte man sich über grundlegende Entscheidungen gedanken machen.

UC-Services kombinieren verschiedene Kommunikationsmechanismen. Dazu gehören typischerweise:

Diese Mechanismen ihrerseits bringen wieder unterschiedliche Funktionalitäten mit. Diese Funktionalitäten spielen als erstes bei der Evaluation des entsprechenden UC-Produkts eine Rolle. Doch spätestens zu jenem Zeitpunkt, wenn es um Konzeptionierung, Integration und Konfiguration dessen geht.

Verschiedene Funktionen können sicherheitsrelevant sein. Dazu gehören beispielsweise:

Aus sicherheitstechnischer Sicht sollte mit einem möglichst reduzierten System gearbeitet werden. Nicht benötigte Funktionalität sollte deaktiviert oder gar nicht erst installiert werden. Dadurch kann die Angriffsfläche möglichst gering gehalten werden.

Falls eine Funktionalität aus unternehmenstechnischen Gründen gewünscht ist, sollte sie bewertet und strukturiert eingeführt werden. In jedem Fall sollte ein Mindestmass an Sicherheit gewährleistet werden können.

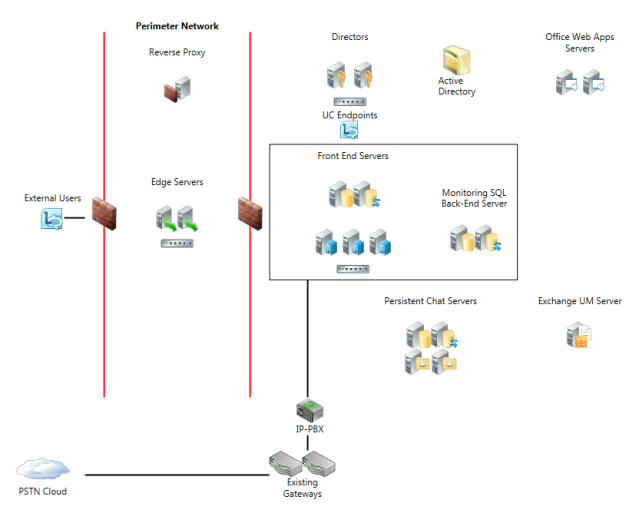

Im gesamten Konstrukt werden durch Lync verschiedene Server-Komponenten betrieben. Die einzelnen Server nehmen dabei unterschiedliche Rollen wahr. Im Rahmen dieser Rollen werden verschiedene Funktionen zur Verfügung gestellt.

Durch diese Modularität soll eine hohe Flexibilität auf verschiedenen Ebenen – dies wird sich zum Beispiel beim Zonenkonzept bemerkbar machen – erreicht werden. Die nachfolgende Tabelle fasst diese Server Roles zusammen.

| Server Rolle | Beschreibung |

|---|---|

| Standard Edition Server | Der Standard Edition Server kann in kleineren Umgebungen eingesetzt werden, um unkompliziert die zentralen Mechanismen für Lync zur Verfügung stellen zu können. |

| Front End und Back End Server | In einem Lync Server Enterprise Edition Deployment werden Font End und Back End Server erforderlich. Der Front End Server stellt die zentralen Mechanismen zur Verfügung (z.B. Authentisierung, Presence Information, Adressbuch). Der Back End Server stellt dagegen auf der Basis von MS SQL die entsprechende Datenbank bereit. |

| Edge Server | Ein Edge Server stellt die Schnittstelle für die Kommunikation ausserhalb der Organisation zur Verfügung. Dies können Offsite-Zugriffe, Verbindungen zu Partnerorganisationen (Federations) oder öffentlichen Diensten (z.B. Windows Live, Google Talk, XMPP) sein. |

| Mediation Server | Der Mediation Server ist für die Umwandlung zu Enterprise Voice und Dial-In Schnittstellen verantwortlich. Dazu gehören das öffentliche Telefonnetz (PSTN), IP-PBX und SIP. |

| Directors | Bei Directors handelt es sich um dedizierte Authentisierungs-Systeme, die eine Entkopplung von Core-Komponenten durchsetzen sollen. |

| Persistent Chat Server | Der Persistent Chat Front End Server stellt Chat-Räume persistent zur Verfügung (ähnlich IRC). Der Persistent Chat Back End Server speichert die Informationen zu den Kommunikationen und Chat-Rooms. Durch den optionalen Persistent Chat Compliance Back End Server können die anfallenden Daten nachvollziehbar aufbewahrt werden. |

Bei der Transition von Lync 2010 auf Lync 2013 sind einige Server Roles weggefallen und haben sich verändert. Dies hat massgeblichen Einfluss darauf, wie Lync-Umgebungen neu konzeptioniert, integriert und bewirtschaftet werden. Die veränderten Rollen sind:

| Lync 2010 | Lync 2013 |

|---|---|

| Archiving Server | optionales Feature jedes Front End Servers |

| Monitoring Server | optionales Feature jedes Front End Servers |

| A/V Conferencing Server | Teil des Front End Server |

| Group Chat | Persistent Chat Server |

| Director (erforderlich) | Director (nur noch optional) |

Die Architektur einer Lösung ist massgeblich vom eingesetzten Produkt abhängig. Bei Lync werden verschiedene Topologie-Typen vorgesehen. Microsoft bietet das sogenannte Planning Tool an, mit dem sich in Form eines Wizards die entsprechende Struktur auf der Basis der individuellen Bedürfnisse zusammengeklickt werden kann.

Durch die verschiedenen Server Roles ergeben sich im Rahmen von Lync unterschiedliche architektonische Konstellationen. Zentrale Fragen, die massgeblichen Einfluss auf die Topologie haben werden, sind hierbei:

Lync bietet zusätzliche Anbindungen an andere Mechanismen an. Zum Beispiel kann eine Einbindung von Exchange Unified Messaging (UM) und Outlook Web Access / Outlook Web App umgesetzt werden. Diese Schnittstellen müssen ebenso bedacht und im Rahmen der topologischen Auslegung berücksichtigt werden.

Dementsprechend kann die Lync-Infrastruktur für ein grösseres Unternehmen, das sämtliche Möglichkeiten von UC ausschöpfen möchte, relativ komplex werden. Nachfolgendes Schema illustriet ein solches Konstrukt. In der Regel lassen sich auch komplexe Lync-Konstrukte in bestehende Zonierungen, sofern sie denn zeitgemäss aufgestellt sind, übernehmen.

Eine Grundregel der angewandten Informationssicherheit besagt, dass der Reduktion von Komplexität stets ein potentieller Gewinn an Sicherheit einhergehen kann. Dementsprechend ist es angeraten, eine Umgebung möglichst einfach aufzubauen. Auf unnötige Komponenten, Funktionen und Schnittstellen sollte verzichtet werden. Im Idealfall werden diese gar nicht erst aufgebaut oder installiert.

Falls sie dennoch vorhanden sind – da Kernkomponente des Gesamtgebildes oder zur Vorbereitung einer zukünftigen Einführung – sollten sie wenigstens deaktiviert oder durch Konfigurationseinstellungen geschützt werden.

Die grösste Exponiertheit wird zum Beispiel aufgetan, wenn mittels Federations externe Zugriffe zu Partnerorganisationen zugelassen werden. Die über den Edge Server umgesetzte Kommunikation muss in diesem Fall explizit gesichert werden. Dazu gehören Konfigurationseinstellungen, die das Deaktivieren von Partner Discovery und Verhindern von NTLM-Lockouts durchsetzen.

Zertifikate spielen in der Welt von Lync eine wichtige Rolle, denn sie gewährleisten die vertrauenswürdige Kommunikation zwischen den zentralen Kommunikationspartnern. Dazu gehören:

Dementsprechend muss man sich um das Ausrollen vertrauenswürdiger Zertifikate bemühen (Lync versucht dies durch einen Wizard zu vereinfachen).

Obschon die damit einhergehenden Mechanismen seit Jahren bekannt sind, tun sich viele Unternehmen auch heute noch schwer damit, sich dieser Aufgabe erfolgreich zu stellen. Ist dies in einem Unternehmen der Fall, sollte die Einführung von Lync als Chance gesehen werden, hier einen zusätzlichen Prozess zu etablieren, von dem auch bestehende und zukünftige Projekte profitieren können.

Da UC-Lösungen in erster Linie aufgebaut werden, um altbekannte Kommunikationskanäle zu ersetzen, lasten auf diesen beachtliche Anforderungen, wenn es um die Verfügbarkeit geht. Der Ausfall einer einzelnen Komponente kann bedeuten, dass die gesamte Kommunikation gestört ist. Dies kann firmenintern aber auch nach Aussen unmittelbaren Einfluss auf die Produktivität eines Unternehmens haben. Aus diesem Grund ist es enorm wichtig, dass das Augenmerk von Beginn weg auf die Verfügbarkeit der Lösung gelegt wird.

Es gibt verschiedene Möglichkeiten, wie eine hohe Verfügbarkeit erreicht werden kann. Der Einsatz dieser ist Abhängig vom eingesetzten Produkt, den zugrundeliegenden Technologien und dem angewendeten Konzept.

Lync sieht zum Beispiel vor, dass ein Pool-Pairing umgesetzt werden kann. Dieses lässt sich sowohl einzeln für Front End Diese lassen sich sowohl für Front End als auch für Back End Pools einführen. Ein solches Pairing führt dazu, dass in regelmässigen Abständen die Verfügbarkeit der anzubietenden Kommunikation geprüft wird. Ist diese für einen definierten Zeitraum nicht nutzbar, wird auf einen anderen Pool umgeschaltet. Um dies umzusetzen, muss auf den einzelnen Servern die entsprechende Einstellung vorgenommen werden. Dies kann mit wenigen Kommandoeingaben geschehen. Natürlich kann aber auch ein DNS-Loadbalancer zum Einsatz kommen, um die Last generell zu verteilen.

Im Backend werden SQL-Server eingesetzt. Bei diesen kann mittels Database Mirroring eine hohe Verfügbarkeit erreicht werden. Diese Funktion wird jedoch nur noch bei MS SQL Server 2012 angeboten und soll in zukünftigen Versionen nicht mehr mitgeliefert werden. Lync 2013 setzt MS SQL Server 2008 R2 voraus, um SQL Mirroring einsetzen zu können.

Lync sieht vor, dass ein Bypass für analoge Geräte statt finden kann. Bei einem Ausfall der Netzwerkverbindung bzw. Internetanbindung kann direkt auf eine analoge Linie umgeschaltet werden, wodurch sich die Basisdienste (z.B. Telefonie und Fax) aufrecht erhalten lassen.

Logging und Monitoring ist ein zentraler Aspekt, um während des Betriebs Transparenz und Nachvollziehbarkeit bereitstellen zu können. Dieser muss dementsprechend früh geplant und konsequent durchgesetzt werden.

In Lync 2010 war das Logging sehr dezentralisiert umgesetzt. Auf den einzelnen Servern in den jeweiligen Pools musste das Logging Tool aktiviert werden. Ein poolübergreifendes Logging gestaltete sich dementsprechend aufwändig. In Lync 2013 wird ein zentralisierter Ansatz umgesetzt. Dabei wird der Logging Agent auf den einzelnen Servern in den Pools betrieben, wobei die Logdaten an den Logging Controller geschickt werden.

Die Archivierung von Nachrichten kann entweder über eine Einbindung in Microsoft Exchange oder durch einen dedizierten Archiving Server (Lync 2010) bzw. eine Archiving-Datenbank (Lync 2013) geschehen.

Unified Communications (UC) ist ein sehr aktuelles Thema, das aufgrund seiner Komplexität sowohl betrieblich als auch sicherheitstechnisch besonders spannend ist. Am Beispiel von Lync wurde aufgezeigt, dass es viele verschiedene Aspekte zu berücksichtigen gilt.

Die mitgeführte Komplexität zu beherrschen ist besonders wichtig, weshalb eine sichere Lösung nur möglich ist, wenn man sorgfältig plant, umsetzt und kontrolliert. Dabei sollte man stets darum bemüht sein, unnötige Funktionalität zu entfernen und die bestehende Funktionalität beherrschbar zu machen. Dadurch kann ein solides Mass an Sicherheit erreicht werden.

Unsere Spezialisten kontaktieren Sie gern!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Unsere Spezialisten kontaktieren Sie gern!