Verbessern des Datenverständnisses

Rocco Gagliardi

So schützt man sich vor Phishing

From-Feld der Nachricht verwenden, um sich als Teil einer anderen Organisation auszugeben.

Es gibt Möglichkeiten, Spammer und Phisher daran zu hindern, Ihre Domain zu fälschen. Die Email-Authentifizierung – Überprüfung, ob eine Email wirklich von der Domäne stammt – basiert auf wohlbekannten Standards, die wir in unserem Beitrag diskutiert haben. Diese Sicherheitsmechanismen sind relativ einfach einzurichten und bieten ein gutes Schutzniveau.

Wenn diese Methoden Spam fast vollständig blockieren, warum hören wir dann immer noch häufig davon? In der Praxis setzen sie nicht alle Unternehmen ein.

Die Umsetzung von SPF ist nur der Anfang, denn für einen wirksamen Schutz ist es auch notwendig, DMARC und folglich DKIM umzusetzen.

DMARC bietet drei Hauptelemente zu den bisher existierenden Email-Authentifizierungsstandards:

Wie jeder Schutz sind auch diese ein zusätzliches Problem, das es für das reibungslose Funktionieren des Systems zu lösen gilt: Im Grossen und Ganzen entscheidet der Inhaber der Domain, was der Empfänger mit den in seinem Namen erhaltenen Emails macht.

Es gibt keinen schnellen und sicheren Weg, um zu testen, ob eine Konfiguration funktioniert oder nicht, ohne mehrere Parteien gleichzeitig einzubeziehen. Dadurch wird alles akademischer: Man muss sich vor ein Papier setzen und die Policy so gestalten, dass sie theoretisch funktionieren kann; einmal implementiert, muss man ihre tatsächliche Funktionsweise überwachen und auf jedes Problem reagieren.

Die erwähnten Schutzsysteme sind für eine gemeinsame IT-Abteilung schwer zu verstehen und zu implementieren, weil:

Ausserdem gibt es einige spezifische technische Kritikpunkte:

Dies erklärt zum Teil, warum viele Administratoren es vorziehen, eine Einführung zu vermeiden oder “pro forma” umzusetzen.

Um herauszufinden, wie der Stand der Implementierung in den verschiedenen Unternehmen ist, die täglich mit Millionen von Benutzern kommunizieren, haben wir eine Beispielanalyse von interessanten Bereichen durchgeführt. Die Liste der Domains wird von OpenPage Rank zur Verfügung gestellt. Wir haben die Domänen ausgewählt (basierend auf TLDs, Schlüsselwörtern usw.), die öffentlichen DNS-Einträge untersucht und den verschiedenen gefundenen Richtlinien eine Sicherheitsbewertung zugewiesen.

Die Analyse der Aufzeichnungen umfasst sowohl die Identifizierung der vorhandenen Mechanismen (SPF, DKIM, DMARC) als auch die definierten Richtlinien.

In der Policyanalyse:

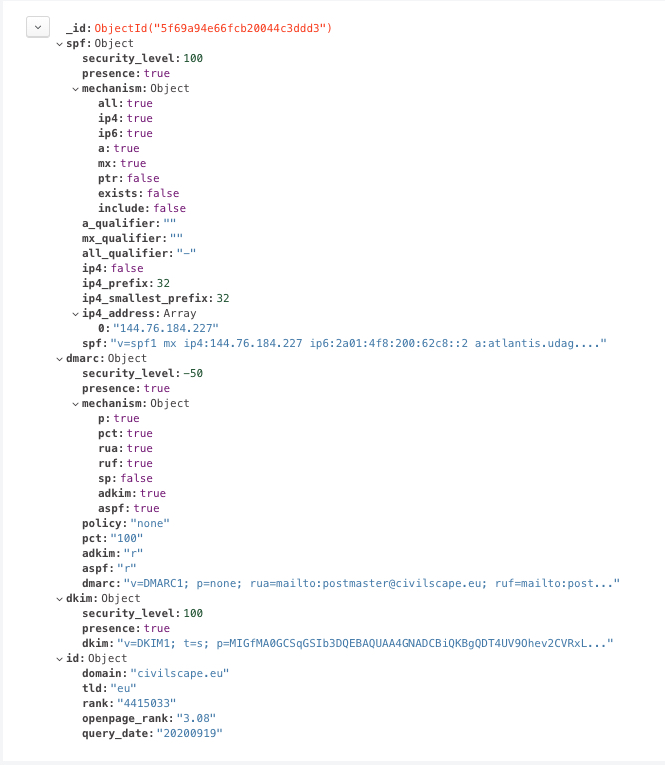

- ist, wird kein Punkt abgezogenDie gesammelten Informationen werden zur Analyse in einer MongoDB gespeichert:

Wir analysierten 414783 Domänen, ausgewählt nach bestimmten Top-Level-Domains:

| TDL | Anzahl Domains |

|---|---|

| .org | 185695 |

| .edu | 99557 |

| .eu | 50526 |

| .ch | 46089 |

| .gov | 29839 |

| .mil | 2911 |

| .bank | 166 |

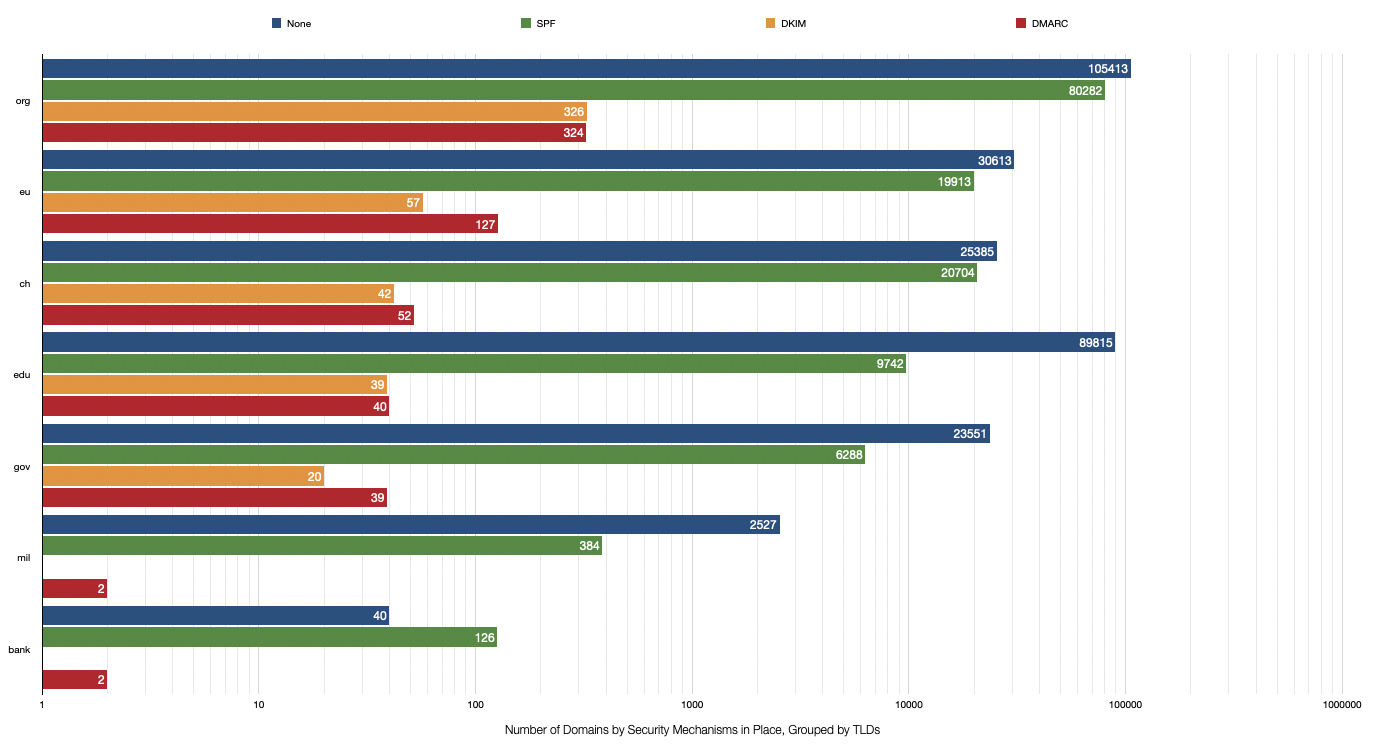

Die nachfolgende Abbildung zeigt, wie viele Domains insgesamt und gruppiert nach ausgewählten TLDs Schutzmechanismen implementieren.

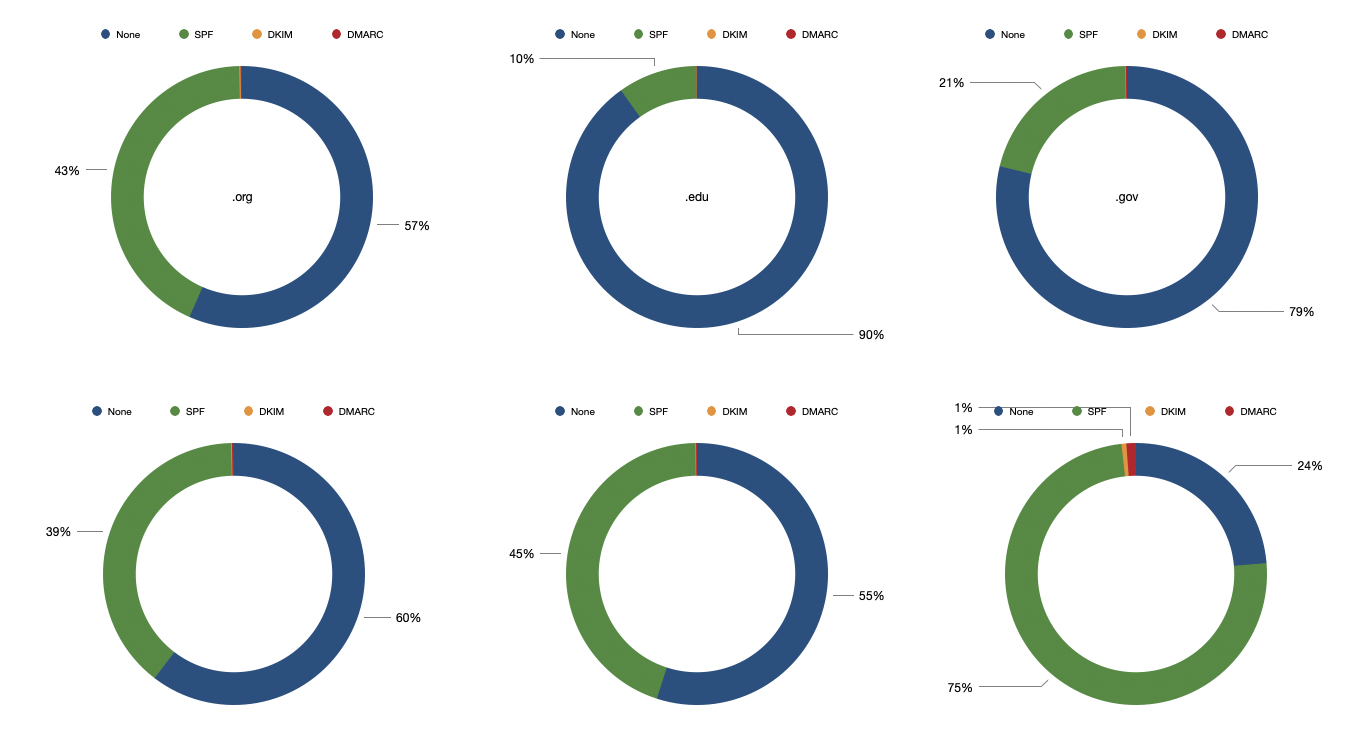

Die nächste Abbildung zeigt im Detail für jede TDL den prozentualen Anteil der Domänen, die Schutzmechanismen verwenden.

Beobachtungen:

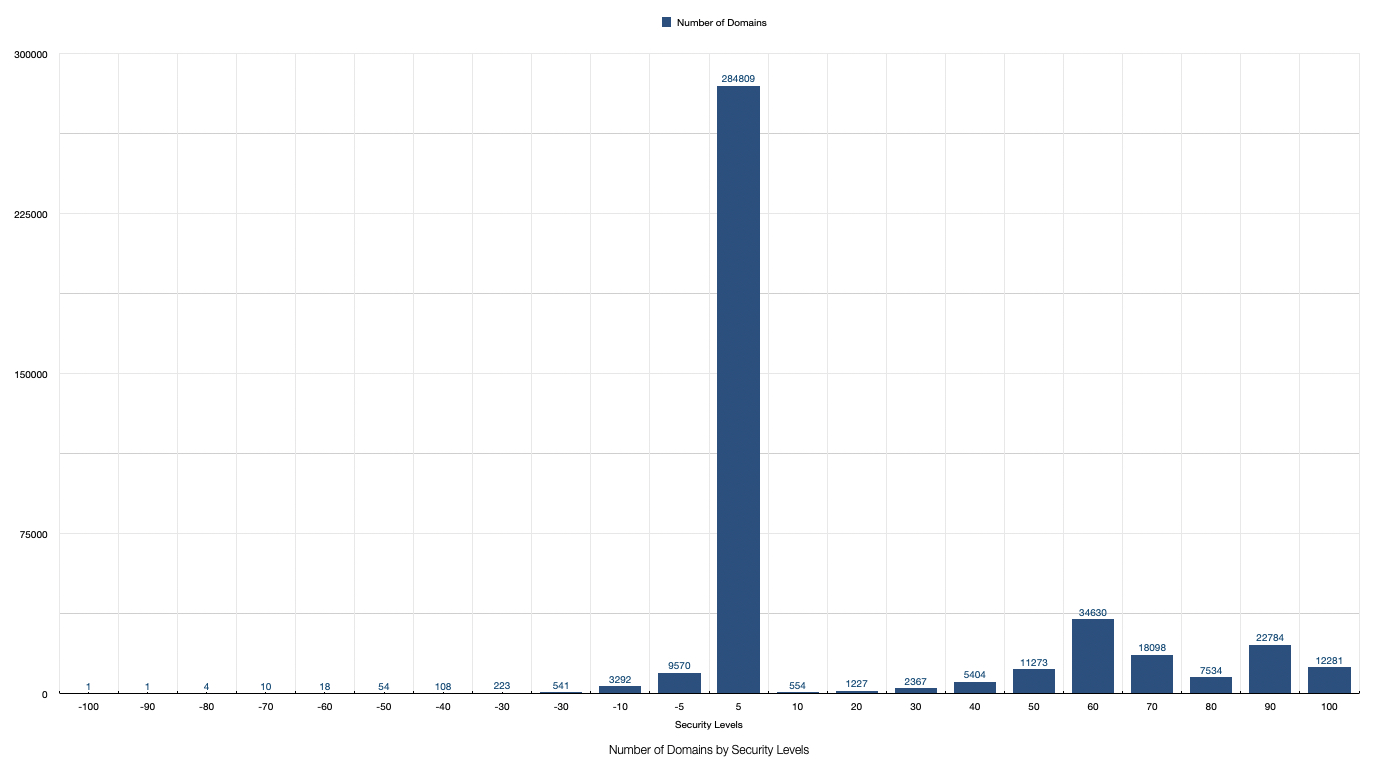

Die folgende Abbildung zeigt die Anzahl der Domänen für jedes Niveau der Sicherheit.

Dieses wird auf der Grundlage des Vorhandenseins der Schutzmechanismen und der Qualität der Konfiguration berechnet.

| Bereich | Beschreibung |

|---|---|

| .-100 bis -50 | Die Security Policy benutzt keine Schutzmechanismen oder setzt diese falsch ein |

| .-49 bis 0 | Die Security Policy greifen auf unsichere Optionen zurück |

| .1 bis 50 | Die Security Policy könnte restriktiver gesetzt werden |

| .51 bis 100 | Die Security Policy ist gut konfiguriert |

Beobachtungen:

Wir werfen nun einen genaueren Blick auf zwei spezifische SPF-Mechanismen (all und ip4_prefix), um die Kreativität einiger Administratoren mit den SPF-Policies zu zeigen.

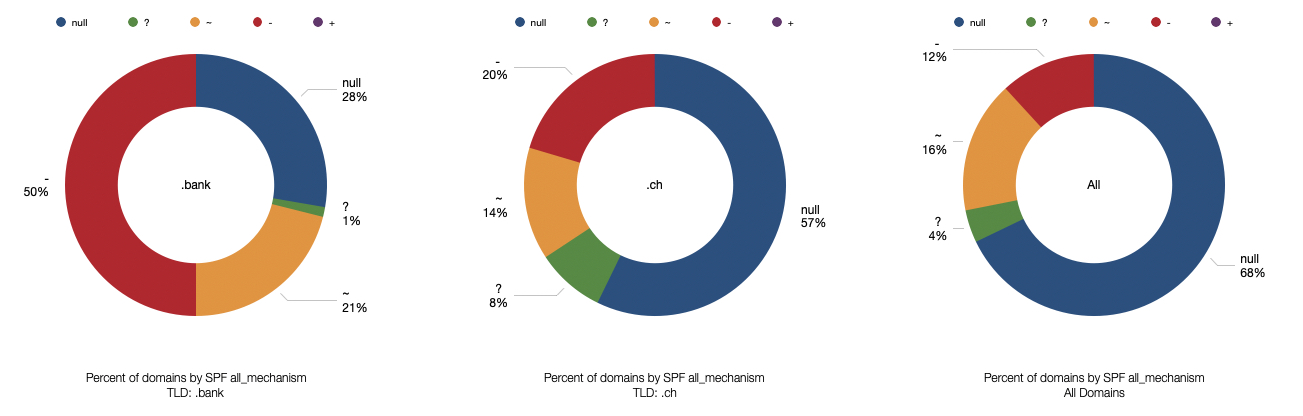

Die nächste zeigt, wie der wichtigste Mechanismus von SPF, die sogenannte all, in den analysierten Bereichen konfiguriert ist. Dieser obligatorische Mechanismus gibt an, was mit den nicht konformen E-Mails zu tun ist (abweisen, markieren oder ignorieren).

Dies ist ein gutes Beispiel dafür, was schief gehen kann: "v=spf1 +all" ist laut SPF-Organisation eine gültige Anweisung, aber laut Dokumentation: Der Domänenbesitzer denkt, dass SPF nutzlos ist und/oder sich nicht darum kümmert

Beobachtungen:

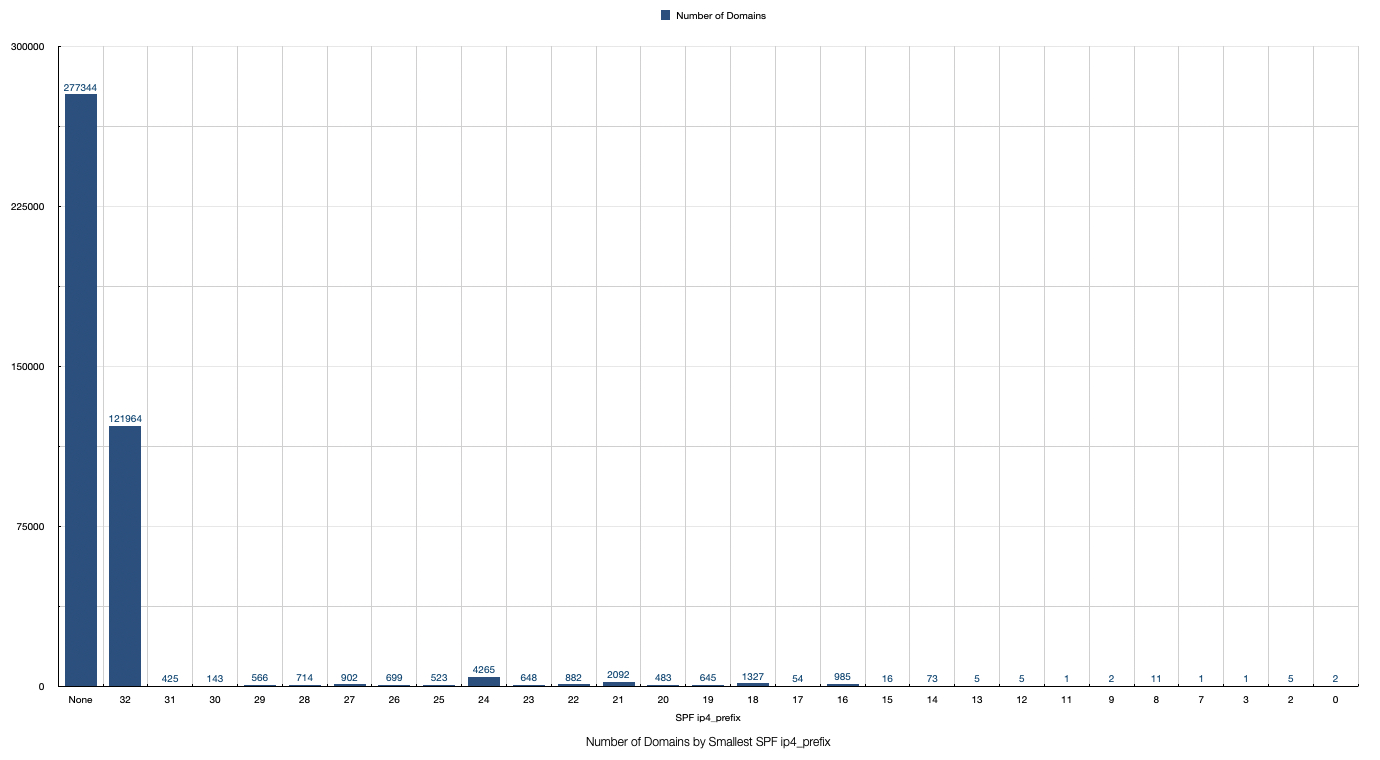

Die gezeigte Abbildung illustriert die Konfiguration eines weiteren SPF-Mechanismus, des ip4. Dieser Mechanismus wird verwendet, um eine bestimmte Anzahl von Servern als gültige Mailserver für die Domäne zu markieren. Wir haben die Maske extrahiert, um zu berechnen, wie viele Server mit diesem Mechanismus auf der Whitelist stehen. Die Anzahl dieser Server sollte nur auf die Mailserver beschränkt werden. Beachten Sie, dass dieser Mechanismus optional ist.

Beobachtungen:

v=spf1 mx a ip4:12.0.0.0.0/2 ip4:72.0.0.0/2)Es wurden acht Mechanismen für SPF analysiert. Wir haben nur zwei im Detail gezeigt, um zu betonen, dass selbst das Vorhandensein der SPF-Policy keine Sicherheitsgarantie ist. Darüber hinaus sind die Absichten derjenigen, die ein ip4-Präfix auf 0 konfigurieren, immer fragwürdig.

Mechanismen zum Schutz vor Identitätsdiebstahl, gerade im Mailbereich, gibt es seit vielen Jahren. Aber aus verschiedenen Gründen werden sie noch nicht in grossem Umfang eingesetzt und oft nur im Informationsmodus zwecks Reporting verwendet.

Unsere Untersuchung zeigt, dass die Implementierung solcher Systeme, selbst für sensible Bereiche, noch lange nicht abgeschlossen ist.

Lassen Sie durch uns einen Social Engineering Test durchführen!

Rocco Gagliardi

Rocco Gagliardi

Rocco Gagliardi

Rocco Gagliardi

Unsere Spezialisten kontaktieren Sie gern!