Prompt Injection

Andrea Hauser

Das ist neu in TLS 1.3

Das letzte Mal, als wir Artikel über TLS/SSL bzw. Verschlüsselung geschrieben haben, war im 2014 und 2015. Die meisten Empfehlungen haben sich zwar nicht geändert, aber dennoch gibt es einige Erneuerungen und veraltete Ciphers und Protokolle, auf die in diesem Beitrag eingegangen wird. Zum Schluss dieses Artikels wird zusammengefasst, welche TLS-Einstellungen aus Sicherheitssicht aktuell umgesetzt werden sollen.

Dieser Abschnitt betrachtet die seit 2015 neu eingeführten Protokolle und Sicherheitsmassnahmen.

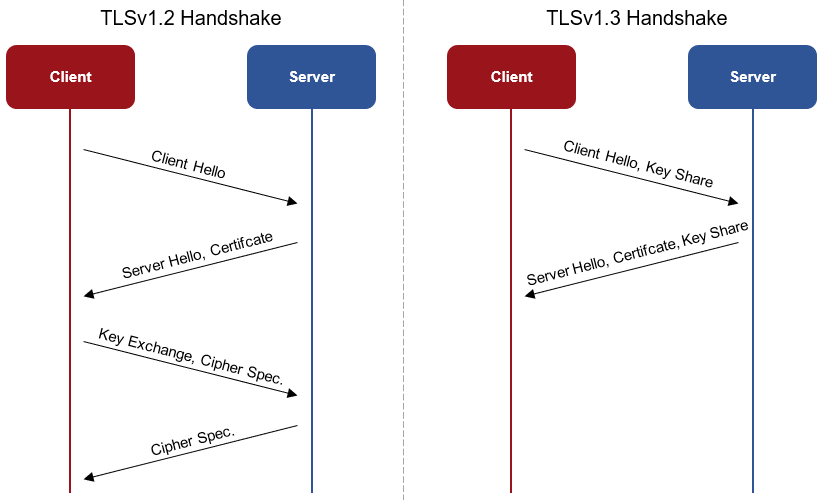

Es wurde eine neue Version des TLS-Protokolls veröffentlicht. Es handelt sich dabei um TLSv1.3 welches in RFC 8446 definiert ist. Die beiden wichtigsten Bereiche, in denen sich TLSv1.3 vom vorherigen Protokoll abhebt, sind Sicherheit und Geschwindigkeit. Bei TLSv1.3 wurden nämlich mehrere schwache und veraltete Funktionen von TLSv1.2 entfernt. Der Geschwindigkeitsgewinn ergibt sich aus einem neuen Handshake, der in einem Round-Trip durchgeführt werden kann.

OCSP steht für Online Certificate Status Protocol und es handelt sich dabei um einen Standard zur Überprüfung des Revokationsstatus von Zertifikaten. Mit OCSP-Stapling, einer Erweiterung des ursprünglichen OCSP, wird der Revokationsstatus als Teil des TLS-Handshakes direkt vom Server geliefert. Dementsprechend muss der Browser selbst für die Überprüfung des Status des Zertifikats keinen OCSP-Server kontaktieren. Damit wird die Gesamtdauer für den Aufbau der TLS-Verbindung reduziert und es werden keine Informationen zum Surfverhalten eines Benutzers an den OCSP-Server gesandt.

Dieser Abschnitt betrachtet die seit 2015 entfernten Protokolle, Ciphers und sonstigen Sicherheitsmassnahmen.

Es geht nur um Ciphers, die RSA für den Schlüsselaustausch einsetzen. Alle diese Ciphers sind von der ROBOT-Attacke oder ähnlichen Angriffen betroffen und werden als schwach eingestuft. Die Schwachstellen führen dazu, dass ein Angreifer, der den Datenverkehr passiv aufzeichnen kann, diesen später entschlüsseln kann. Wer weitere Details zu ROBOT-Attacke lesen möchte, findet diese auf der für die Schwachstelle kreierten Webseite robotattack.org.

Bereits seit März 2020 unterstützen moderne Browser wie Chrome, Firefox und Safari die TLS-Protokolle TLSv1.0 und TLSv1.1 nicht mehr. Dies vor allem da mehrere Aspekte des Designs dieser Protokolle nicht robust umgesetzt sind. Für Unternehmen im Finanzsektor ist zudem spannend, dass auch der PCI DSS schon seit Ende Juni 2018 fordert, dass TLSv1.0 nicht mehr unterstützt wird.

Public-Key-Pinning wurde dafür entwickelt, der Tatsache entgegenzuwirken, dass jede CA ein Zertifikat für jede Website ausstellen kann. Allerdings ist die korrekte Umsetzung von Public-Key-Pinning aufwendig und benötigt viel Fachwissen. Zudem besteht das Risiko, die Website für Besucher komplett zu sperren, wenn eine falsche Konfiguration umgesetzt wurde. Deshalb haben die allermeisten Browser die Unterstützung für Public-Key-Pinning wieder entfernt.

Als Alternative steht nun das Konzept der Certificate Transparency zur Verfügung. Dabei werden neu ausgestellte Zertifikate in öffentlich geführten CT-Logs festgehalten. Jeder kann nun für seine Domains diese Logs überwachen und ein fälschlicherweise oder bösartig erstelltes Zertifikat erkennen.

Die folgende Checkliste beinhaltet die erwähnten sowie die aus dem letzten Artikel noch gültigen Empfehlungen für eine sichere TLS-Konfiguration (Stand Juli 2021):

Wenn die in der TLS-Konfiguration Checkliste vorgeschlagenen Einstellungen umgesetzt wurden, ist ein System mit den aktuellen Sicherheitsempfehlungen im Bereich TLS gut geschützt. Ein vollumfassender Schutz eines Systems umfasst allerdings mehr als nur die Umsetzung von sicheren TLS-Einstellungen. In unserem Archiv aller Labs finden Sie alle Artikel zu den Themen mit denen sich unser Red-Team, unser Blue-Team sowie unser Research-Team in letzter Zeit befasst haben.

Unsere Spezialisten kontaktieren Sie gern!

Andrea Hauser

Andrea Hauser

Andrea Hauser

Andrea Hauser

Unsere Spezialisten kontaktieren Sie gern!