Fremde Workloadidentitäten

Marius Elmiger

Die Grundlagen des Tierings verstehen

Dieser erste Artikel einer zweiteiligen Serie erörtert die Bedeutung von Credential Tiering am Beispiel des Microsoft Credential Tier Modells. Der zweite Teil befasst sich mit der Implementierung, der Identifizierung von Tier-0-Objekten sowie der Messung und Visualisierung des Fortschritts bei der Implementierung einer Active Directory Credential Tier Umsetzung.

Andy Robbins von SpecterOps machte während einer seiner Präsentationen Attacking and Defending Azure with BloodHound, eine Aussage, die Aufmerksamkeit verdient: “Seit über 20 Jahren werden immer wieder die gleichen oder ähnliche Tactics, Techniques und Procedures (TTP) eingesetzt, um Unternehmen zu kompromittieren, die Active Directory verwenden.” Warum ist dies immer wieder der Fall? Active Directory ist ein weit verbreiteter Identity Provider (IdP) und ist in fast allen IT-Umgebungen anzutreffen. Aufgrund seiner Beliebtheit und seines Alters sind Schwachstellen in diesem Dienst gut dokumentiert und manifestieren sich auf verschiedene Weise, einschliesslich legitimen Protokollmissbrauchs, falsche Konfigurationen, suboptimale Verwaltungspraktiken, Missbrauch von Berechtigungen, Vernachlässigung von Updates oder Härtungsempfehlungen und mehr.

Die Herausforderungen im Zusammenhang mit IdPs sind nicht nur bei Active Directory zu finden; andere IdPs wie AWS, Entra ID und GCP stehen vor ähnlichen Hürden. Grosse Unternehmen wie Google, Microsoft und Amazon scheinen die Schwierigkeiten beim sicheren Betrieb dieser Systeme auch nicht vollständig lösen zu können. Das einfache Hinzufügen weiterer Sicherheitstools löst die Ursache nicht wirklich. Stattdessen sollte der Fokus auf grundlegende Präventionsmethoden gelegt werden. In dem Blogbeitrag Defenders Mindset stellt John Lamberts fest: “Verteidiger denken in Listen. Angreifer denken in Graphen. Solange dies der Fall ist, gewinnen die Angreifer”. Dies unterstreicht die Notwendigkeit eines Perspektivwechsels und betont, wie wichtig es ist, die Taktiken des Gegners zu verstehen und einen proaktiven, strategischen Ansatz für die Sicherheit zu wählen. Ohne ein Umdenken bei der Sicherung von IT-Umgebungen werden wir immer wieder dieselben Diskussionen führen müssen, da die Gegner weiterhin dieselben Tactics, Techniques und Procedures anwenden, um IT-Umgebungen zu komprimittieren.

Eine äusserst wirksame Strategie zur Verbesserung der Sicherheit von Active Directory besteht darin, die vorhandenen Angriffspfade zu analysieren und die Auswirkungen ihrer Beseitigung zu bewerten. Detaillierte Einblicke in diesen Ansatz bieten die Artikel The Attack Path Management Manifesto von Andy Robbins und Attack Path Analysis – Gaining an Advantage Over Adversaries von mir. Es ist jedoch unerlässlich, einen Sicherheitsstandard für eine Active Directory-Umgebung zu erreichen. Andernfalls können entfernte Angriffspfade wieder auftauchen. Um einen definierten Zustand herzustellen, ist ein Sicherheitsmodell namens Credential Tiering unerlässlich. Im folgenden Kapitel wird das Konzept des Tiering und seine Bedeutung als grundlegendes Element zur Sicherung einer identitätszentrierten Umgebung wie Active Directory erläutert.

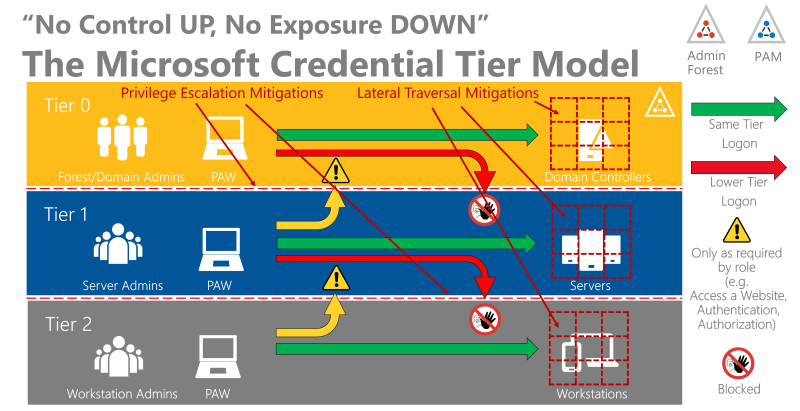

Ein Tier-Modell ist ein Framework, das Identitäten und die Ressourcen, auf die sie zugreifen, auf der Grundlage ihres Wertes oder ihrer Bedeutung in verschiedene Tiers einteilt. Die Einteilung in Tiers erfordert die Implementierung von Sicherheitskontrollen, um die Trennung zwischen diesen Tiers aufrechtzuerhalten. Darüber hinaus definiert es Regeln für die Trennung, legt grundlegende Kontrollen fest, die vorhanden sein müssen, und erkennt die Möglichkeit zusätzlicher Kontrollen an. Je nach Umgebung gibt es verschiedene Arten von Tier-Modellen, z. B. für lokale Infrastruktur, Active Directory, Microsoft Cloud, AWS, geschäftskritische Anwendungen usw. Das grundlegende Konzept eines Tier-Modells stammt aus dem Bell-LaPadula-Sicherheitsmodell, das auf die Wahrung der Datenvertraulichkeit abzielt, und dem Biba-Modell, das sich auf die Datenintegrität konzentriert.

Eine ausführlichere Erklärung, ob Tiering hilfreich ist, findet sich in den folgenden beiden Artikeln, die 2012 und 2014 von Micosoft veröffentlicht wurden: Mitigating Pass-the-Hash (PtH) Attacks and Other Credential Theft Techniques_English.pdf und Mitigating-Pass-the-Hash-Attackss-and-Other-Credential-Theft-Version-2.pdf. Diese Dokumente behandeln Angriffe auf Active Directory und bieten ganzheitliche Planungsstrategien, die in Kombination mit den Windows-Sicherheitsfunktionen eine effektivere Verteidigung gegen Angriffe auf Credential Theft ermöglichen. Die beiden Artikel sind sehr empfehlenswert. In dem einten Artikel aus dem Jahr 2014 erklärt Microsoft Tiering als eine Möglichkeit, um zu verhindern, dass eine gesamte IT-Umgebung durch den Verlust eines einzelnen Assets gefährdet wird. Dabei wird eine Analogie zu grossen Schiffen verwendet, die über Abteilungen verfügen, um den durch ein Leck verursachten Schaden zu begrenzen. Indem IT-Umgebungen in ähnlicher Weise konzipiert werden, kann der Verlust der Vertraulichkeit, Integrität oder Verfügbarkeit eines oder mehrerer Assets eingedämmt und verhindert werden, dass der Rest der Umgebung in Mitleidenschaft gezogen wird. Im Anschluss an die Analogie wird das Containment-Modell vorgestellt und als Tiering Model Designed for Active Directory bezeichnet. In diesem Artikel bezeichnen wir das Modell als Microsoft Credential Tier-Modell. Dieses Modell hat drei Tiers von Verwaltungsrechten, aber in bestimmten Fällen können zusätzliche Tiers erforderlich sein. Zusätzliche Tiers müssen jedoch mit Bedacht hinzugefügt werden und sollten nicht zu unnötigen Tiering Verstössen führen.

Das Modell zielt darauf ab, Angreifer daran zu hindern, mit gestohlenen Anmeldedaten höhere Privilegien zu erlangen. Microsoft beschreibt die folgenden Regeln für das Modell:

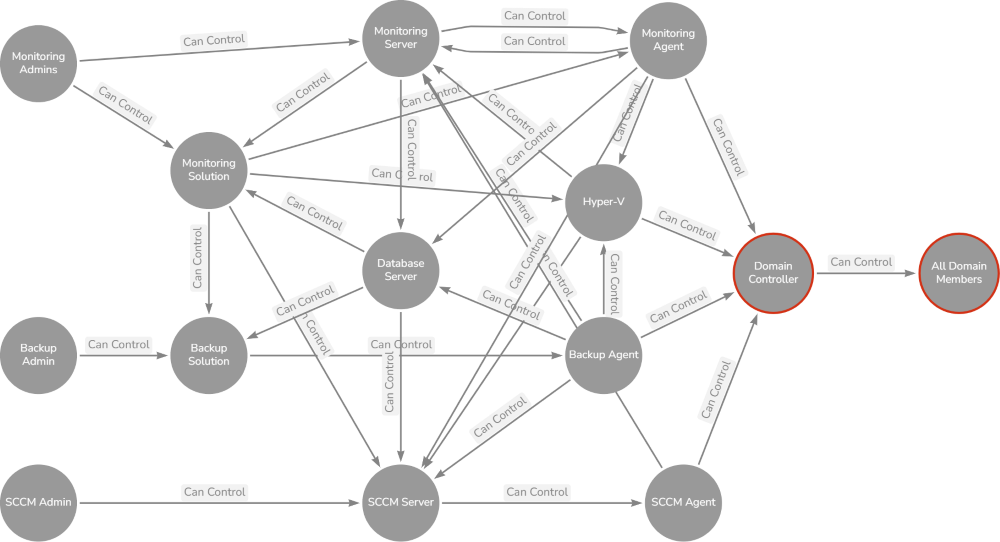

Um eine Tier-Zuordnung vornehmen zu können, muss eine ganzheitliche Betrachtung jedes einzelnen Dienstes und jeder Active Directory-Berechtigung vorgenommen werden. Dabei muss immer die folgende Frage beantwortet werden: Ergibt sich ein Control-Up oder ein Exposure-Down Risiko? Ein Beispiel: Virtuelle Maschinen von Domänencontrollern werden von der Lösung System Center Configuration Manager (SCCM) verwaltet. SCCM wird von Tier-1-Administratoren verwaltet. Dies führt zu einem Control-Up-Risiko und damit zu einem Verstoss gegen das Tiering. Dieses Beispiel beschreibt das Paradigma der Abhängigkeitskette. Weitere vorgelagerte Risiken für einen Domänencontroller wären zum Beispiel:

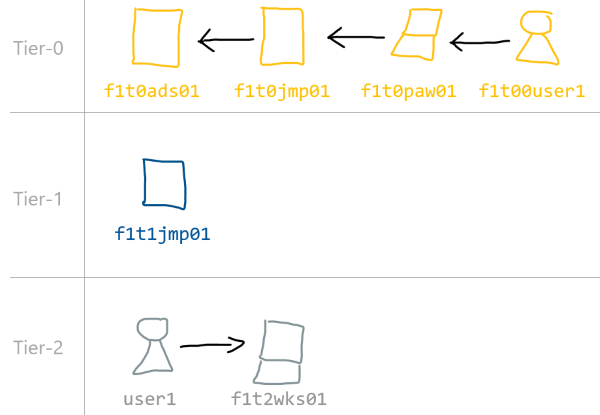

Und übersetzt in ein unfertigen Graphen. P.S.: Es ist eine wertvolle Übung, den unten stehenden Graphen zu erweitern, um die Abhängigkeitskette zu wichtigen IT-Komponenten zu veranschaulichen.

Alle oben identifizierten Upstream-Risiken können zu einer Downstream-Kontrolle aller Geschäftsdaten, Konten und Geräte führen, die direkt oder indirekt von Active Directory verwaltet werden. Basierend auf dieser Erkenntnis muss jede identifizierte Tiering-Verletzung angegangen werden. Es gibt verschiedene Möglichkeiten der Schadensbegrenzung:

| Option | Beschreibung |

|---|---|

| A | Herabstufung von AD-Objekten und/oder Anwendungen auf eine niedrigeres Tier (d. h. PAM für Tier 1 und Tier 2) |

| B | Unabhängige Tier-0-, Tier-1- und Tier-2-Objekte bzw. -Anwendungen (d.h. Dedizierte SCCM-Installation für Tier-0, Tier-1 und Tier-2) |

| C | Trennung der rollenbasierten Zugriffskontrolle (RBAC) der Anwendung – ein robustes internes RBAC-Sicherheitsmodell ist erforderlich (d. h. Tier 1 verwaltet SCCM – Tier 2-Administratoren haben nur Zugriff auf die Tier-2-Clients und Softwarepakete) |

| D | Verschieben von AD-Objekten und/oder -Anwendungen auf das jeweilige Tier (d. h. Active Directory-Zertifikatsdienste müssen nach Tier 0 verschoben werden) |

| E | Verschlüsselung von Daten des höheren Tiers, wenn sie auf Komponenten des unteren Tiers gespeichert werden müssen. Der private Schlüssel verbleibt im höheren Tier |

Eine andere Möglichkeit, um Tiering-Verstösse zu eruieren, kann über folgende Methode erfolgen:

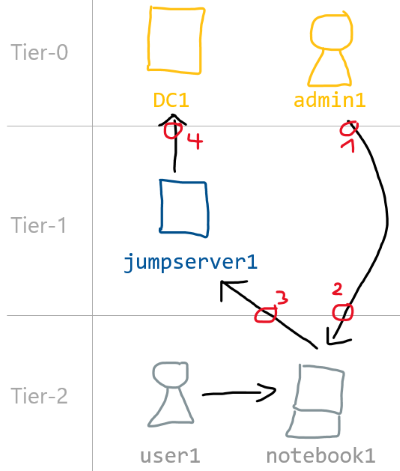

Die folgende Zeichnung dient als Beispiel für den Anwendungsfall:

Die Zeichnung zeigt vier Tiering Violations:

Dies ist übrigens ein gängiges Verwaltungsmuster, auf das wir bei Assessments oder Red-Team-Einsätzen häufig stossen. Intern nennen wir den Server jumpserver1 credential harvester und er ist oft eines unserer Ziele. Zurück zum Thema, was wir tun können, um die Tiering Verstösse abzuschwächen. Von unseren fünf oben vorgestellten Optionen sollten wir uns für Option B entscheiden:

Jede Entität in einem Tiering sollte einer strengen Namenskonvention folgen. Dies bietet mehrere Vorteile, insbesondere im Hinblick fürs Auditieren. Nachfolgend ein Beispiel für Benutzerkonten:

| Shortname | Beschreibung |

|---|---|

| f | AD Forest |

| 1-9 | Forest Nummer |

| t | Tier |

| 0-2 | Tiers |

| 0-2 | Zugriffslevel: 0=Tier administrator, 1=Server Admins, 2=Admin on particular servers or clients |

Wenn keine der Optionen zur Risikominderung umgesetzt werden kann, sollten Analysen durchgeführt werden, um zu ermitteln, wie die Ausnutzung der Tiering-Verstösse erschwert oder zumindest Überwacht werden können. Wenn nichts machbar ist, sollte das Risiko formell akzeptiert werden und zusammen mit den möglichen Konsequenzen im Falle eines Vorfalls dokumentiert werden.

Um die Bedrohung durch Laterale Traversal auf jedem Tier abzuschwächen, muss es spezielle privilegierte Benutzer geben, die für Verwaltungsaufgaben Zugriff auf Objekte erhalten. Ein Beispiel hierfür ist ein Serveradministrator, der Zugriff auf die Server und Dienste erhält, um regelmässige Wartungs- und Überwachungsaufgaben durchzuführen. Für die Verwaltung dieser Serveradministratoren wird jedoch auch ein privilegierter Zugang benötigt. Dieser Zugang wird von einem Tier-Administrator wahrgenommen. Ein weiteres Beispiel in Form eines Anwendungsfalls:

Um das Risiko von Lateral Traversal für user1 zu minimieren, sind mehrere Administratorenkonten erforderlich:

In diesem Fall sollte user1 drei verschiedene Administratorkonten haben. Eine Privileged Access Management (PAM) Lösung kann verwendet werden, um die Anzahl der dedizierten Administratorkonten zu minimieren. Allerdings stossen wir häufig auf PAM-Konfigurationen, die als kostspielige Security-by-Obscurity-Lösungen eingesetz werden. Sie implizieren oft, dass Benutzer zunächst einen separaten Genehmigungsprozess für die Zugriffsverwaltung durchlaufen haben, anschliessend aber unabhängig vom verwendeten Gerät vorübergehend erhöhte Berechtigungen erhalten können, ohne dass eine Multi-Faktor-Authentifizierung (MFA) oder ein Genehmigungsprozess erforderlich ist. Folglich ist es für PAM-Lösungen von entscheidender Bedeutung, dass sich die Implementierung an die oben beschriebenen Regeln hält, um Tieringverstösse zu vermeiden

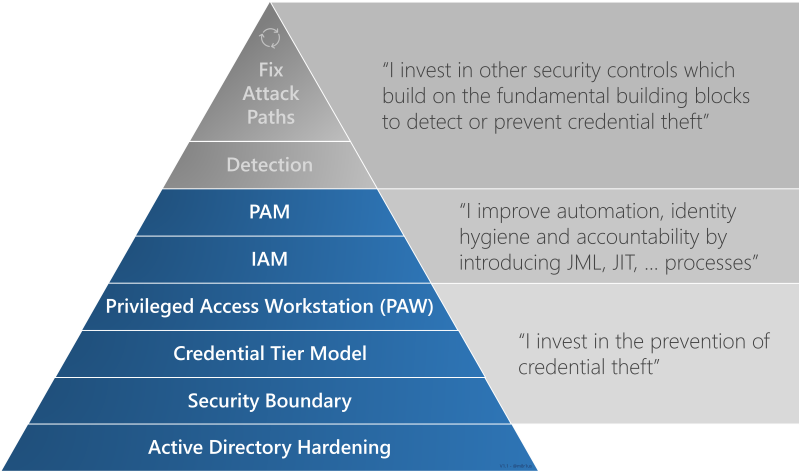

Natürlich gibt es noch weitere wesentliche Aspekte, die zu einer erfolgreichen Credential Tier-Implementierung beitragen. Dazu gehören beispielweise Security Boundaries, Privileged Access Workstation (PAW), Hardening, Access-Management sowie Automatisierung. Die folgende vereinfachte Credential Tiering Hierarchy of Needs orientiert sich an Maslows Hierarchy of Needs und der Incident Response Hierarchy of Needs. Sie skizziert die Phasen, die Unternehmen durchlaufen können, um den Diebstahl von Anmeldedaten für Angreifer zu erschweren. Die Fähigkeiten am unteren Ende der Hierarchie dienen als wesentliche Voraussetzung für die wirksame Umsetzung der darüber liegenden Fähigkeiten, einschliesslich derjenigen, die mit dem Credential-Tier-Modell verbunden sind.

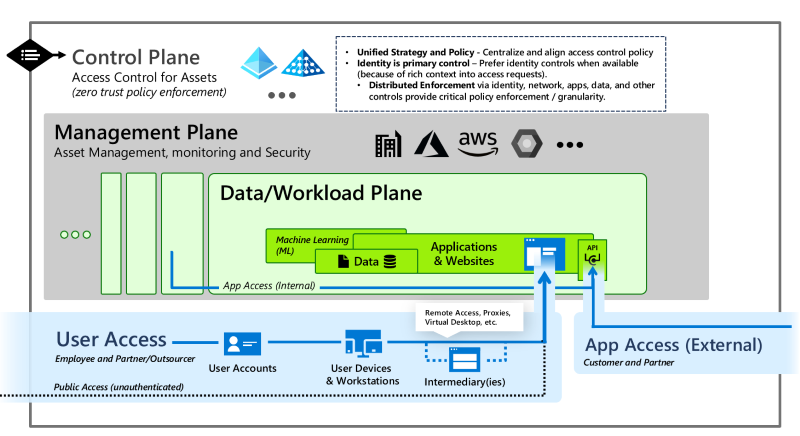

Laut Microsoft ersetzt das Enterprise Access Model das Active Directory-Tiering-Modell, das entwickelt wurde, um eine unbefugte Ausweitung von Berechtigungen in einer lokalen Windows Server Active Directory-Umgebung zu verhindern. Das Enterprise Access Model soll alle Elemente des Active Directory Credential Tier-Modells umfassen und gleichzeitig die Anforderungen an die Zugriffsverwaltung eines modernen Unternehmens erfüllen, einschliesslich lokaler, mehrerer Clouds, interner und externer Benutzerzugriffe und mehr. In dem neuen Modell entspricht die Control Plane dem Tier 0, während die Management Plane und die Data/Workload Plane dem Tier 1 entsprechen. Der Zugriff auf die Tiers in Tier 0 und Tier 1 sollte von Privileged Access Workstations (PAW) aus erfolgen, getrennt vom regulären Benutzerzugriff und App-Zugriff von Geräten in Tier 2. Nachzulesen in dem Artikel Securing Priviled Access. Zusammenfassend lässt sich sagen, dass sich nichts geändert hat, die Herausforderungen der Segregation sind identisch. Die Aufrechterhaltung einer sicheren Active-Directory-Umgebung ist eine Herausforderung, die Aufrechterhaltung einer sicheren Cloud-Umgebung ist noch schwieriger, je nach Komplexität der Umgebung. Der Artikel Microsoft Cloud Security – The Top-10 Riskiest Configurations beschreibt, was wir bei der Bewertung von Cloud-Umgebungen sehen. Die meisten der skizzierten Risiken können mit Credential Tiering angegangen werden.

Der zweite Artikel befasst sich mit dieser Frage. Der Artikel liefert Anhaltspunkte, wie der Übergang zu einer Umgebung mit mehreren Tiers aussehen kann. Ausserdem wird eine Methode zur Messung der Sicherheitsverbesserungen während dieses Prozesses vorgestellt.

Um die Sicherheit in einer identitätszentrierten Umgebung zu erhöhen, ist Credential Tiering eine grundlegende Komponente. Es kann dazu beitragen, Sicherheitsverletzungen zu verhindern, die die Vertraulichkeit, Integrität oder Verfügbarkeit der gesamten Umgebung gefährden könnten. Es ist wichtig, die Bedeutung von Upstream-Risiken und ihre möglichen Auswirkungen auf die Downstream-Kontrollen zu berücksichtigen. Tiering ist ein dauerhaftes Konzept, das nicht einfach durch Cloud-Lösungen oder andere toolbasierte Methoden ersetzt werden kann. Daher ist es wichtig, den Wert von Tiering zu verstehen und es auf identitätszentrierte Lösungen anzuwenden. Die Implementierung von Tiering kann einen erheblichen Aufwand erfordern, da das Problem umfassend angegangen wird und mehrere Teams involviert werden müssen. Ein schrittweises Vorgehen, das sich zunächst auf die privilegiertesten Entitäten konzentriert, kann die Sicherheit jedoch erheblich verbessern und es einem Angreifer bereits erschweren, weitreichende Zugriffsrechte zu erlangen.

Unsere Spezialisten kontaktieren Sie gern!

Marius Elmiger

Marius Elmiger

Marius Elmiger

Marius Elmiger

Unsere Spezialisten kontaktieren Sie gern!