Security Testing

Tomaso Vasella

Das ist das neue NIST

Im Jahr 2013 hat der damalige US-amerikanische Präsident Obama die Verfügung 13636 unterzeichnet. Damit sollte die Leistungsfähigkeit kritischer Infrastrukturen für das Management von Cyberrisiken erhöht werden. Die Verfügung beauftragte das amerikanische National Institute for Standards and Technology (NIST) mit dem Ausarbeiten eines Cybersecurity Frameworks in Zusammenarbeit mit der Privatwirtschaft. Daraus entstand das heute etablierte und weit bekannte NIST Cybersecurity Framework (CSF), welches im Februar 2014 in der Version 1.0 veröffentlicht wurde. Das CSF wurde als lebendes Dokument konzipiert, das im Lauf der Zeit kontinuierlich aktualisiert und erweitert wird. Die Version 1.1 wurde im April 2018 veröffentlicht und geht umfassender auf die Themen Identitätsmanagement und Sicherheit in Lieferketten ein. Im Februar 2024 wurde die Version 2.0 als erste grosse Aktualisierung des CSF veröffentlicht.

Dieser Beitrag geht auf die hauptsächlichen Neuerungen in der aktuellen Version des CSF ein und beleuchtet die wichtigsten Auswirkungen auf die Anwendungspraxis.

Das CSF enthält auch in der neuen Version die drei Komponenten Core, Tiers und Profiles.

Der CSF Core beschreibt erstrebenswerte Resultate oder Sicherheitsziele, die in Funktionen, Kategorien und Subkategorien unterteilt sind. Dabei wird offengelassen, mit welchen Methoden diese Ziele erreicht werden sollen beziehungsweise es ist den Anwendern des CSF überlassen, geeignete Kontrollen umzusetzen. Diese aus den früheren Versionen bekannte Unterteilung wurde in der neusten Version beibehalten, aber es ist eine neue sechste Funktion Govern (siehe weiter unten) hinzugekommen.

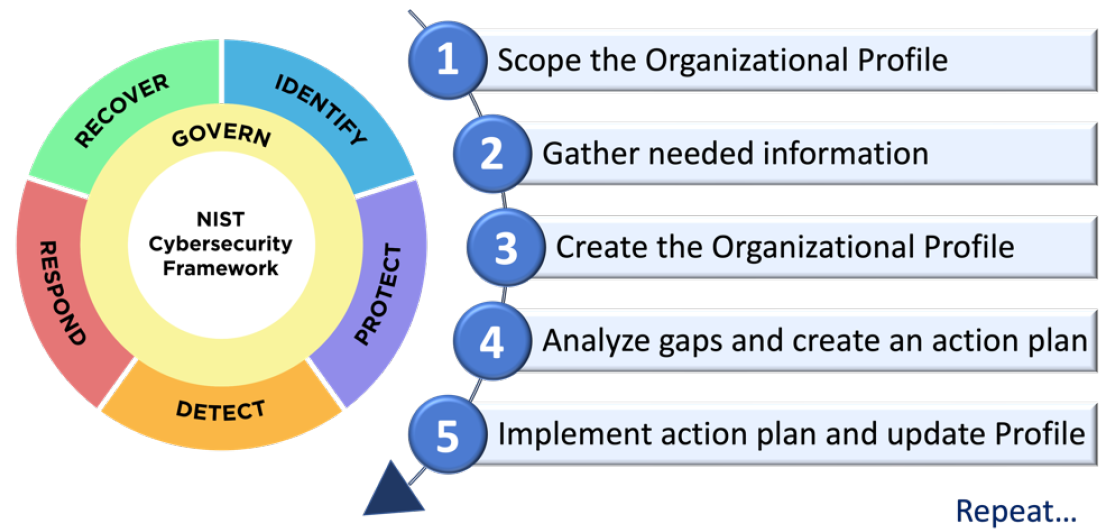

Ein CSF Profil dient der Beschreibung des Sicherheitsstands einer Organisation in Bezug auf die Sicherheitsziele des CSF Core. Mit Profilen können diejenigen CSF Kategorien ausgewählt und priorisiert werden, die für eine bestimmte Organisation als am besten geeignet erscheinen, ihre Sicherheitsziele zu erreichen. Mit Profilen kann das CSF auf die spezifischen Bedürfnisse eine Organisation zugeschnitten werden (tailoring), um Massnahmen und Kosten zu priorisieren und einen Vorgehensplan zu entwickeln. Ebenfalls können die Profile für einen Ist-Soll-Vergleich verwendet werden, indem die aktuell erreichten und die künftig zu erreichenden Sicherheitsziele einander in Form von CSF Profilen gegenübergestellt werden.

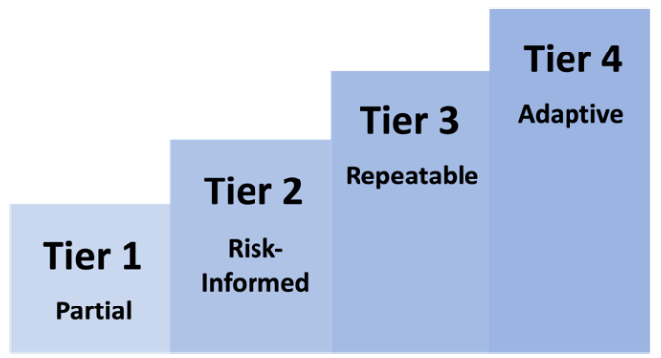

Die vier Stufen (Tiers) Partial, Risk-Informed, Repeatable und Adaptive charakterisieren die Stringenz und die Praxis hinsichtlich des Risikomanagements. Eine Organisation kann die für sie zweckmässige Stufe anhand von Kriterien wie Geschäftsziele, Risikotoleranz und Budget bestimmen.

Das CSF Version 2.0 beinhaltet mehrere signifikante Änderungen des Umfangs und des Anwendungsbereichs. Das neue Framework richtet sein Augenmerk nicht mehr hauptsächlich auf kritische Infrastrukturen, sondern erweitert seinen Anwendungsbereich auf alle Branchen, Sektoren und Organisationen. Ebenfalls wurde verstärkt darauf geachtet, dass das CSF auch für kleinere Organisationen und solche mit noch wenig fortgeschrittenem Sicherheitsprogramm relevant und anwendbar ist. Dementsprechend wurde seine Bezeichnung verallgemeinert und heisst neu einfach NIST Cybersecurity Framework.

Dem allgemeineren Anwendungsbereich wird auch mit der Erweiterung des zentralen Dokuments um eine Reihe von Online-Ressourcen Rechnung getragen, die regelmässig aktualisiert werden sollen (siehe Abschnitt Hilfreiche Werkzeuge weiter unten). Die jüngste Version hat damit einen lebendigeren Charakter als die recht statischen Vorgängerversionen, nicht zuletzt auch dank der praktischen Hilfestellungen und Umsetzungsbeispiele.

Die wahrscheinlich signifikanteste strukturelle Änderung ist die neu hinzugekommene sechste Funktion Govern. Diese neue Funktion soll Anwender darin unterstützen, das Risikomanagement im Bereich der Cybersicherheit besser in ein übergeordnetes, umfassendes Risikomanagement der gesamten Organisation einzubinden. Das Ziel besteht darin, die Zuständigkeit und die Verantwortung für das Management von Cyberrisiken auf Ebene der Geschäftsleitung zu verankern, eine entsprechende risikobewusste Kultur zu schaffen und die Risikokommunikation gegenüber dem Management zu fördern. Diese Betonung der Governance unterstreicht die Bedeutung der Cybersicherheit als eine Quelle von Unternehmensrisiken, die nicht alleinstehend betrachtet werden darf und sich auf gleicher Stufe wie finanzielle oder reputationsbezogene Risiken befinden muss.

Darüber hinaus erweitert das neue CSF die früher in der Funktion Identify enthaltenen Massnahmen für das Risikomanagement von Lieferketten (Supply Chain Risk Management, SCRM) und siedelt diese nun ebenfalls in der neuen Funktion Govern an. Das CSF betont die essenzielle Wichtigkeit des SCRM angesichts der vernetzten und komplexen Beziehungen und Abhängigkeiten in den Lieferketten.

Wie auch in früheren Versionen enthält das CSF eine Beschreibung der Funktionen und der damit anzustrebenden Ziele. Diese Beschreibungen befinden sich neu in der Einleitung und sind in einer etwas mehr praxisorientierten Sprache verfasst. Eine kurze, prägnante Beschreibung der Ziele in einem Satz befindet sich nun auch bei den Funktionen selbst.

Die Restrukturierung betont, dass die Funktionen des CSF nicht einfach lineare Schritte bedeuten, sondern untereinander abhängige Komponenten einer ganzheitlichen Sicherheitsstrategie sind.

Schliesslich gibt es einen praktischen Button auf der ersten Seite der PDF-Version mit einem Link zur Überprüfung nach neuen Versionen des CSF.

Das NIST und weitere Organisationen haben verschiedene Online-Ressourcen erarbeitet, die Hilfestellungen und weiterführende Informationen zum besseren Verständnis und zur Einführung und Umsetzung des CSF enthalten. Aufgrund der grossen Zahl an verfügbaren Informationen, Tools, Querverweisen und teilweisen Überlappungen ist es nicht einfach, einen Überblick zu gewinnen. Die wichtigsten Ressourcen sind nachfolgend zusammengestellt.

Die sogenannten Informative References sind Querverweise, die Beziehungen zwischen dem CSF Core und anderen Ressourcen wie Standards, Richtlinien, Umsetzungshinweisen und weiteren aufzeigen. Diese Ressourcen enthalten vielfach stärker praxisbezogene Informationen als der CSF Core selbst und sind hilfreich für das Verständnis, wie eine Organisation die Resultate des CSF Core erreichen kann. Beispiele für referenzierte Ressourcen sind die CIS Controls oder die NIST Spezialpublikation 800-218 betreffend sicherer Software-Entwicklung. Zusätzlich enthalten die Informative References Umsetzungsbeispiele (Implementation Examples) mit klaren, praxisorientierten Ausführungshinweisen zum Erzielen der Ergebnisse der CSF-Subkategorien.

Diese Referenzen und die Umsetzungshinweise können direkt als Excel-Datei bezogen werden. Zusätzlich gibt es das neue Referenz-Tool, das eine Suche nach Begriffen im CSF Core und in den Umsetzungshinweisen erlaubt und eine Exportmöglichkeit im JSON- oder Excel-Format bietet. Allerdings enthalten die Exporte zwar die Umsetzungshinweise, nicht aber die Querverweise bzw. Informative References. Trotzdem ist das Referenz-Tool eine praktische Möglichkeit, durch das CSF zu navigieren. Das Referenz-Tool basiert auf dem Cybersecurity and Privacy Reference Tool (CPRT), ein übergeordnetes Werkzeug, das neben den Referenzen zum CSF auch viele Referenzen zu anderen NIST Standards enthält.

In Zusammenarbeit mit der Community hat das NIST im Jahr 2019 damit begonnen, die Anwendbarkeit und die Interoperabilität von Informationssicherheitsstandards zu verbessern, indem eine Reihe von informativen Referenzen bereitgestellt werden. Diese können im Online-Referenzkatalog OLIR (Online Informative Reference Catalog) nachgeschlagen und durchsucht werden. Für das CSF enthält OLIR zum Zeitpunkt dieses Beitrags vier Dokumente, unter anderem Querverweise zwischen der vorherigen und der aktuellen Version des CSF sowie Querverweise zwischen den CIS Controls und dem CSF. Durch Klick auf More Details gelangt man zu einer Informationsseite über die Referenz und kann sich einen Vergleichsreport erzeugen lassen, der auch exportiert werden kann. Als besonders nützlich dürfte sich die Aufstellung von Querverweisen zwischen den Versionen 1.1 und 2.0 des CSF erweisen, weil damit direkt ersichtlich ist, welche Kategorien wohin verschoben wurden. Ebenfalls nützlich sind die Mappings zu den CIS Controls und es bleibt zu hoffen, dass weitere folgen werden.

Die Quick Start Guides sind einzelne Dokumente zu bestimmten Themen des CSF. Beispielsweise sind Informationen enthalten, die kleineren Organisationen helfen, ein Informationssicherheitsprogramm zu beginnen und es gibt Hilfestellungen zum Thema Supply Chain Risk Management. Die Quick Start Guides haben selbst eine kleine Anleitung zur besseren Übersicht.

Die neue Version macht einen gelungenen Eindruck. Vor allem der breitere Anwendungsbereich auch für kleinere Organisationen mit weniger Ressourcen und der stärkere Fokus auf die Verankerung des Risikomanagements auf Ebene der Organisationsleitung sind wichtige Neuerungen.

Das Risikomanagement von Lieferketten in der Governance anzusiedeln ist ein wichtiger Schritt in die richtige Richtung. Lieferketten sind aus Sicherheitssicht oft unüberschaubar komplex und es muss eindeutig mehr unternommen werden, deren Sicherheit auch von der Geschäftsleitungsebene aus zu steuern.

Die Bestrebungen, das Framework praktischer und dynamischer zu gestalten und die in diesem Zusammenhang neu verfügbaren Online-Ressourcen tragen dazu bei, es als nützliches Werkzeug zu verwenden und nicht als theoretisches starres Konstrukt zu betrachten. Es darf davon ausgegangen werden, dass das neue CSF eine noch grössere Verbreitung und Anwendung erfahren wird, als seine Vorgängerversionen und es bleibt spannend zu verfolgen, welche weiteren Hilfsmittel und Werkzeuge noch entstehen werden.

Unsere Spezialisten kontaktieren Sie gern!

Tomaso Vasella

Tomaso Vasella

Tomaso Vasella

Tomaso Vasella

Unsere Spezialisten kontaktieren Sie gern!