Sie wollen mehr?

Weitere Artikel im Archiv

Im Rahmen eines Penetration Tests wurden an uns eher spezielle Anforderungen gestellt:

Die Zugriffe sollten möglichst effizient durchgeführt werden, ohne dadurch auf den Systemen eine Alarmierung auszulösen.

Da die Infrastruktur nicht durch den Kunden selbst, sondern durch einen externen Partner betreut wurde und dieser in das Security Testing nicht involviert werden sollte, wussten wir nicht um das ideale Timing-Verhalten für unsere Zugriffe. Doch ein solches sollte von zentraler Wichtigkeit sein, um automatisierte Zugriffe während einer frühen Phase der Auswertung durchführen zu können. Wir sahen uns also mit diametral entgegengesetzten Bedürfnissen konfrontiert:

Effizienz gegen Unentdeckbarkeit

Um unsere Zugriffsmöglichkeiten bestmöglich abstecken zu können, haben wir uns deshalb um das Zusammentragen von Informationen zur Erkennung von vielen Zugriffen (typischerweise in Form eines Portscans oder Floodings) bemüht. Dabei definiert sich der entsprechende Threshold aus zwei Werten:

Um diese Daten für bekannte Produkte finden zu können, wurden verschiedene Quellen genutzt:

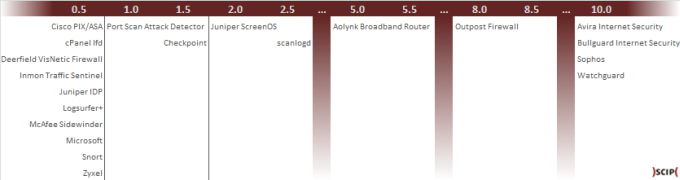

Die folgende Tabelle zeigt die Zugriffe (Req) pro Sekunde (Sec). Um einen vereinheitlichten Vergleich gewährleisten zu können, werden in der letzten Spalte mit nR/1S die Anzahl Zugriffe (nR) pro Sekunde (1S) ausgewiesen. Der arithmetische Durchschnitt dieses Werts liegt bei 85.928.

| Produkt | Req | Sec | nR/1S | |

|---|---|---|---|---|

| Aolynk Broadband Router | ▼ | 5 | 1 | 5 |

| Astaro Firewall | ▲ | 100 | 1 | 100 |

| Avira Internet Security | ▼ | 50 | 5 | 10 |

| Billion BiPAC | ▲ | 100 | 1 | 100 |

| Bullguard Internet Security | ▼ | 6 | 0.6 | 10 |

| Checkpoint Firewall-1 | ▼ | 30 | 20 | 1.5 |

| Checkpoint Safe@Office | ▼ | 30 | 20 | 1.5 |

| Checkpoint UTM-1 | ▼ | 30 | 20 | 1.5 |

| Checkpoint VPN-1 | ▼ | 30 | 20 | 1.5 |

| Checkpoint ZoneAlarm | ▼ | 30 | 20 | 1.5 |

| Cisco ASA/PIX | ▼ | 8 | 120 | 0.07 |

| cPanel lfd | ▼ | 11 | 260 | 0.04 |

| Deerfield VisNetic Firewall | ▼ | 3 | 10 | 0.3 |

| Inmon Traffic Sentinel | ▼ | 5 | 600 | 0.01 |

| Juniper JunOS | ▲ | 10 | 0.01 | 2000 |

| Juniper IDP | ▼ | 20 | 120 | 0.17 |

| Juniper ScreenOS | ▼ | 10 | 5 | 2 |

| Logsurfer+ | ▼ | 100 | 300 | 0.33 |

| McAfee Sidewinder | ▼ | 5 | 30 | 0.17 |

| Microsoft ISA | ▼ | 10 | 60 | 0.17 |

| Microsoft TMG | ▼ | 10 | 60 | 0.17 |

| Outpost Firewall | ▼ | 8 | 1 | 8 |

| Port Scan Attack Detector | ▼ | 5 | 5 | 1 |

| scanlogd | ▼ | 7 | 3 | 2.33 |

| Snort | ▼ | 5 | 60 | 0.08 |

| SonicWALL | ▲ | 300 | 1 | 300 |

| Sophos Endpoint Protection | ▼ | 3 | 0.3 | 10 |

| Sophos UTM | ▼ | 3 | 0.3 | 10 |

| Watchguard Edge | ▼ | 10 | 1 | 10 |

| Zyxel Zywall | ▼ | 30 | 60 | 0.5 |

Bei dieser Recherche fielen verschiedene Aspekte auf, die die Arbeit nicht gerade einfacher gestaltet haben:

Als verlässlichen Richtwert für den Threshold einer Port Scan Detection gilt der Standardwert der Checkpoint Produkte. Dort wird bei 30 Anfragen innert 20 Sekunden aufgeschlagen. Dies ergibt einen maximalen Durchschnitt von 1.5 Paketen pro Sekunde, was ebenfalls dem Median der vorliegenden Werte entspricht.

Sieht man sich also mit den gleichen paradoxen Anforderungen konfrontiert, wie im Rahmen unseres Projekts, sollte man ca. 1.3 Pakete pro Sekunde anstreben, um einer Entdeckung und Alarmierung zu entgehen. Die Abweichung von 0.2 wird hier als Puffer gewählt, um der Entdeckung auch ganz sicher entgehen zu können. Bei einem Einsatz von nmap wird entsprechend der Schalter —max-rate 1.3 genutzt, um diesen Anforderungen gerecht werden zu können.

Diese Betrachtung ist natürlich nur in der Lage, die Standardeinstellungen eines Produkts zu berücksichtigen. Die weiterführenden Empfehlungen von Herstellern, Kunden und Experten sowie die effektiv applizierten Einstellungen müssen natürlich in ihrer individuellen Weise berücksichtigt werden.

Unsere Spezialisten kontaktieren Sie gern!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Unsere Spezialisten kontaktieren Sie gern!