Konkrete Kritik an CVSS4

Marc Ruef

So sind Sie Angreifern einen echten Schritt voraus

Cyber Threat Intelligence (CTI) setzt sich traditionell mit Kompromittierungen auseinander. Vorzugsweise werden Datenbanken zu böswilligen IP-Adressen, korrupten Dateinamen und Hashes erstellt. Dies geschieht in erster Linie aus dem Blickwinkel von Malware.

Modernes CTI kann aber noch einen Schritt weiter gehen. Durch das Observieren und Auswerten von Akteuren, ihren Aktivitäten und Relationen zueinander wird das Erstellen von Profilen möglich, die wiederum Voraussagen hoher Genauigkeit zulassen.

Akteure haben ein spezifisches Interesse. Moderne Cyberkriminelle tendieren zur schnellstmöglichen Umsetzung von höchstmöglichen wirtschaftlichen Umsätzen. Und State-Actors orientieren sich an ihren politischen Zielen. Je nachdem gestaltet sich das angestrebte Angriffsszenario anders. Und entsprechend sind die Mittel, die hierfür herangezogen werden wollen, unterschiedlich.

Es geht also in einem ersten Schritt darum zu erkennen, welche möglichen Szenarien realistisch sind, um das damit einhergehende Interesse erkennen zu können. Hierzu können verschiedene Quellen miteinbezogen werden. Dabei gibt es verschiedene Bereiche sowohl im Clearnet als auch im Darknet zu berücksichtigen:

Angreifer interessieren sich dabei auf verschiedenen Ebenen für folgende Mechanismen:

| Mechanismus | Beispiele |

|---|---|

| Technologien | TCP/IP, IPv6, Bluetooth, Blockchain |

| Produktekategorien | Betriebssysteme, Smartphones, SCADA-Komponenten |

| Produkte | Microsoft Windows, Apple iOS, Google Chrome |

| Schwachstellen | CVE-2019-19781, CVE-2018-4878, CVE-2015-1641 |

| Kundengruppen | Finanzinstitute, Versicherungen, Gesundheitswesen |

| Kunden | Firma A, Firma B, Firma C |

Entsprechend muss in den jeweiligen Quellen Ausschau nach Aktivitäten, die einer dieser Kategorien zugewiesen werden können, gehalten werden. Hierzu kann ein automatisiertes Parsing eingesetzt werden. Der Einfachheit halber kann dies auf simplen Schlüsselwörtern geschehen. Ein simples Beispiel mit hocheffizientem String-Matching:

function cti_identify_keywords($str){

//list of topcis+keywords

$triggers['tcpip'] = [ 'tcp/ip', 'ipv4', 'ipv6', 'tcp', 'udp', 'icmp' ];

$triggers['bluetooth'] = [ 'bluetooth', 'ble', '802.15.1', 'sdp', 'bnep' ];

//find matches

foreach($triggers as $keywords_k=>$keywords_v){

foreach($keywords_v as $keyword){

if(stripos($str, $keyword) !== FALSE){

$matches[$keywords_k][] = $keyword;

}

}

}

return $matches;

}Sobald einer dieser Schlüsselbegriffe vorkommt, kann die entsprechende Kategorie, in diesem Fall zum Beispiel die Technologie TCP/IP, als solche identifiziert werden. Eine erweiterte Umsetzung mit regulären Ausdrücken zur Erkennung von Word-Boundaries ist empfohlen, um False-Positives zu minimieren und dadurch die Qualität zu erhöhen.

Wir gehen einen Schritt weiter und nutzen Natural Language Processing (NLP), wodurch nicht nur einzelne Begriffe identifiziert, sondern deren Kontext eruiert werden kann. So müssen die Hintergründe der folgenden beiden Statements, die in einem Tweet oder Foren-Post vorkommen können, unterschieden werden:

(User A) How may I fix issue CVE-2019-19781?

(User B) Does anybody sell an exploit for CVE-2019-19781?

Obschon beide Aussagen sich für die Schwachstelle CVE-2019-19781 in Citrix interessieren, ist die Motivation dafür wohl gänzlich unterschiedlich. Im ersten Beispiel von User A wird sich um eine Gegenmassnahme (Defense) bemüht und beim zweiten Beispiel von User B wird sich für Exploiting (Offense) interessiert.

Diese Unterscheidung erscheint auf den ersten Blick offensichtlich und klar. Dennoch lassen sich damit nicht unmittelbar und zweifelsfrei die wahren Hintergründe ableiten. So kann es durchaus sein, dass User A zusätzliche Informationen zu Gegenmassnahmen braucht, um halt eben einen Exploit zu optimieren oder erfolgreich einzusetzen. Er wäre damit eher dem offensiven Bereich zuzuordnen. Und User B könnte ein professioneller Penetration Tester sein, der Zugriff auf einen Exploit benötigt, um im Rahmen eines legitimen Kundenprojekts eine Verifizierung vornehmen und zur Absicherung der Schwachstelle beitragen zu können. Er würde damit weitestgehend dem eher defensiven Bereich zugeordnet werden.

Hierbei können die Analyse des Weiteren Verlaufs eines etwaigen Dialogs/Threads oder die historische Berücksichtigung von Aussagen von Nutzen sein. Es ist nicht unüblich, dass Akteure eine mehr oder weniger klare Tendenz zu entweder offensiven oder defensiven Hintergründen haben. Aus diesem Grund ermitteln wir sowohl die Absichten einzelner Statements als auch die Charakterisierung der Akteure ansich.

Dabei lassen sich Akteuren ein gewisses Mass an Gewicht in Bezug auf ihre Qualität beimessen. Diskutiert zum Beispiel eine bekannte Figur aus der iOS-Jailbreak Szene eine Schwachstelle von Apple-Plattformen, ist dies bedeutend höher zu gewichten, als wie wenn eine fachfremde Tageszeitung zum Thema iOS berichtet. Dadurch kann ein generisches Rauschen von konkreten Signalen unterschieden werden. Auch hier müssen historische Daten berücksichtigt und konsequent taxiert werden. Dadurch kann die Qualität der Datenbank und damit der Signalerkennung konsequent erhöht werden.

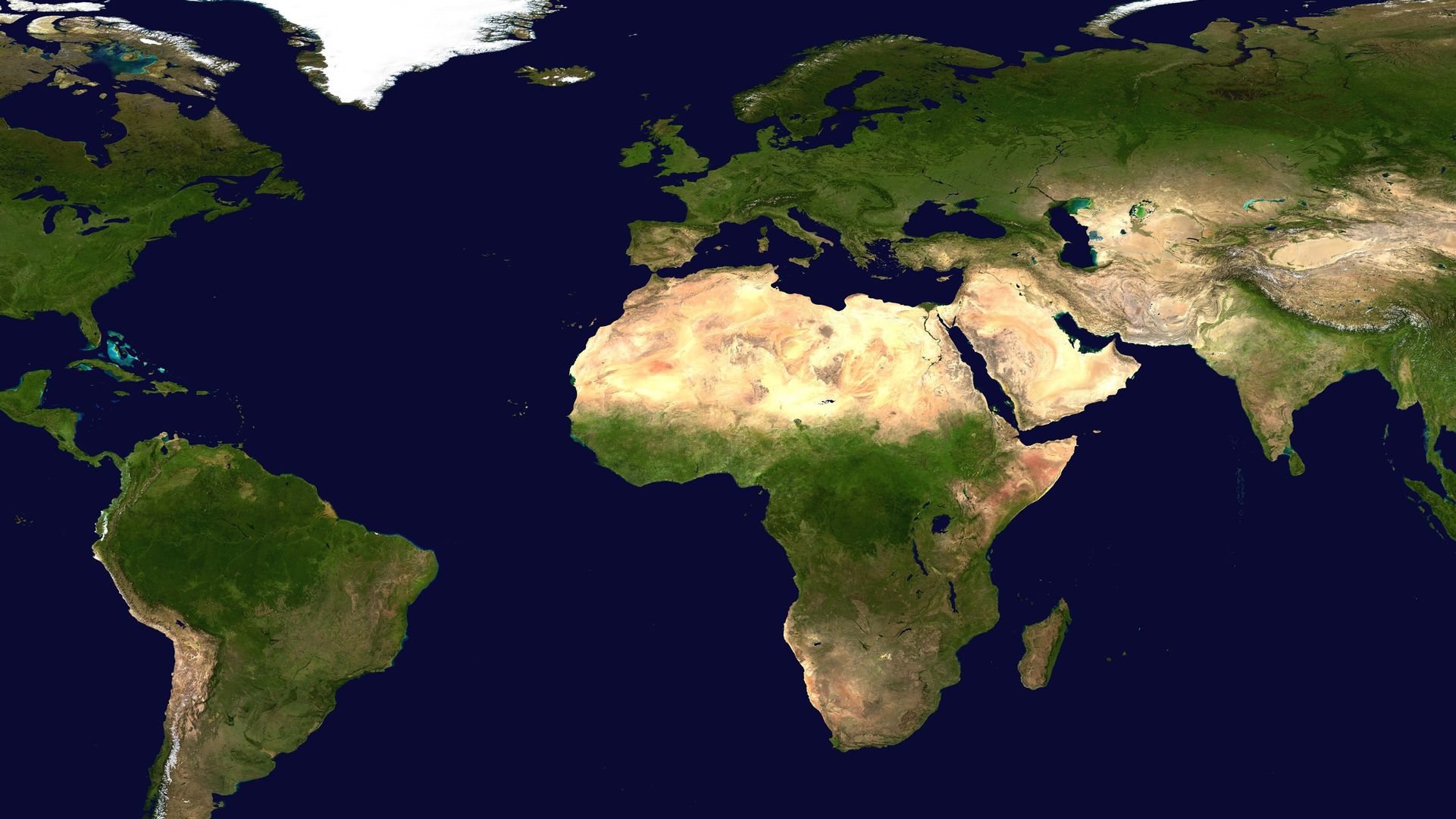

Das Erkennen von Absichten ist wichtig. Einen Schritt weiter kann gegangen werden, indem die Aktivitäten konkreten Akteuren bzw. Gruppierungen und ihren Hintergründen zugewiesen werden. Dies kann einerseits anhand entsprechender Benutzerprofile geschehen. Zum Beispiel werden auf LinkedIn-Profilen die entsprechenden beruflichen Assoziationen publiziert. Manche Benutzer vermerken – zum Beispiel in ihrer Twitter-Bio – ebenfalls ihre Herkunft. Dadurch lässt sich relativ einfach eine geografische Zuweisung durchführen. In anderen Fällen, zum Beispiel bei gewissen Foren oder Chatsystemen, kann die IP-Adresse eines Benutzers ermittelt werden.

Dabei stellt sich unmittelbar die Frage, ob eine solche geografische Zuweisung ihrer konkreten Lokation oder ihrer geopolitischen Zugehörigkeit stattfinden soll. Oder anders gefragt:

Ein in Japan geborener Benutzer lebt gegenwärtig in Schweden, arbeitet aber für ein US-amerikanisches Unternehmen. Welchem Land wird diesem Akteur nun zugeordnet?

Wir pflegen sämtliche Datenpunkte zu dokumentieren (Japan, Schweden, USA). Wobei jedoch der geopolitische Hintergrund im Vordergrund stehen soll.

In einem weiteren Schritt können für eine erweiterte Auswertung die geopolitischen Zusammenhänge berücksichtigt werden. Hierzu muss eine Charakterisierung der einzelnen Gruppierungen, in den meisten Fällen sind es Staaten oder Regionen, stattfinden. Diese Charakterisierung kann zum Beispiel beinhalten:

So zeichnet sich ab, dass zum Beispiel in einem spezifischen Land der Wirtschaftssektor Finanz überproportional vertreten sein kann und dieser auch einen beachtlichen Teil des BIP ausmacht. Die darin genutzten Systemkomponenten können in zwei Kategorien unterteilt werden:

Auf der Basis dieser Unterscheidung können nun die typischerweise eingesetzten Produkte abgeleitet werden. Diese sind auch bei generischen Komponenten abhängig von der jeweiligen Branche, wobei auch eine grosse Unterscheidung nach Regionen/Ländern zu beobachten ist.

Die Charakterisierung kann nun in Relation zueinander gebracht werden. Die verschiedenen Akteure pflegen entsprechende Beziehungen zueinander. Beim Beispiel von Staaten lassen sich nun die folgenden Gegebenheiten ermitteln:

Diese Eigenheiten geben Aufschluss über Abhängigkeiten und Machtverhältnisse. Eine einfache Demonstration einer solchen Betrachtung gewährt die Beziehungsmatrix in Bezug auf Botschaften. Anhand dieser ist unmittelbar ersichtlich, zwischen welchen Ländern eine diplomatische Verstimmungen herrschen. Diese ist in der Regel ein klares Zeichen für Anspannungen, die über kurz oder lang einen Angriff im virtuellen Raum rechtfertigen kann.

Die Verteidigung im Bereich Cybersecurity ist traditionell zur Reaktion gezwungen. Diese führt dazu, dass unter Zugzwang reagiert werden muss. Durch CTI soll dieses Paradigma auf den Kopf gestellt werden, wodurch dank Antizipierung ein aktives Agieren möglich wird.

Um dies tun zu können, müssen Auswertungen angestrebt werden, die aktuelle Geschehnisse erfassen und zukünftige Entwicklungen voraussagen können. Diese Auswertung kann verschiedentlich zentristisch ausgerichtet sein:

Nehmen wir als Beispiel einen Microsoft Patch Tuesday. An einem solchen werden in der Regel um die 100 neue Schwachstellen publiziert und zeitgleich mit einem offiziellen Patch adressiert. Nun ist es interessant zu sehen, welche Schwachstelle das grösste Interesse auf sich lenken kann. Meistens sind es zwei oder drei dieser Schwachstellen, die von besonderem Interesse sind. Das Gefälle auf die nächste Schwachstelle mit erhöhtem Interesse ist meist sehr gross.

Typischerweise handelte es sich um Schwachstellen in populären und exponierten Produkten. Die letzten Jahre waren dies in erster Linie Windows als Betriebssystem und Outlook als erweiterter Mailclient. Im Rahmen des Patchdays am 16. Oktober 2020 waren es die folgenden beiden Publikationen, die innert 24 Stunden grosse Ausschläge verzeichnet haben:

Gerade bei Microsoft-Schwachstellen ist die Gratwanderung zwischen der Identifikation von offensivem und defensivem Interesse eher schwierig. Ein Grossteil der Aktivitäten ist nämlich letztgenanntem zuzuweisen, was auf die hohe Marktdurchdringung und die Kritikalität entsprechender Infrastrukturen zurückzuführen ist.

Typischerweise zeigt sich bei Microsoft, dass die grossen Akteure besonderes Interesse im offensiven Bereich haben. Auch bei diesem Beispiel konnte zugewiesen werden, dass sich US-Akteure für die Schwachstelle in Outlook und chinesische Akteure für die Schwachstelle in Windows interessieren (siehe Abbildung).

Dies ist historisch interessant, denn chinesische Akteure haben die letzten Monate ein eher unpopuläres Faible für Schwachstellen entwickelt, die Benutzerinteraktion erfordern. Dies zeigt, dass sie gewillt sind klassische Phishing-Kampagnen zu fahren, die durch die anderen grossen Player auf Grund der hohen Komplexität und Fehleranfälligkeit eher gemieden werden. Umso mehr erstaunt es, dass sich gerade USA auf die Schwachstelle in Outlook fokussiert, die eben genau diese unliebsame Voraussetzung mitbringt.

Betrachtet man sich die Schwachstellen, das Potential der Akteure und die historischen Erkenntnisse, dann können verschiedene Voraussagen für die Zukunft abgeleitet werden:

Die bisher zusammengetragenen Informationen können nun kombiniert werden, um die echte Wahrscheinlichkeit für eine Attacke berechnen zu können. Dabei werden die geopolitischen, wirtschaftlichen und technischen Aspekte berücksichtigt. Normalerweise wird Ziel Y als sich selbst verstanden, kann aber natürlich mit jedem anderen beliebigen Ziel ausgetauscht werden:

Das Zusammenführen dieser Daten ergibt nun die konkrete Angriffswahrscheinlichkeit. Falls eine der Fragen mit einem klaren Nein beantwortet werden kann, sinkt die Angriffswahrscheinlichkeit auf Null. Und im Fall der technischen Verwundbarkeit wird damit auch zeitgleich die Unmöglichkeit eines Erfolgs deklariert.

Dabei gilt es zu bedenken, dass diese Verknüpfung von Daten für jeden Akteur, jede Schwachstelle und jede Änderung in der Relation zwischen Akteuren neu berechnet werden muss. Eine solche Analyse ist stets lediglich eine aktuelle Bestandesaufnahme, die mit Fortschreiten der Zeit ihre Gültigkeit verliert.

Cyber Threat Intelligence (CTI) stellt ein probates Mittel zur Verfügung, um Angriffe vorgängig erkennen und damit auf diese reagieren zu können. Durch diese Antizipierung wird Zeitdruck weggenommen und sich ein Vorteil verschafft.

Dabei gilt es in einem ersten Schritt das Interesse an Schwachstellen zu identifizieren, um diese in einem zweiten Schritt den einzelnen Akteuren zuordnen zu können. Durch das Ermitteln von Beziehungen zwischen Akteuren lässt sich dann die entsprechende Angriffswahrscheinlichkeit berechnen.

Diese Form des CTI ist neuartig und bisher einzigartig. Es ist jedoch absehbar, dass dieses Mittel langfristig zu einem zentralen Werkzeug moderner Cybersecurity werden kann. Denn nur so kann man einen Schritt voraus sein. Und das ist in der heutigen Zeit wichtig, um im digitalen Raum bestehen zu können.

Unsere Spezialisten kontaktieren Sie gern!

Marc Ruef

Rocco Gagliardi

Marc Ruef

Marc Ruef

Unsere Spezialisten kontaktieren Sie gern!