Konkrete Kritik an CVSS4

Marc Ruef

Im Rahmen unserer Sicherheitsüberprüfungen ist es nichts Ungewöhnliches, dass Auditoren, Kunden und Partner über die Beschaffenheit von Schwachstellen und Risiken diskutieren. Ein solcher Diskurs ist, sofern er denn gesittet und respektvoll abläuft, von enormer Wichtigkeit. Dies sowohl in Bezug auf die Qualität des Projekts als solches, aber auch in Bezug auf das gesamtheitliche Verständnis des Themas Informationssicherheit.

Manche unserer Kunden sind weniger geübt darin, die konkreten Risiken eines Angriffsszenarios erfassen zu können. Unter anderem fehlt ein tiefschürfendes technisches Verständnis für die eingesetzten Angriffstechniken oder Einblick in die psychologische Beschaffenheit eines Angreifers.

Wenn wir, als Beispiel, bei einer Netzwerkanalyse Hinweise darauf finden, dass eine Firewall-Komponente eingesetzt wird, kann dies unter Umständen innerhalb der von uns eingesetzten Metrik als Medium klassifiziert werden. Medium-Schwachstellen sind dann gegeben, wenn sich durch sie konkrete Vorteile im Rahmen der Vorbereitung und Durchführung eines Angriffs erschliessen.

Es gibt typische Hinweise innerhalb des Netzwerkverkehrs, die auf den Einsatz eines Paketfilters hindeuten:

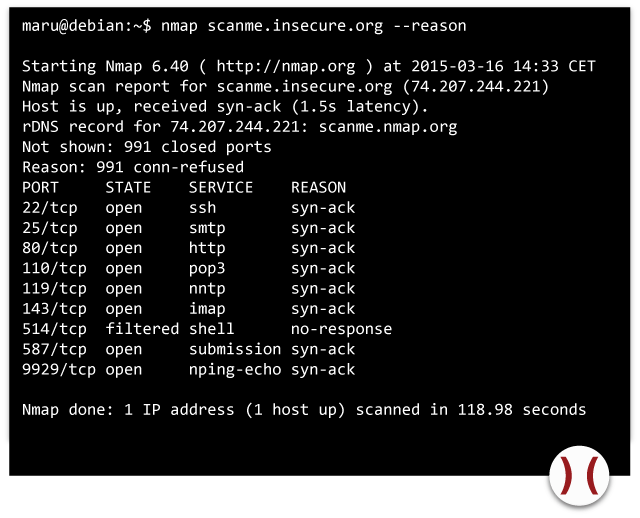

DROP-Regel werden unerwünschte Pakete verworfen, ohne den Absender über die gegebene Regelverletzung zu informieren. Üblicherweise kommen bei Systemen ohne Firewall-Funktionalität eine DENY-Regel zum Tragen, bei der das Paket verworfen und der Absender über diesen Zustand informiert wird. Dies geschieht typischerweise mit einem TCP-Segment mit gesetzter RST-Flagge oder einem ICMP unreachable-Paket. Bei Nmap werden Ports dementsprechend als CLOSED und nicht als FILTERED angezeigt. Wird der Schalter --reason aktiviert, wird der identifizierte Status begründet.

Wo ist aber nun dieses vermeintliche Risiko, das von dieser marginal erscheinenden Information ausgeht? Als Angreifer ist es wichtig zu wissen, dass in der Zielumgebung Sicherheitskomponenten eingesetzt werden, um welche Mechanismen es sich handelt und wie diese voraussichtlich reagieren werden. Kann ein Paketfilter identifiziert werden, muss davon ausgegangen werden, dass gewisse Kommunikationen eingeschränkt und bestimmte Aktivitäten protokolliert werden oder durch sie eine Alarmierung ausgelöst wird. Dementsprechend wird ein hochgradig professionalisierter Angreifer um das Adaptieren verschiedener Massnahmen bemüht sein, zu denen in erster Linie gehören:

Das hier aufgeführte Beispiel eines Paketfilters ist exemplarisch zu verstehen. Ähnliche Effektive sind bei anderen vermeintlich unwichtigen Auswertungsmöglichkeiten zu beobachten.

Es liegt nun in der Verantwortung des Betreibers, die Erkennung von Sicherheitsmechanismen möglichst zu verhindern oder wenigsten schwierig gestalten zu lassen. Dadurch werden hochprofessionelle Angreifer der Möglichkeit beraubt, sich ohne grösseren Aufwand auf die Zielumgebung einstellen zu können. Die Chancen, dass sie Mechanismen zu spät erkennen und dementsprechend entdeckt oder blockiert werden, steigen damit an. Dies sollte das unmittelbare Ziel für solche Schwachstellen, die auf den ersten Blick nur mit einem geringen Risiko daherkommen, sein. Jegliche Verbesserung der Sicherheit einer Umgebung ist zu ihrem Vorteil.

Unsere Spezialisten kontaktieren Sie gern!

Marc Ruef

Marc Ruef

Marc Ruef

Marc Ruef

Unsere Spezialisten kontaktieren Sie gern!